Bedrohungen aus dem Netz gibt es zahlreiche. Aber es ist schwierig, sich vorzustellen, woher die Angriffe kommen, welcher Art die Angriffe sind und wie häufig sie vorkommen. Die Telekom hat einen Web-Dienst am Start, der Angriffe auf Server, Webseiten, Smartphones und Geräts erkennt und visualisiert – live. Beeindruckend.

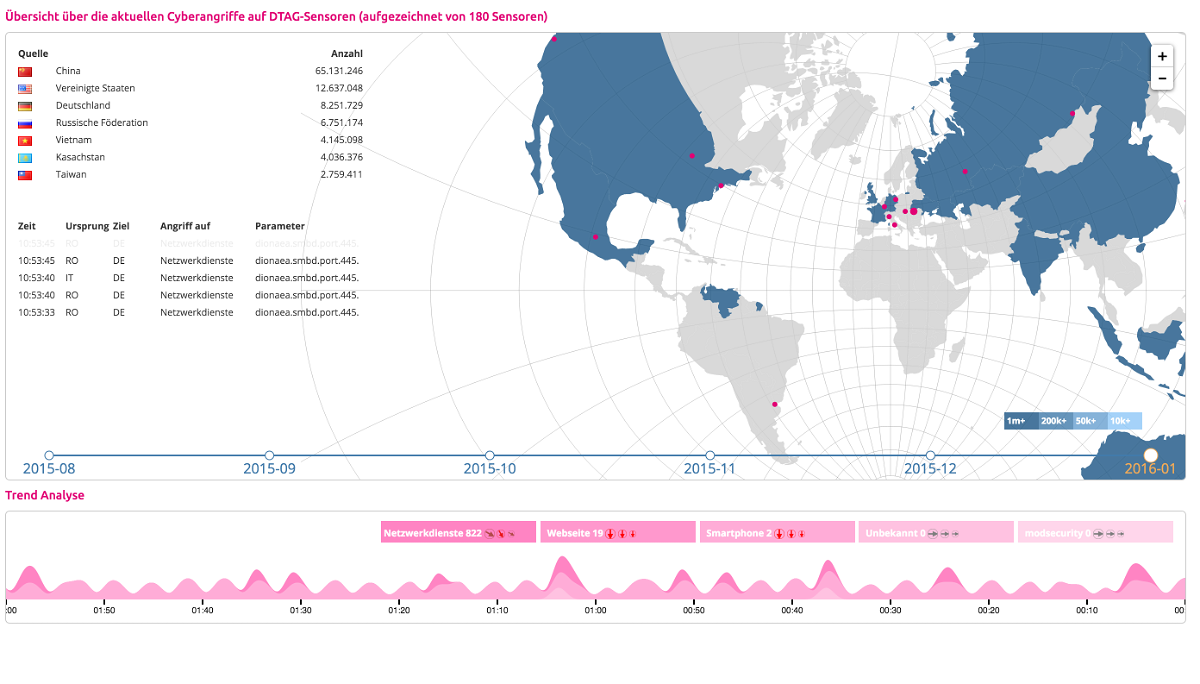

Vier bis sechs Millionen Mal täglich werden Sensoren attackiert, die die Deutsche Telekom im Netz als digitale Lock-Fallen betreibt und auf dem Sicherheits-Tacho visualisiert. Das bedeutet: Vier bis sechs Millionen Mal versuchen Angreifer, vermeintliche Schwachstellen, die in die Fallen eingebaut sind, auszunutzen. Die Angriffe sind in der Regel nicht zielgerichtet, sondern machen deutlich, wie Kriminelle massenhaft und automatisiert das Netz nach Schwachstellen abklopfen.

Dass Sicherheits-Lösungen in vielen Bereichen nicht oder nicht richtig eingesetzt werden, zeigt eine Zahl aus dem Privatkunden-Bereich der Telekom: Mehr als 220.000 Mails und Briefe verschickt das Unternehmen jeden Monat an Kunden, deren Rechner von Kriminellen missbraucht werden, um etwa Spams zu versenden. 2,1 Millionen Hinweise über den vermuteten Missbrauch (engl. Abuse) nimmt die Telekom hierfür jeden Monat entgegen.

Ein ähnliches Bild ergibt sich bei Unternehmen: Laut einer Umfrage des Branchen-Verbands Bitkom aus dem Jahr 2015 sind in den beiden vorangegangenen Jahren 51 Prozent aller Unternehmen in Deutschland Opfer von digitaler Wirtschafts-Spionage, Sabotage oder Daten-Diebstahl geworden. Nach konservativen Berechnungen des Bitkom beläuft sich der entstandene Schaden für die gesamte deutsche Wirtschaft auf rund 51 Milliarden Euro pro Jahr.

Experten der Telekom prognostizieren, dass künftig Angriffe immer trickreicher werden und sich vor allem auch auf neue Bereiche erstrecken werden. Angriffe auf vernetzte Geräte und Prozesse werden zunehmen. Neben weiteren Attacken gegen die industrielle Produktions-Infrastruktur, zeichnen sich neue Angriffs-Varianten auf Lösungen wie smarte Türschlösser oder Fitness-Tracker ab. Auch Identitäts-Diebstahl wird in den Augen der Fachleute weiter zunehmen. Ebenfalls wird die Verbreitung von Schad-Software über Office-Dokumente steigen.

Die wachsenden Bedrohungen stellen erweiterte Anforderungen an die Cyber-Abwehr, die sich in drei wesentlichen Trends konkretisieren:

- Das Risiko, das von Smartphones als mobilen Klein-Computern ausgeht, wird noch immer unterschätzt. Gerade Lücken wie „Stagefright“ werden Schwachstellen einer zerklüfteten Infrastruktur mit einer Vielzahl von Soft- und Hardware-Versionen im Mobilbereich weiter sichtbar machen. Funktionierender Antiviren-Schutz für mobile Geräte wird daher immer wichtiger.

- Verhaltens-basierte Analyse und Analyse von System-Zuständen müssen stärker als bisher eingesetzt werden, um Angreifer innerhalb eines Systems noch schneller anhand von Anomalien im Verhalten oder des Zustands eines Systems erkennen zu können. Entsprechende Analyse-Werkzeuge werden zunehmend vom Privatkunden bis hin zum Großunternehmen eingesetzt, vom Firmen-Netzwerk bis zum Rechner und dem Smartphone.

- Zusätzlich werden zunehmend intelligente Lock-Fallen in Firmen-Netzwerken eingesetzt, die Angreifer gezielt anlocken und damit sichtbar machen. Denkbar wäre der Einsatz von Honeypots oder gezielt platzierter vermeintlich relevanter Daten, die Angreifer innerhalb eines Systems anlocken könnten und so die Eindringlinge enttarnen würden.