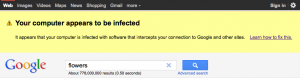

Immer wieder werden wir mit Hinweisen auf erhebliche Sicherheits-Lücken hingewiesen, meistens in Betriebs-Systemen wie Windows, Mac OSX oder Android. Oft aber auch in Programmen wie Adobe Reader, Office oder Flash. Wir werden dann aufgefordert, die Lücken zu stopfen – mit Updates.

Aus gutem Grund, denn Sicherheits-Lecks sind Einfallstore für Schad-Programme. Was viele nicht wissen: Es gibt einen regen Handel mit solchen Sicherheitslecks.

Wie muss ich mir so einen Handelt mit Sicherheits-Lücken vorstellen?

Sicherheits-Lücken sind wertvoll, denn wer ein Sicherheits-Leck kennt, kann es ausnutzen, um in fremde Rechner oder Smartphones einzudringen. Und wer über das Internet in fremde Rechner eindringen kann, der kann zum Beispiel Daten klauen oder manipulieren, er kann Daten verschlüsseln und Lösegeld fordern, er kann Passwörter ausspionieren oder andere Rechner darüber angreifen, Spam versenden etc. Die Liste der möglichen Missetaten ist lang.

Fast alle kriminellen Aktivitäten im Internet beruhen auf der Ausnutzung von Sicherheits-Lecks. Man kann also mit Sicherheits-Lecks eine Menge Geld verdienen, wenn man sie kennt – und je eher man sie kennt, umso besser. Dann sind die noch nicht gestopft, man hat mehr potenzielle Opfer und kann länger Schaden anrichten.

Darum lassen sich Sicherheits-Lücken verkaufen: Wer ein Leck entdeckt und auch zeigt, wie man es ausnutzen kann – das wird dann „Exploit“ genannt -, der kann die Lücke zum Verkauf anbieten. Und es gibt Käufer, vor allem Kriminelle, die dafür Geld bezahlen.

Wie funktioniert denn das in der Praxis: Man kann solche Sachen doch nicht bei eBay anbieten?

Aber so ähnlich. Es gibt spezielle Platt-Formen im Internet, besser: im Darknet. Da werden solche Sachen angeboten, gleich neben Drogen, Waffen und gefälschten Pässen. Das ist ausgesprochen professionell gemacht: Man kann teilweise auf Exploits bieten, man kann den Verkäufer bewerten – wie bei eBay oder Amazon -, es gibt einen Waren-Korb etc. Alles sehr komfortabel.

Aber eben im Darknet: Man weiß nicht, mit wem man es zu tun hat. Alles läuft anonym ab. Und man bezahlt mit Bitcoins, dieser anonymen digitalen Währung, die sich nicht trocken lässt. Man muss natürlich wissen, wo man diese Darknets findet, aber für Insider ist das kein Problem,

Was kostet denn so ein Exploit?

Das ist sehr unterschiedlich. Es gibt Exploits, die sind mehr oder weniger allgemein bekannt oder bieten nicht so viele Möglichkeiten, die kosten ein paar hundert Euro. Wenn es sich um einen „Zero Day Exploit“ handelt, wird es teurer, denn dann hat der Hersteller noch gar keine Ahnung davon, dass es das Leck gibt – das bedeutet, die Opfer können sich unmöglich schützen.

Die sind deutlich teurer. Ein Exploit in iOS zum Beispiel kann ohne weiteres 500.000 EUR kosten, wenn man den Exploit exklusiv haben will, also ausschließlich für sich. Ein riesiges Geschäft. Und die Preise steigen, weil auch Behörden und Regierungen mitbieten.

Auch Behörden kaufen Exploits: Warum? Um uns zu schützen?

Im Gegenteil. Wenn es darum ging, die Lecks aufzukaufen, damit sie keiner missbrauchen kann, wäre das noch löblich. Aber es ist anders. Geheim-Dienste und Behörden in aller Welt wollen auch Werkzeuge haben, um andere auszuspionieren oder ihnen Daten unterzujubeln. Stichwort: Bundes-Trojaner. Dafür braucht man auch Sicherheitslücken, die man ausnutzen kann. Die werden gekauft.

Wie mir Prof. Dr. Pohl, ein ausgewiesener Experte auf diesem Gebiet, der früher selbst beim Verfassungs-Schutz gearbeitet hat, versichert, machen alle Regierungen mit. Nur einige Entwicklungsländer nicht, weil sie sich das nicht leisten können. Die USA sind besonders aktiv: All die Schnüffel-Attacken der NSA basieren auf Sicherheits-Lücken, die aufgekauft wurden. Das Problem: Der Markt wird dadurch angeheizt. Es lohnt sich, Sicherheits-Lücken zu finden und zu verkaufen. Ohne solche Käufer gäbe es weniger entdeckte Sicherheits-Lecks, das steht mal fest.

Was kann man denn dagegen unternehmen? Ist das rechtens, dass Behörden da mitmachen?

Darüber habe ich im Bundestag mit den sicherheits-politischen Sprechern aller Fraktionen gesprochen. Die Haltung dazu ist sehr unterschiedlich: Die CDU will den Geheim-Diensten und Behörden nicht die Möglichkeit nehmen, solche Mittel einzusetzen, weil sie davon ausgehen, dass alles rechtsstaatlich zugeht- Die SPD hält das für bedenklich – und Konstantin von Notz von den Grünen sogar für völlig falsch. Er ist dagegen, dass Lecks aufgekauft und missbraucht werden. Es fordert, dass Sicherheits-Lecks veröffentlicht werden, sobald sie bekannt werden, um die Hersteller zu zwingen, möglichst rasch Updates/Patches einzustellen. Das würde unsere Welt deutlich sicherer machen.