18.04.2018 | Windows

Wenn der Ventilator des Computers ständig auf Hochtouren läuft, kann dies an einer fehlerhaften Software liegen. Oder daran, dass Hacker die CPU-Leistung für sich ausnutzen – etwa, um virtuelles Geld in Form von Bitcoin zu generieren. Wer auf Nummer sicher gehen will, wirft einen Blick in den Task-Manager.

Dazu an einem Zeitpunkt, an dem der Prozessor viel zu tun hat, mit der rechten Maustaste auf eine freie Stelle der Taskleiste klicken. Hier den Eintrag Task-Manager aufrufen, um anschließend zum Tab Details umzuschalten. Nun lässt sich die Liste der aufgelisteten Prozesse nach CPU-Auslastung sortieren.

Manche Crypto-Miner überwachen auch, ob der Benutzer gerade den Task-Manager nutzt. In diesem Fall hilft es weiter, von den Sysinternals Tools den Process Explorer herunterzuladen und dann der EXE-Datei des Tools einen anderen Namen zu geben (damit sie nicht erkannt wird). Wird die umbenannte Kopie danach gestartet, sollten sich auch Mining-Programme mit Tarnkappen-Modus erkennen lassen.

15.01.2017 | Tipps

Daten werden heute im Internet überall gestohlen. Kein Wunder, hofft doch so mancher Angreifer auf das schnelle Geld. Damit man nicht zum Opfer wird, hier zwei Top-Empfehlungen, um Daten-Klau effektiv zu verhindern.

- Passwort absichern:

Das wichtigste bei einem Passwort ist, es geheim zu halten. Aufschreiben und an den Monitor kleben verbietet sich also von selbst. Auch das eigene Haustier oder die Familie und deren Daten sind nicht geeignet.

Besser: Einen unsinnigen, aber lustigen Satz erfinden und die Buchstaben der Wörter und Kommas, Punkte usw. als Passwort nutzen.

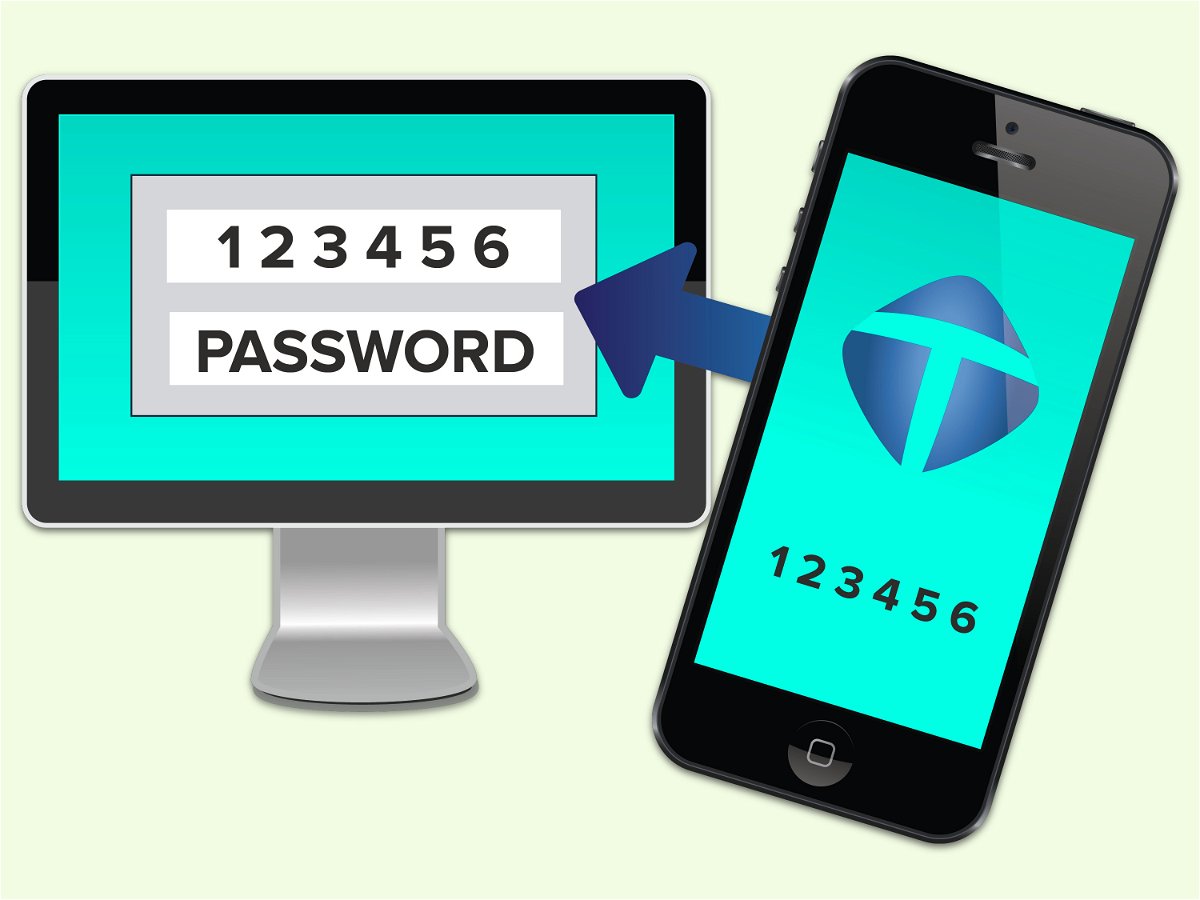

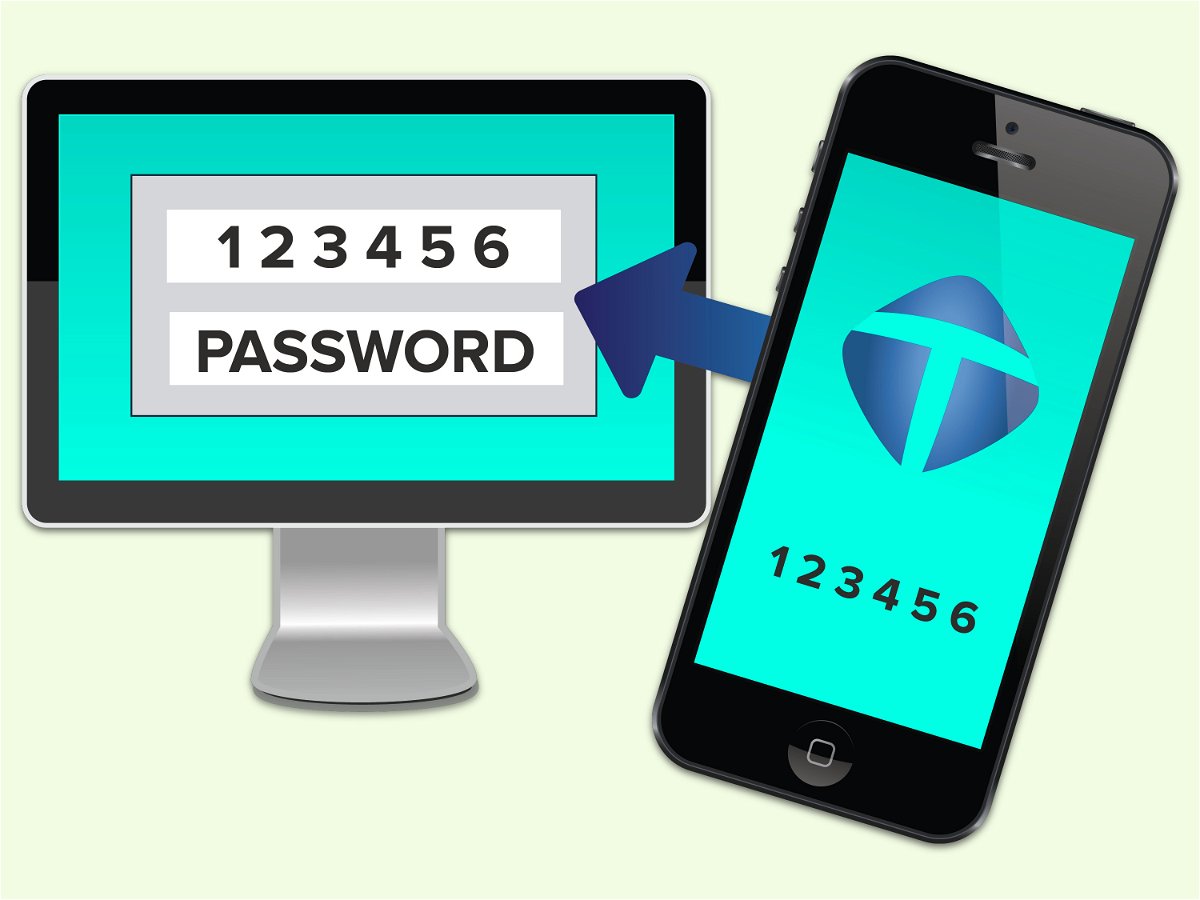

- Zwei-Faktor-Sicherheit aktivieren:

Bei Online-Accounts ist der erste Faktor das Passwort. Der zweite sollte ein Code oder eine Abfrage sein, die von einer Handy-App wie dem Microsoft Authenticator stammt. Den gibt’s für Android, iOS und Windows. Alternative: Der Empfang einer SMS – ist aber nicht so sicher.

24.10.2016 | Tipps

Vergangenes Wochenende gab es erhebliche Störungen im Netz: Onlinedienste wie Twitter, Paypal, Netflix und sogar Amazon waren teilweise gar nicht oder nur sehr schwer zu erreichen. Stundenlang. Wie immer in solchen Fällen haben viele User erst gedacht, es läge an ihnen oder an ihrem DSL-Anschluss. Doch offensichtlich hat ein so genanntes Botnet zugeschlagen und für erhebliche Störungen im Netz gesorgt.

(mehr …)

21.10.2016 | Social Networks

Wenn Twitter, Spotify, PayPal und andere Websites gleichzeitig offline gehen, hat das einen Grund. Angreifer haben es geschafft, das Internet empfindlich zu treffen. Die Methode: eine verteilte Attacke auf DNS-Server eines großen Anbieters.

Besonders betroffen sind die US-amerikanische Westküste sowie Nutzer in Europa, unter anderem auch in Deutschland. Was steckt dahinter? Eine massive Menge an gleichzeitigen Anfragen auf die DNS-Server von Dyn, eines von vielen Web-Diensten genutzten Anbieters. Offline sind unter anderem auch GitHub, Soundcloud und die New York Times.

Gleich zwei Mal an einem Tag haben die Hacker es geschafft, einen Teil des Internet-Telefon-Buchs – den Dienst, der die lesbaren Adressen wie schieb.de in IP-Adressen übersetzt – vom Netz zu nehmen. Wenn der DNS-Anbieter, der für Twitter zuständig ist, offline geht, kann niemand Twitter erreichen. Gelöst war das Problem übrigens auch Freitag Abend immer noch nicht.

03.06.2016 | Windows

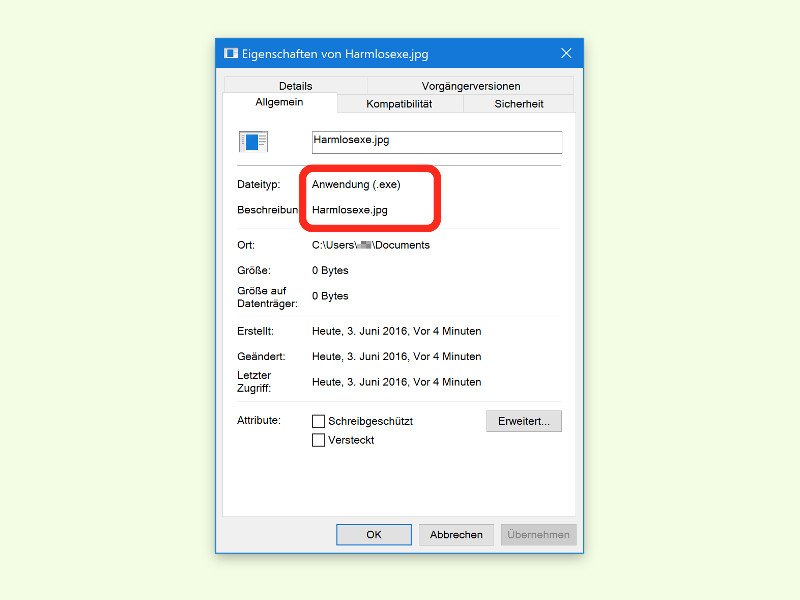

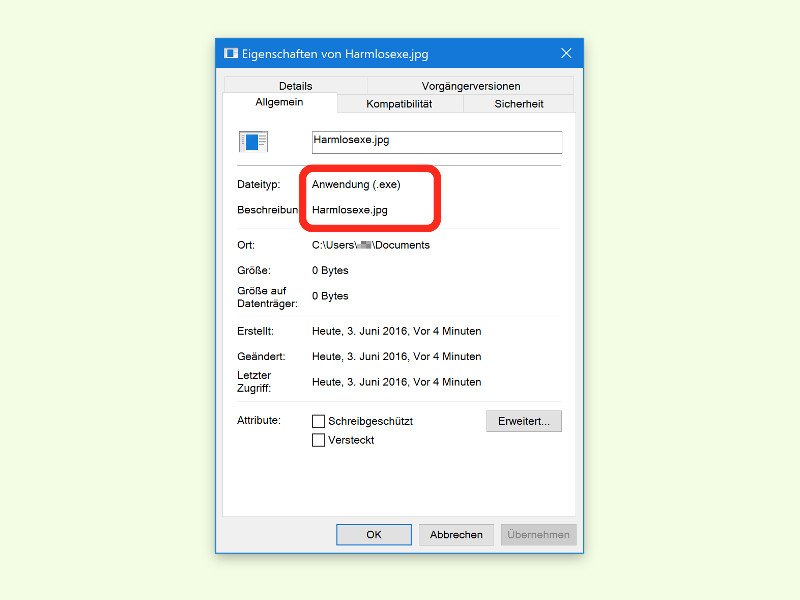

Wer Daten von einem Computer stehlen will, muss den Benutzer des PCs austricksen und ein schädliches Programm einschleusen – möglichst, ohne dass die Ziel-Person etwas bemerkt. Dazu wird der Name der Malware-Datei einfach gefälscht.

Möglich ist das zum Beispiel mit einem Sprachen-Trick. Da einige Sprachen von rechts nach links geschrieben werden, gibt es im Zeichen-Satz Unicode ein besonderes Steuer-Zeichen, das die Richtung der Schrift umkehrt.

Nennt ein Hacker ein Schad-Programm etwa „Harmlos[U+202e]gpj.exe“, wobei [U+202e] für das Zeichen „umgekehrte Richtung“ steht, erscheint die Datei als „Harmlosexe.jpg“ und der Benutzer hält die Datei für ein harmloses Bild. In Wahrheit steckt aber eine ausführbare Datei – ein Programm – dahinter, das auf dem Computer des Benutzers startet und diesen infiziert.

Beim Download von Dateien aus dem Internet ist man also auch bei eingeblendeten Datei-Endungen im Explorer nur dann auf der sicheren Seite, wenn man den gesunden Menschen-Verstand einschaltet.

01.06.2016 | Tipps

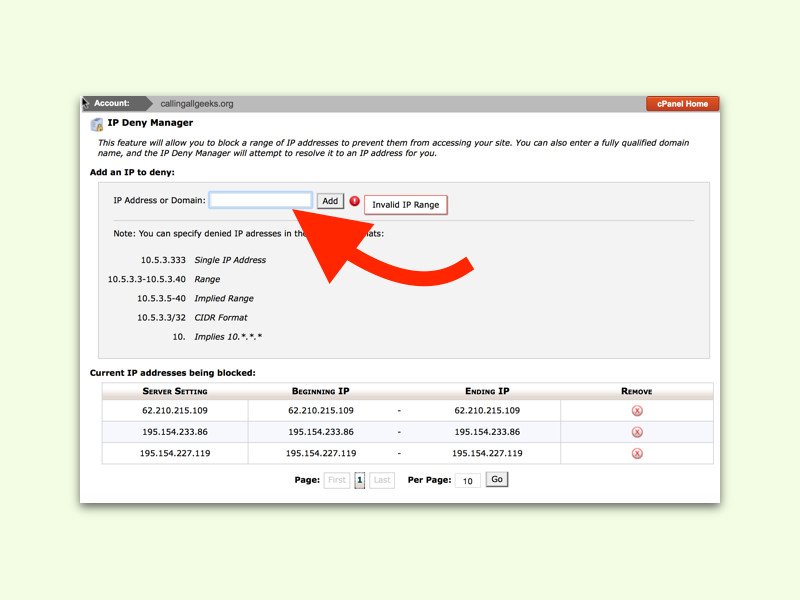

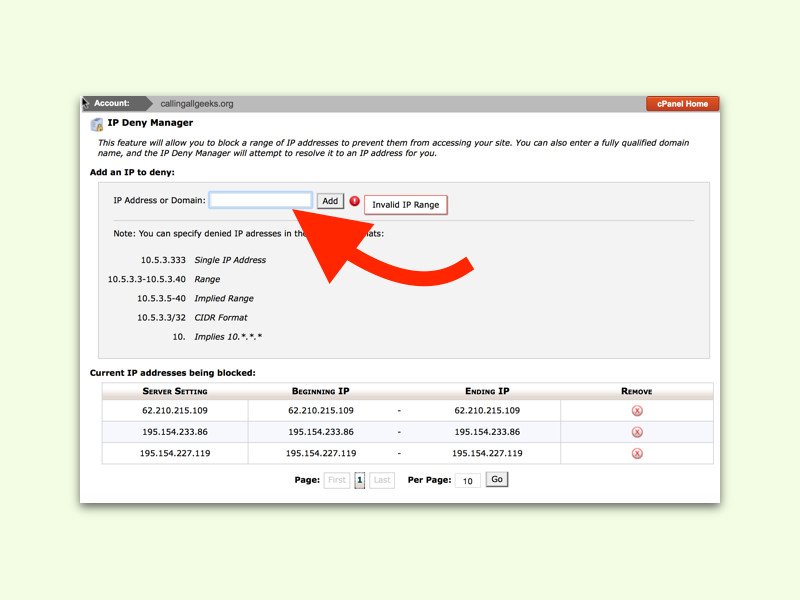

Nicht alle Besucher einer Website sind gute Gesellen. Wer sich unerlaubt an Login-Formularen zu schaffen macht, um sich Zugriff zu verschaffen, kann nichts Gutes im Schilde führen. Wird serverseitig die Software cPanel genutzt, kann man solche Angreifer-IPs leicht vor die Tür setzen.

Einzige Voraussetzung: cPanel muss Teil des eigenen Hosting-Pakets sein. Ist das gegeben, lassen sich IP-Adressen mit den folgenden Schritten blockieren:

- Als Erstes im Browser die Adresse https://beispielseite.de:2083/ öffnen – dabei die korrekte Domain angeben. Der Port (2083) steht für die Admin-Oberfläche von cPanel.

- Jetzt den Benutzer und das Kennwort eingeben, das man vom Hosting-Anbieter erhalten hat.

- Nun im Bereich Sicherheit auf IP-Blocker klicken.

- Hier kann die IP-Adresse oder der Bereich eingegeben werden, dem der Zugriff auf die Website verboten werden soll.

18.05.2016 | Tipps

Wenn wieder einmal ein Unternehmen gehackt wurde, ist der Aufschrei groß. Und die Unsicherheit: Sind auch meine Daten betroffen? Jeder redet von der Daten-Sicherheit. Es fängt aber im Kleinen an.

Denn etwas für die Sicherheit der eigenen Daten tun, das kann jeder. Will man nicht, dass andere unberechtigt auf Online-Accounts zugreifen, fängt alles bei den Zugangs-Daten an. So könnte jeder Daten-Diebe leicht aufhalten. Hier drei Schritte:

- Das Passwort, am besten für jede Website anders.

- Regelmäßige Änderung ist ebenfalls Pflicht – wird nur leider viel zu selten auch tatsächlich gemacht.

- Gut überlegen, welche Infos über sich man in den sozialen Medien veröffentlicht, und für wen. Schließlich sind derartige Infos noch immer beliebtester Baustein für Passwörter.

03.03.2016 | Social Networks

Um die Sicherheit der eigenen Daten sollten sich in Zeiten von täglichen Angriffen überall im Internet nicht nur einige wenige Nutzer Gedanken machen. Das ist für jeden wichtig, der einen PC und/oder das Internet nutzt. Hier drei einfache Schritte, mit denen sich die Sicherheit enorm verbessern lässt.

Anmeldung in zwei Schritten

Das gute alte Kennwort ist für Hacker meist nur mehr eine Verzögerung, aber kein Hindernis mehr, um auf irgendeinen Account zuzugreifen. Deswegen haben alle großen Dienst-Anbieter im Internet (Microsoft, Google, Dropbox, Facebook, Twitter und viele mehr) eine zweite Prüfung möglich gemacht, bei der für jede Anmeldung ein Sicherheits-Code an das Handy des Nutzers gesendet wird. Die Anmeldung klappt nur dann, wenn dieser Code auf der Webseite eingegeben wird. So bleiben viele Hacker außen vor.

Verschlüsselung des Laufwerks

Die beste und einfachste Verteidigung ist das Verschlüsseln der eigenen Festplatte. Dadurch wird es für Angreifer schwerer, die zwar Zugang zu dem physikalischen Gerät haben, aber das Kennwort nicht kennen, die Festplatte und die darauf gespeicherten Daten auszulesen.

Windows speichert den Schlüssel zur BitLocker-Verschlüsselung übrigens im Microsoft-Konto des Nutzers – nur für den Fall der Fälle, dass man ihn einmal brauchen sollte.

Stärkere Kennwörter

Bei vielen Websites, Speichergeräten und Computern wird bei der Eingabe eines neuen Kennworts dessen Stärke bewertet. Je komplexer das Kennwort, desto sicherer ist es auch, und desto länger haben Hacker daran zu schaffen, bevor sie Zugriff erhalten.