05.02.2018 | Windows

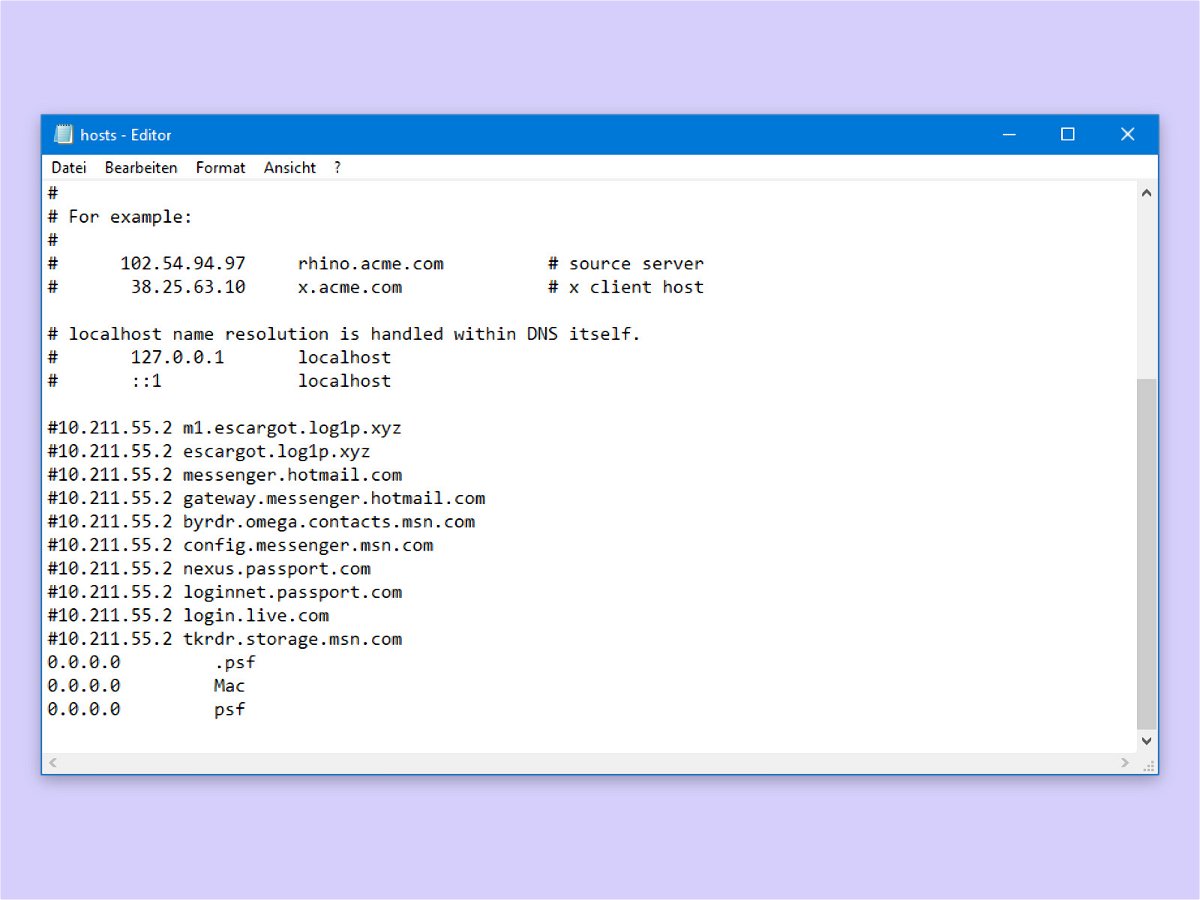

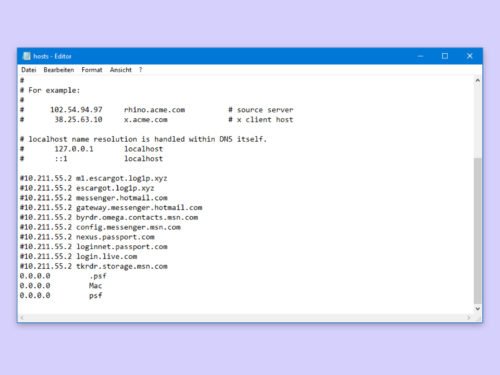

Wer auf dem eigenen Computer eine Webseite entwickelt, will nicht immer „localhost“ in den Browser eingeben. Mit einer Test-Domain geht das viel besser. Dazu genügen ein Eintrag in der Hosts-Datei sowie die Anpassung der Webserver-Konfiguration.

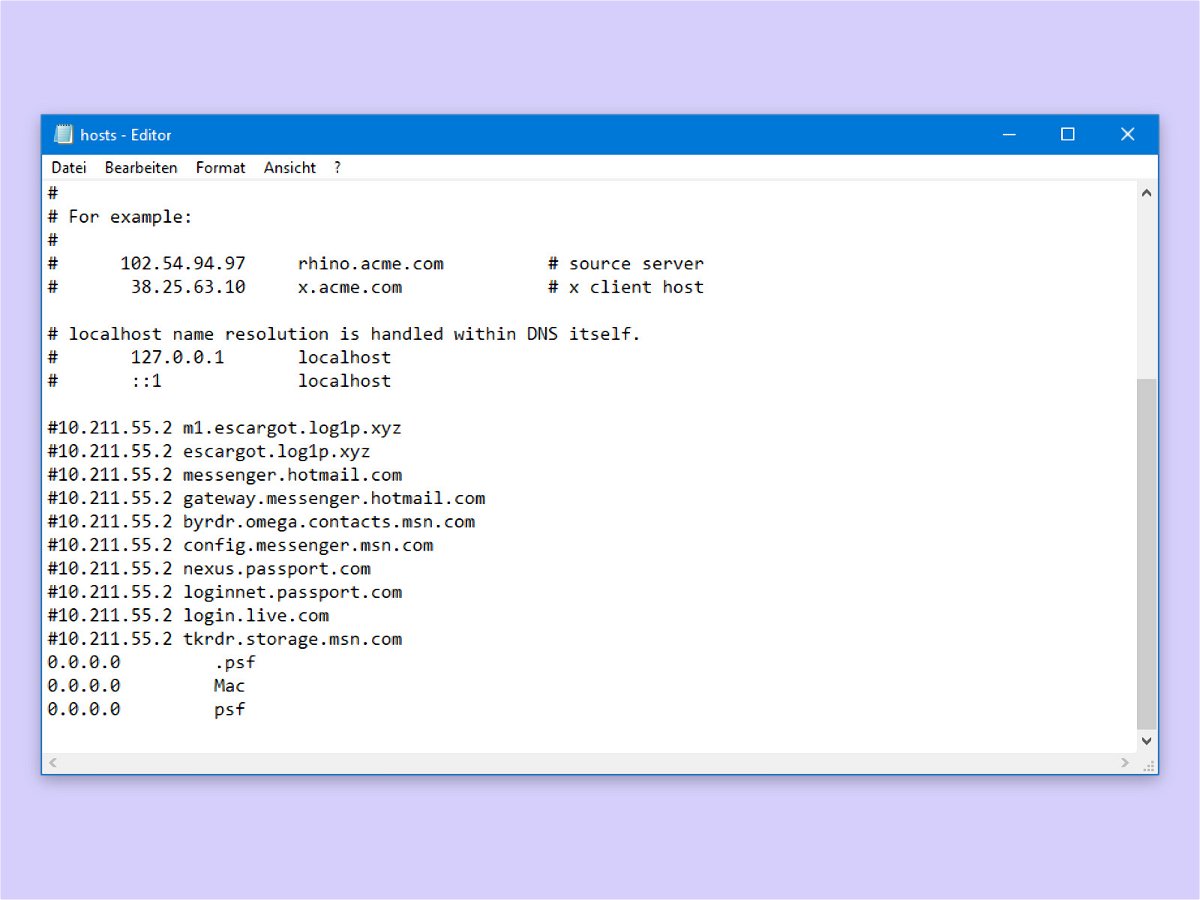

Die Hosts-Datei lässt sich in Windows 10 ändern, indem zunächst eine Konsole mit Admin-Rechten aufgerufen wird. Dann den Befehl notepad \windows\system32\drivers\etc\hosts eingeben und mit [Enter] bestätigen.

Nun eine Test-Domain hinterlegen, etwa 127.0.0.1 local.meineseite.de. Diese Domain wird dann noch in die Optionen des Webservers eingetragen, etwa bei IIS oder Apache. Nun erscheint beim Eingeben von local.meineseite.de die lokal gehostete Website. Auf anderen Computern funktioniert die Domain nicht – denn sie wurde ja nicht offiziell im Internet angelegt.

11.06.2014 | Tipps

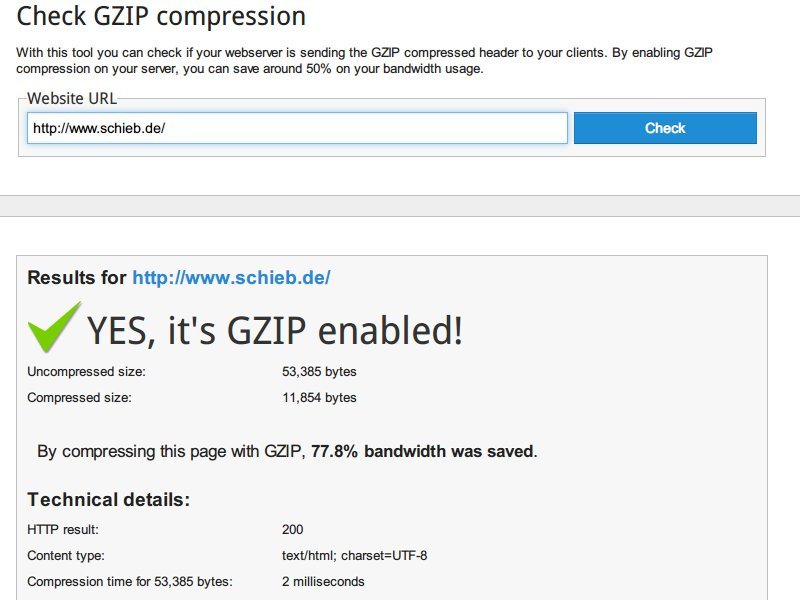

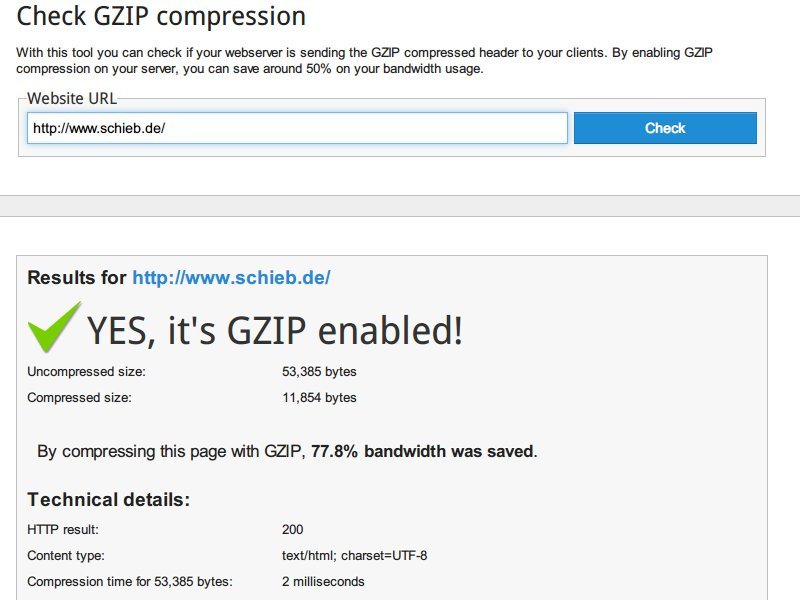

Ihre Webseite lädt nur sehr langsam? Mit einem Trick lässt sich der Ladevorgang spürbar beschleunigen. Dazu aktivieren Sie die automatische Komprimierung der Daten, die an den Browser gesendet werden.

Ob Ihr Webserver die Daten bereits komprimiert ausliefert, stellen Sie mit dem Webdienst checkgzipcompression.com fest. Einfach eine URL eingeben und auswerten lassen. Testen Sie auch die Adresse Ihres CSS-Stylesheets.

Falls Ihr Webserver ein Apache ist, lässt sich die Komprimierung mit den folgenden Einstellungen in der Konfigurations-Datei (oder in der .htaccess) aktivieren:

<IfModule mod_deflate.c>

# Insert filter

SetOutputFilter DEFLATE

<IfModule mod_setenvif.c>

# Netscape 4.x has some problems…

BrowserMatch ^Mozilla/4 gzip-only-text/html

# Netscape 4.06-4.08 have some more problems

BrowserMatch ^Mozilla/4\.0[678] no-gzip

# MSIE masquerades as Netscape, but it is fine

BrowserMatch \bMSIE !no-gzip !gzip-only-text/html

# Don’t compress images

SetEnvIfNoCase Request_URI .(?:gif|jpe?g|png)$ no-gzip dont-vary

</IfModule>

<IfModule mod_headers.c>

# Make sure proxies don’t deliver the wrong content

Header append Vary User-Agent env=!dont-vary

</IfModule>

</IfModule>

Voraussetzung ist, dass die Apache-Module mod_deflate schon aktiviert ist. Nach dem Einspielen der geänderten Konfiguration starten Sie den Apache-Webserver neu und prüfen dann erneut mit dem obigen Webdienst, ob die GZIP-Komprimierung jetzt aktiv ist.

06.05.2014 | Tipps

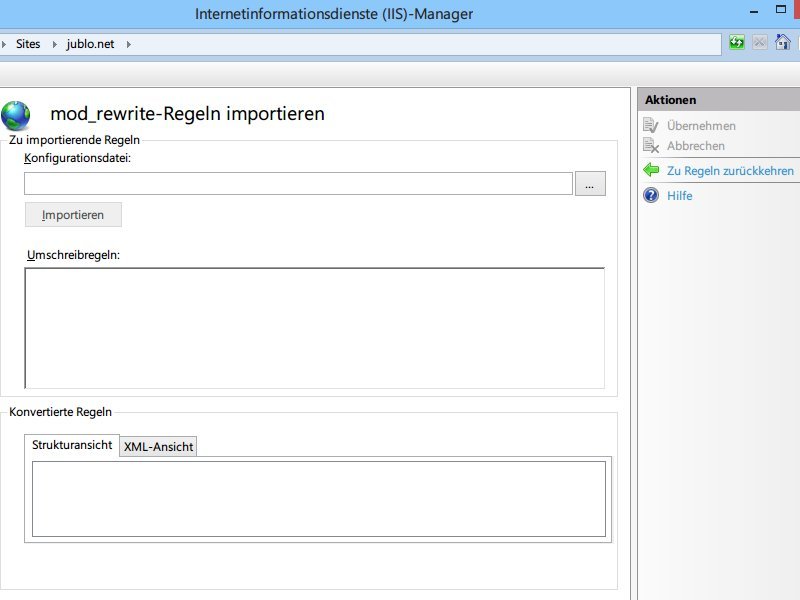

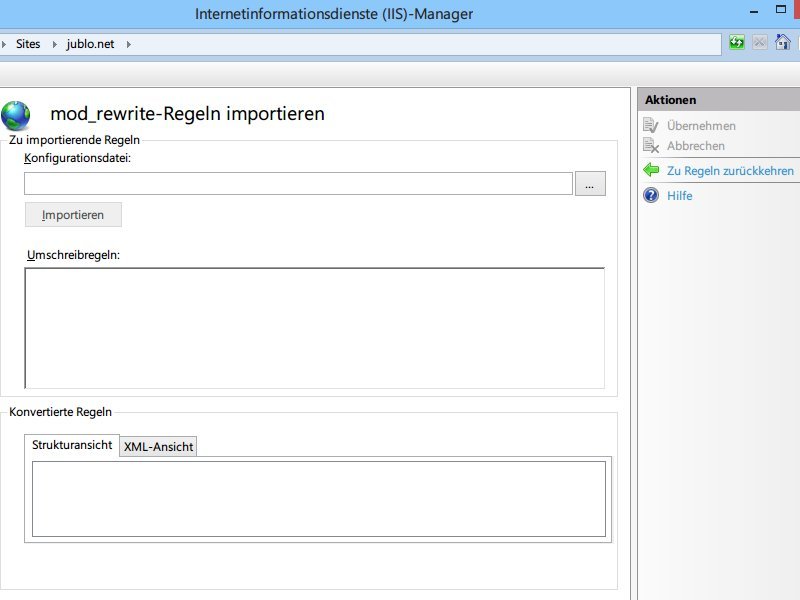

Viele Webseiten nutzen Regeln, mit denen die Adressen der einzelnen Seiten intern umgeschrieben werden („Rewrite Rules“). Diese Regeln werden meist im Apache-Format des Moduls mod_rewrite verfasst und in .htaccess-Dateien aufgelistet. Spielt man die gleiche Webseite dann auf einem IIS-Webserver von Microsoft ein, kann der mit den Rewrite-Regeln nichts anfangen. Für dieses Problem gibt es eine Lösung.

Denn die Apache-Rewrite-Regeln lassen sich mit einem speziellen IIS-Modul in kompatible Umleitungen übersetzen. Dazu installieren Sie das URL-Rewrite-Modul, das Sie kostenlos von der Microsoft-Webseite herunterladen können. Anschließend öffnen Sie den IIS-Manager und darin die Webseite, deren Umleitungs-Regeln Sie übersetzen wollen.

Es folgt ein Doppelklick auf das neue Modul „URL Rewrite“. In der rechten Seitenleiste rufen Sie jetzt die Funktion „Regeln importieren…“. Im Anschluss lässt sich die .htaccess-Datei von Apache laden und die Regeln werden in das IIS-Format konvertiert. Sind keine Fehler aufgetreten, speichern Sie das Resultat rechts oben mit einem Klick auf „Übernehmen“. Damit wird eine web.config-Datei angelegt, und das Umschreiben der URLs funktioniert nunmehr auch im IIS-Webserver.

Hinweis: Nach jedem Ändern der Apache-Regeln müssen die IIS-Regeln angepasst bzw. neu importiert werden. Doppelte Regeln in der web.config-Datei anschließend per Editor eliminieren.

06.05.2014 | Tipps

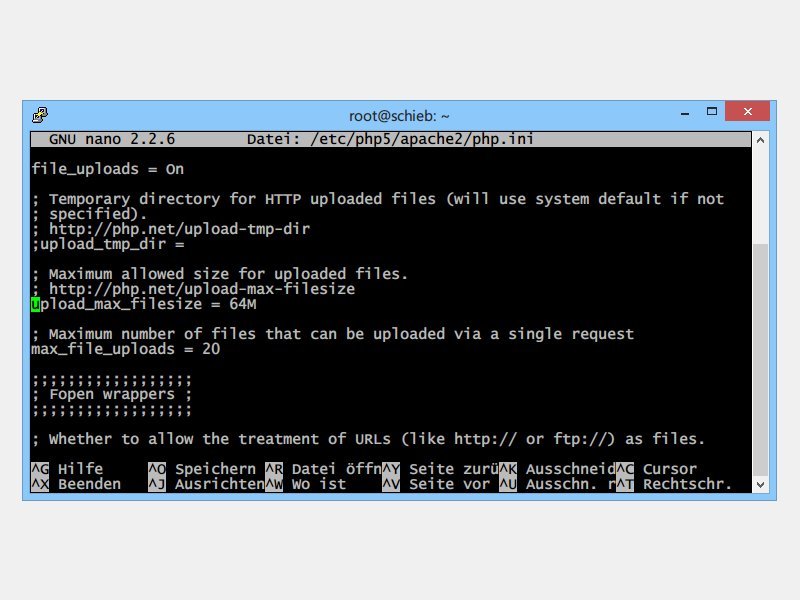

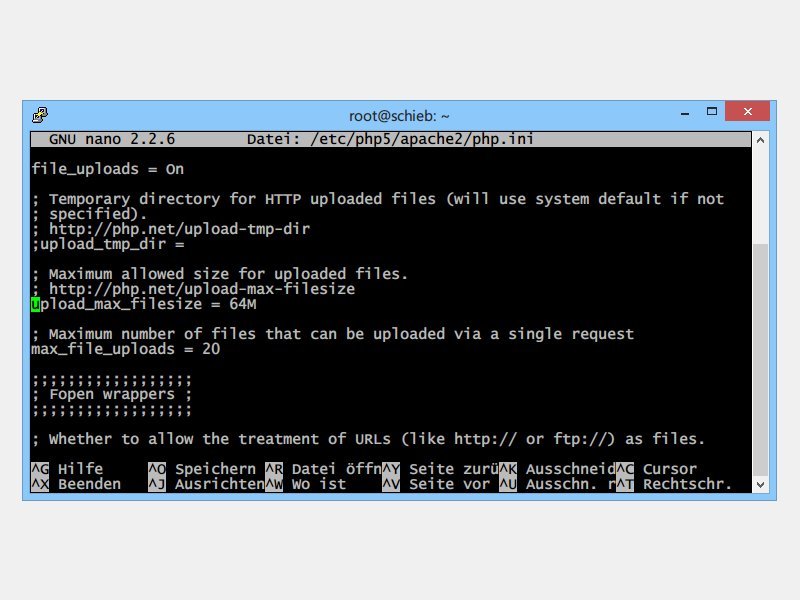

Wer einen eigenen Server für seine Webseite betreibt, muss dort auch Dateien hochladen. Das klappt per Browser – aber nur bis zur im Server eingestellten Maximalgröße. Nutzen Sie PHP und haben Sie Zugriff auf die Einstellungs-Datei php.ini, lässt sich dieser Wert anpassen.

In Ubuntu finden Sie die PHP-Konfigurationsdatei im Ordner /etc/php5/apache2/php.ini. Die Datei lässt sich beispielsweise per Terminal (oder PuTTY-Shell) bearbeiten – nutzen Sie etwa den vi-Editor oder den einfacheren nano-Editor. In der Konfigurationsdatei müssen Sie zwei Werte anpassen, damit das Hochladen von größeren Dateien möglich wird:

- Finden Sie als Erstes die Zeile, die mit „upload_max_filesize =“ beginnt. Dahinter steht der Wert, den Sie anpassen müssen. „2M“ steht dabei für 2 MB. Hinterlegen Sie etwa „64M“, damit Dateien bis zu einer Größe von 64 Megabyte übertragen werden können.

- Der zweite Wert steht in der Zeile, die mit „post_max_size =“ anfängt. Auch diesen Wert müssen Sie anheben, etwa auf „64M“.

Nach dem Speichern der Änderungen in php.ini starten Sie den Webserver-Dienst neu. Bei Ubuntu geben Sie dazu etwa service apache2 restart ein.

10.04.2014 | Tipps

Normalerweise gelten Datenverbindungen, die per SSL verschlüsselt werden, als ausgesprochen sicher. Sender und Empfänger tauschen ihre Daten verschlüsselt aus. Abhören unmöglich, so das Konzept. Doch jetzt das: Experten haben ein erhebliches Sicherheitsleck in OpenSSL entdeckt. Hacker können über das Sicherheitsleck in Computer einbrechen und dort nicht nur die Schlüssel stehlen, sondern auch Daten aus dem Speicher auslesen. Benutzernamen, Passwörter, Kreditkartendaten, sensible Daten – alles, was man aus gutem Grund verschlüsselt, steht den Cyberdieben dann im Klartext zur Verfügung.

Ein absoluter GAU, denn OpenSSL wird nahezu überall eingesetzt. Web-Server, Datenbanken, E-Mail-Programme, Bank-Software: Viele Programme verwenden OpenSSL, um sichere Datenverbindungen zu ermöglichen. Es gibt zwar Alternativen, aber OpenSSL ist besonders beliebt, weil eigentlich sehr stabil, verlässlich und OpenSource, also kostenlos verfügbar.

Betroffen ist ausnahmslos jeder, der das Internet nutzt. Denn OpenSSL kommt ständig zum Einsatz: Beim Login, beim Übertragen sensibler Daten, bei der Fernsteuerung eines anderen Rechners – OpenSSL ist garantiert im Einsatz. Egal, ob man mit PC, Tablet, Smartphone oder Smart-TV online geht.

Das Sicherheitsproblem ist längst gestopft. Jetzt muss aber überall, wo OpenSSL verwendet wird, das Update eingespielt werden, in jeder einzelnen Software. Das kann dauern, bis das Sicherheitsleck überall gestopft ist. Selbst prominente Seiten hatten das Sicherheitsproblem, und nicht alle haben schnell reagiert und das Leck gestopft.

Internetbenutzer müssen in den nächsten Tagen auch ihre Software aktualisieren, etwa Betriebssystem, Browser, E-Mail-Software oder Banking-Programme. Auch Smartphones werden aktualisiert werden müssen. Da kommt was auf die Benutzer zu. Außerdem sollte man die Passwörter der wichtigsten Onlinekonten erneuern.

09.04.2014 | Tipps

In der OpenSSL-Bibliothek, die von Webseiten verwendet wird, um Daten verschlüsselt auszutauschen, wurde eine Sicherheitslücke entdeckt. Unter dem Namen „Heartbleed“ bekannt, sorgt diese Lücke momentan für große Probleme im Netz.

Denn jede betroffene Webseite muss

- die OpenSSL-Bibliothek auf den neusten Stand bringen,

- danach alle Sicherheits-Zertifikate erneuern lassen, und

- alle Nutzer zum Ändern ihrer Kennwörter auffordern.

Das sollte so schnell wie möglich passieren,

bevor die Lücke aktiv ausgenutzt werden kann.

Mehr Infos bei Heise: https://heise.de/-2165517, https://heise.de/-2166861

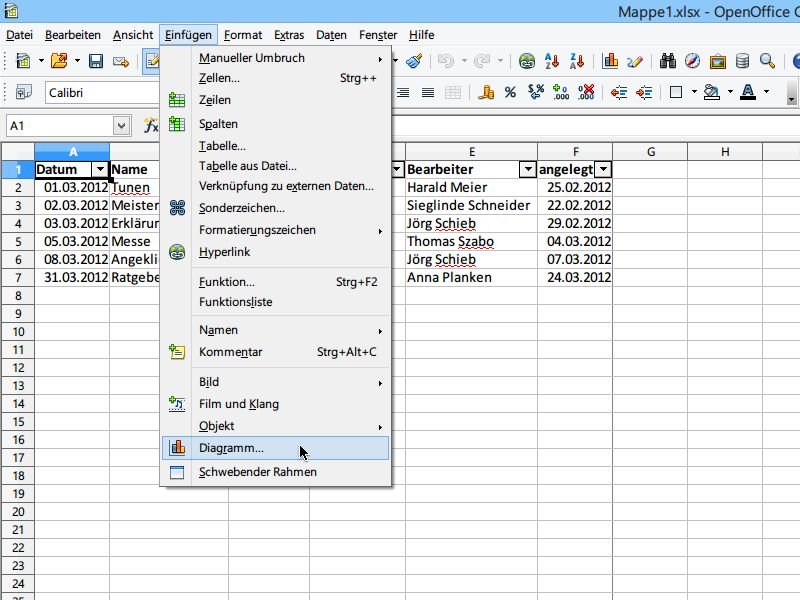

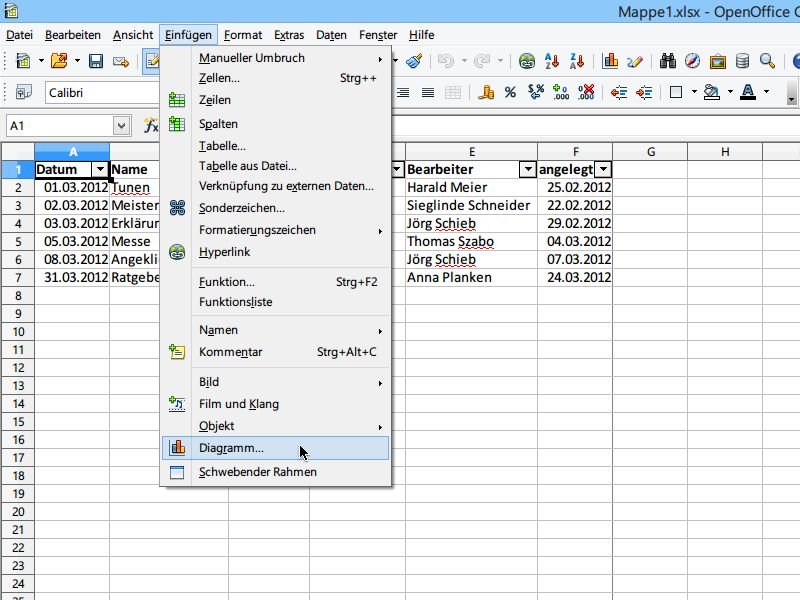

03.01.2014 | Office

Mit Diagrammen lassen sich Zahlenkolonnen visuell leichter erfassen. Wenn Sie in der Gratis-Tabellenkalkulation OpenOffice Calc eine Tabelle bearbeiten, ist das Einfügen eines Diagramms sehr einfach. Wir zeigen, wie’s geht. (mehr …)

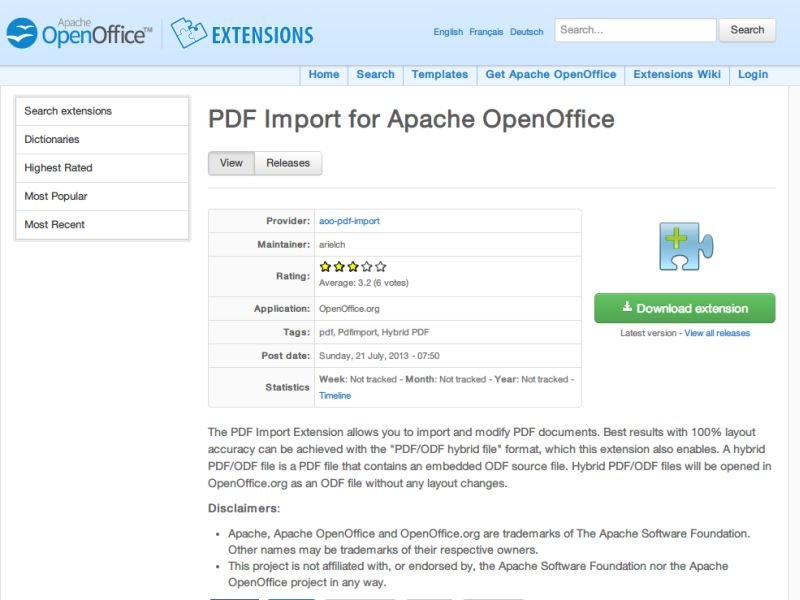

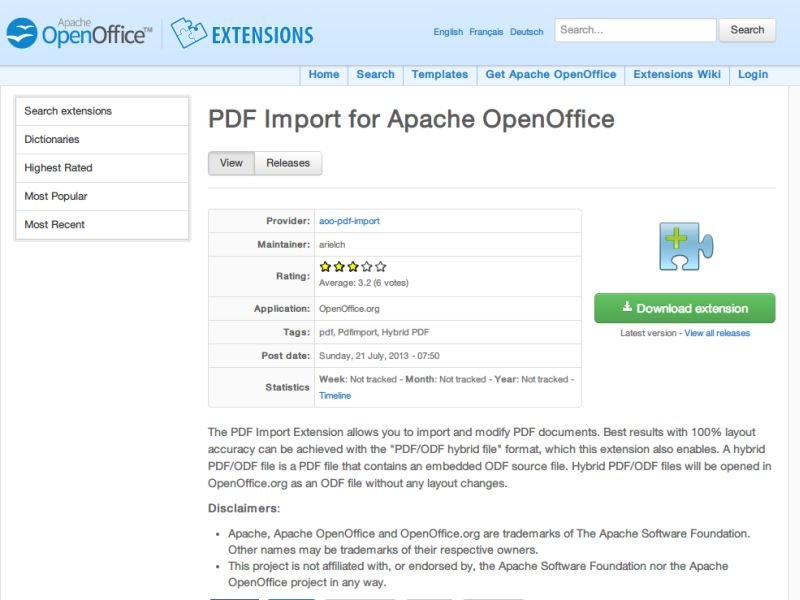

03.01.2014 | Tipps

Mit Office 2013 können Sie PDF-Dateien endlich auch zum Bearbeiten öffnen. Sie nutzen lieber das kostenlose OpenOffice-Paket? Normal ist das Editieren von PDFs hier nicht möglich. Es sei denn, Sie nutzen eine Erweiterung. (mehr …)