04.08.2022 | Digital

Über Monate haben Corona-Leugner und Impfgegner die österreichische Ärztin Dr. Lisa-Maria Kellermayr im Netz bedroht. Ihre wiederholte Bitte, die Polizei möge sie schützen, hat die Polizei nicht ernst genommen. Die Ärztin hat viel Geld in Sicherheitsmaßnahmen in ihrer Praxis investiert. Sie hat nun Selbstmord begangen.

(mehr …)

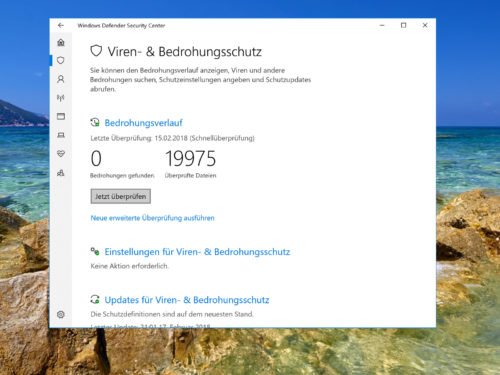

19.02.2018 | Windows

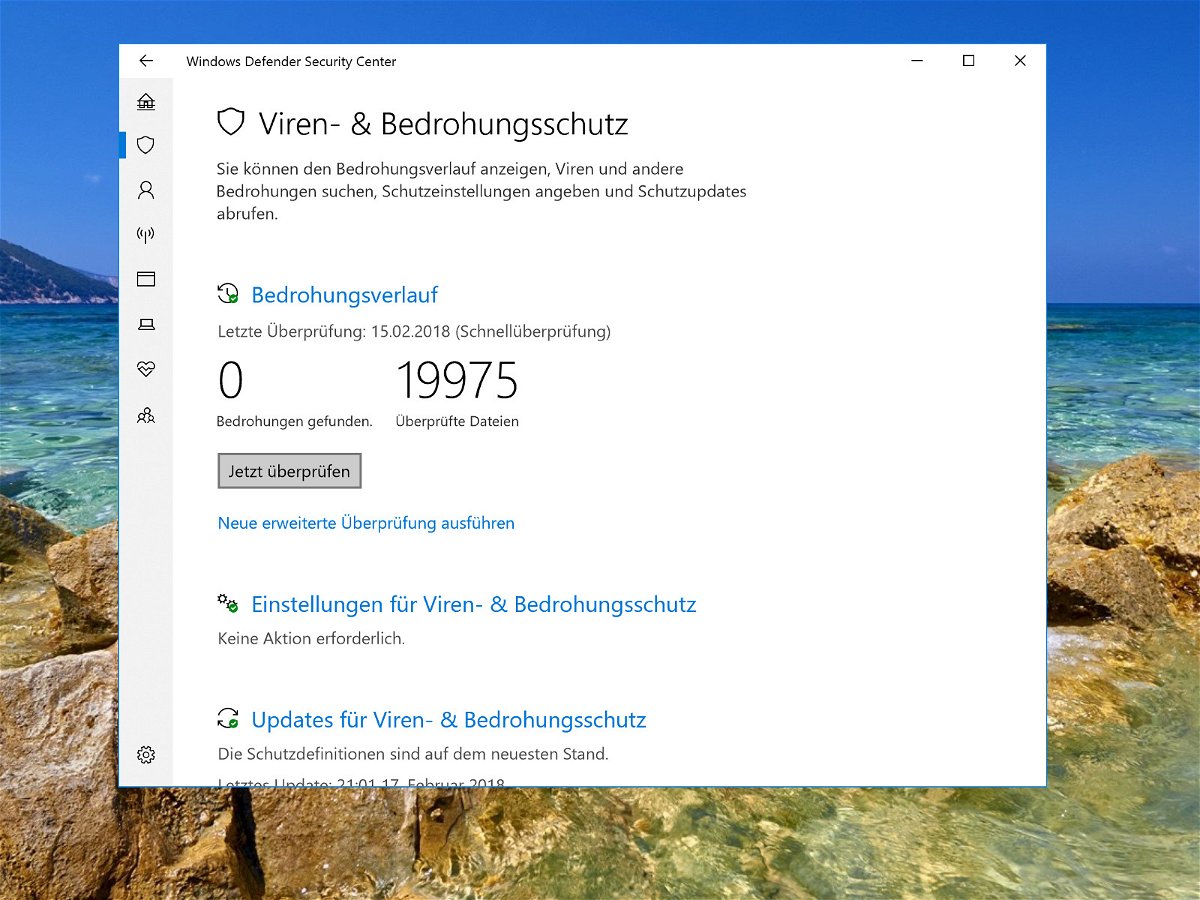

Nichts ist schlimmer, als festzustellen, dass der Computer von einem Virus befallen ist. Mithilfe des Windows Defender Security Center können Nutzer den Computer einer schnellen Prüfung auf schädliche Software unterziehen. Dieses Sicherheitscenter ist in Windows 10 bereits integriert.

Eine schnelle Überprüfung ist vor allem eines: schnell. Denn dabei werden nur die Teile des Systems überprüft, in denen sich oft Malware versteckt. Mit den folgenden Schritten lässt sich eine schnelle Überprüfung des eigenen PCs durchführen:

- Zunächst wird über das Startmenü das Windows Defender Security Center aufgerufen.

- Jetzt zum Bereich Viren- und Bedrohungsschutz navigieren.

- Dort folgt ein Klick auf die Schaltfläche Jetzt überprüfen.

- Jetzt noch einige Augenblicke warten, bis die Ergebnisse vorliegen.

17.05.2017 | Windows

Wer heute im Internet unterwegs ist, muss mit allem Möglichen rechnen – sogar damit, dass die eigenen Daten von Fremden verschlüsselt und nur gegen Lösegeld wieder entsperrt werden.

Um das eigene System optimal gegen solche Bedrohungen, etwa der kürzlich kursierenden WannaCry-Malware, zu schützen, hier vier wichtige Schritte:

- Nach Windows-Updates suchen, diese automatisch installieren. Möglich ist das über die System-Steuerung bzw. über Einstellungen, Update und Sicherheit.

Microsoft hat übrigens selbst für Windows XP noch ein außerplanmäßiges Update veröffentlicht.

- In der Firewall Port 445 Das sollte WannaCry und Co. aussperren – selbst dann, wenn Updates momentan nicht installiert werden können.

- Mit einem Blocker für Ransomware können derartige Malwares effektiver erkannt und an ihrem Werk gehindert werden.

- Wer auf Nummer sicher gehen will, unbedingt eine Kopie der eigenen Daten auf einer externen Festplatte anlegen und diese abgestöpselt in den Schrank legen.

28.12.2016 | Tipps

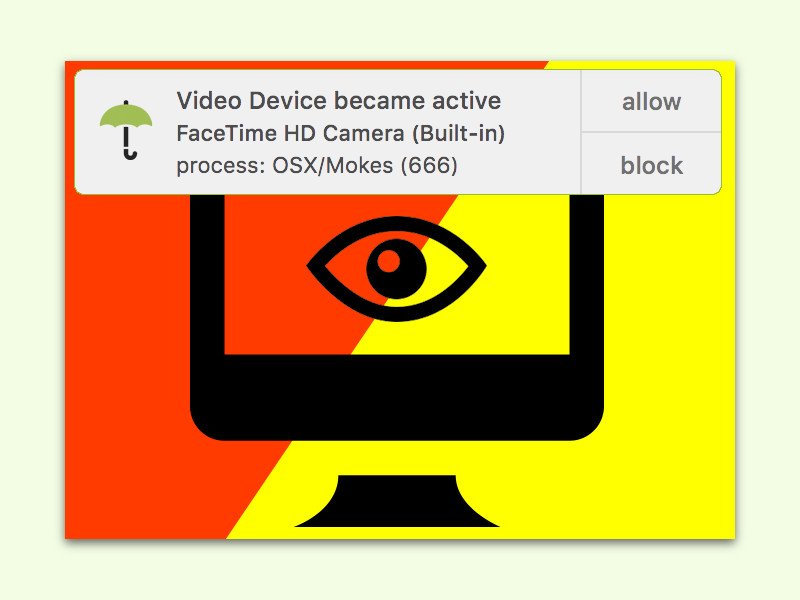

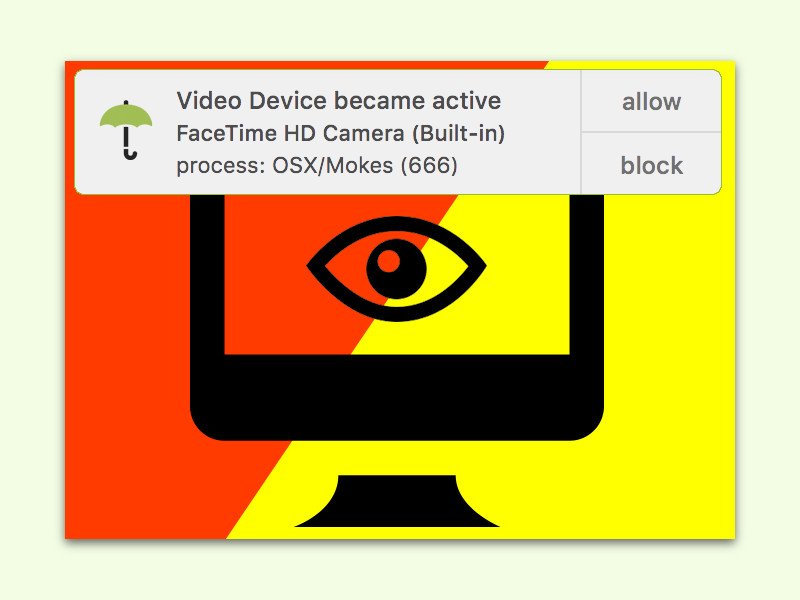

Hacker werden immer raffinierter. Nicht immer geht es dabei um das Erbeuten von Daten. Manche wollen auch einfach nur in den privaten Bereich fremder Leute eindringen. Eine Möglichkeit: Web-Cam-Hacks.

Dabei verbreiten Angreifer schädliche Software, die ferngesteuert die Kamera einschalten kann. Eine solche Web-Cam ist heute in vielen Notebooks und Handys eingebaut. Bei manchen Hacks gelingt es sogar, die Status-Leuchte neben der Kamera so zu manipulieren, dass der Zugriff unbemerkt bleibt.

OverSight macht Schluss damit. Dieses GRATIS-Tool überwacht die Kamera und das Mikrofon am Mac. Greift ein Programm oder eine Webseite darauf zu, schlägt das Tool sofort Alarm. Der Nutzer hat dann die Möglichkeit, den Zugriff manuell zu genehmigen oder auch zu verbieten.

https://objective-see.com/products/oversight.html

06.01.2011 | Tipps

Im Jahr 2011 wird sich die Bedrohungssituation im Internet maßgeblich verändern, das teilen die Experten der Panda Security Anti-Malware Labore, der PandaLabs, mit: Der sogenannte Cyber-Krieg wird sich immer mehr ausweiten, Hacktivismus wird zu einem zentralen Begriff und Schadprogramme werden immer profitorientierter. Zu den Protagonisten in der Malware-Szene werden schädliche Codes, die sich flexibel an Umgebungen anpassen und sich über Soziale Medien und Social Engineering verbreiten. Ebenso wird es einen Anstieg der Malware für Mac Betriebssysteme geben und abermalige Versuche 64-Bit Systeme zu attackieren sowie neue Zero-Day Exploits.

1. Malware-Anstieg

Ein konstantes Thema in den vergangenen Jahren war der kontinuierliche Anstieg in der Anzahl der Malware, die neu programmiert wurde. Auch 2010 wurden mit 20 Millionen neuer schädlicher Codes bedeutend mehr bösartige Programme entwickelt als im Vorjahr, jedoch macht sich ein neuer Trend bemerkbar, der die Wachstumsrate betrifft: Gab es in den Jahren zuvor noch einen Anstieg um über 100%, hatten wir 2010 „lediglich“ eine Zunahme von 50%.

2. Cyber-War

Cyberspionage und militärische Hacker läuten eine neue Ära im Internet ein. Stuxnet und Wikileaks haben einen Wendepunkt in der Geschichte der Cyber-Konflikte markiert. Das Netz dient als Schlachtfeld: Cyberattacken, die Webseiten lahmlegen; Spionage- und Sabotageversuche im staatlichen Auftrag; Kontrollübernahme spezifischer Computersysteme von Regierungs- und Versorgungsstellen, etc. sind nur der Anfang im Zeitalter digitaler Kriegsführung. Solche Angriffe werden im neuen Jahr immer wieder auftauchen, auch wenn sie von der Öffentlichkeit oftmals nicht wahrgenommen werden.

3. Cyber-Protest

Eine der Hauptgefahren im Jahr 2011 wird vom Protest durch Online-Sabotage, dem sogenannten Haktivismus, ausgehen. Damit gemeint ist eine Mischform aus Hacking-Techniken und Aktivismus, also die Störung eines Webauftritts durch einen virtuellen Sitzstreik per Server-Blockade oder durch eine Manipulation der Webseite. Dieses Vorgehen wurde Ende vergangenen Jahres durch die Protest-Aktionen gegen Unternehmen bekannt, die Wikileaks-Gründer Julian Assange keine Unterstützung gewährten. Besonders besorgniserregend dabei ist, dass sogar User mit eingeschränktem technischem Know-How an solchen Denial-of-Service-Attacken oder Spam-Kampagnen teilnehmen können.

4. Social Engineering

Ein IT-Sprichwort besagt, dass „die gefährlichste Schwachstelle immer vor dem PC sitzt“. Bedenkt man, dass Social Engineering Techniken noch immer von Internet-Betrügern genutzt werden und auch zu Erfolgen führen, stimmt das wohl. Allein die „Arbeitsumgebung“ und der jeweilige Inhalt ändern sich. Im Jahr 2010 haben sich Soziale Medien als perfektes Tool für Social Engineering erwiesen. Immer wieder wurden Mitglieder insbesondere der beiden populärsten Sozialen Netzwerke „Facebook“ und „Twitter“ attackiert.

Auch BlackHat SEO Attacken (Einstellen von gefälschten Webseiten in Suchmaschinenergebnisse) werden bei Hackern weiter beliebt sein. Mit aktuellen Themen werden sie versuchen in die Malware-Falle zu locken. Ebenso Schädlinge, die als Plug-In, Media Player oder andere Applikationen getarnt werden.

5. Windows 7 Malware

Als Windows 7 Ende 2009 von Microsoft gelauncht wurde, prophezeiten die Experten der PandaLabs, dass es ungefähr zwei Jahre dauern wird, bis dieses Betriebssystem von massiven Angriffen betroffen sein wird. 2010 haben wir schon die ersten Bedrohungen entdeckt, die speziell für Windows 7 entwickelt wurden, in den nächsten Monaten erwarten wir da einen signifikanten Anstieg.

6. Mobiltelefone

Die ewige Frage: Wann erreicht uns eine Angriffswelle gegen Mobiltelefone? Luis Corrons geht davon aus, dass Handys in den nächsten Monaten zwar auch im Visier von Cyber-Kriminellen stehen werden, Anzeichen für eine massive Verbreitung sieht er aber nicht. Die meisten bekannten Bedrohungen zielen bis dato auf Geräte mit Symbian Betriebssystemen. Das wird sich aber ändern. Android rückt immer mehr in den Fokus von Hackern.

7. Tablets

Panda geht davon aus, dass Tablet-PCs eine wichtige Rolle in der Malware-Programmierung spielen werden. Die Beliebtheit dieser Geräte sowie die überwältigende Dominanz des iPads werden dafür sorgen, dass Mitbewerber in diesen Marktbereich einsteigen werden und ihn damit auch für Cyber-Kriminelle attraktiver machen.

8. Mac

Auch wenn Mac-Systeme als recht sicher gelten, sind die User schutzbedürftig, denn die Angreifbarkeit von Mac-Systemen nimmt zu. Außerdem können sie, ohne es zu wissen, Windows-Schädlinge übertragen und zur Verbreitung beitragen. Mit dem wachsenden Marktanteil von Apple gibt es auch immer mehr Sicherheitslücken in Mac-Systemen.

9. HTML5

HTML5 ist zwar noch nicht auf dem Markt, gilt aber schon jetzt als ein perfektes Ziel für Kriminelle. Die Tatsache, dass keine zusätzlichen Plugins, wie Flash Player, eingesetzt werden müssen und jeder Browser damit beispielsweise Video- und Audio-Dateien direkt abspielen kann, macht es für Hacker noch interessanter Sicherheitslücken ausfindig zu machen. Corrons erwartet die ersten Angriffe in den nächsten Monaten.

10. Dynamische Verschlüsselung

Verschlüsselte Bedrohungen, die so entwickelt sind, dass sie sich mit einem Server verbinden und ihren eigenen Code verändern, bevor sie identifiziert werden können, werden auch weiterhin auftauchen. Mit Hilfe dieser Schädlinge werden insbesondere Unternehmen attackiert und kritische Unternehmensdaten gestohlen, die auf dem Schwarzmarkt verkauft werden.

Um Malware-Infizierungen zu vermeiden, stellt Panda Security allen Usern den kostenfreien Panda Cloud Antivirus zur Verfügung: www.cloudantivirus.com