29.10.2018 | Digital

Es gibt viele Möglichkeiten, um Dritte daran zu hindern, auf persönliche Daten zuzugreifen. Eine besonders effektive ist, Daten zu verschlüsseln. Auch microSD-Karten im Smartphone lassen sich verschlüsseln. Allerdings hat das nicht nur Vor-, sondern auch Nachteile.

(mehr …)

28.06.2018 | Internet

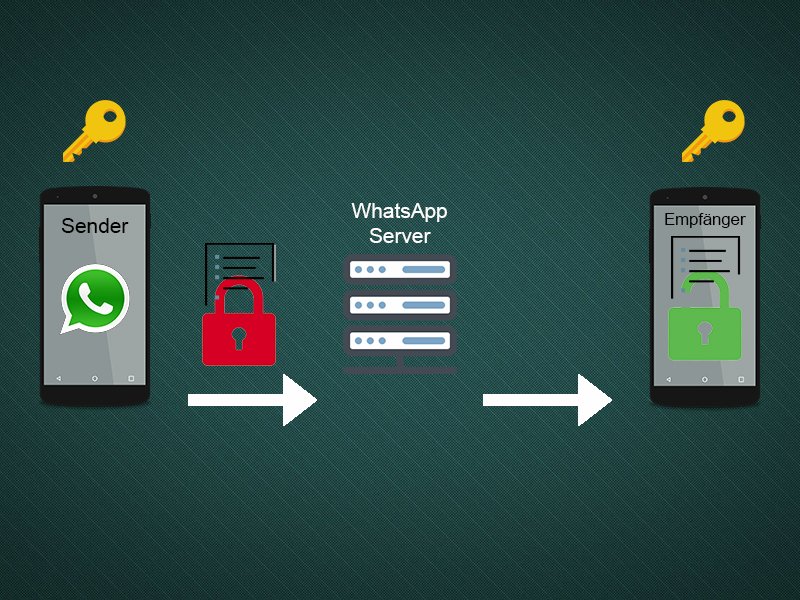

Fast jeder nutzt sie, ohne wirklich zu wissen, was eigentlich damit verbunden ist: die Ende-zu-Ende-Verschlüsselung. Doch was genau verbirgt sich hinter dem Begriff – und wie funktioniert diese Art der Verschlüsselung, die vor allem in Messengern zum Einsatz kommt?

(mehr …)

16.05.2018 | Internet

Efail – jedes Sicherheitsproblem braucht einen Namen. Und die Sicherheitslücke, die dazu führt, dass Fremde verschlüsselte E-Mails lesen können, wird eben Efail genannt. In der Berichterstattung entsteht der Eindruck, dass es ein Sicherheitsleck in der Verschlüsselung gibt. Doch die funktioniert tadellos – das Drumherum macht Schwierigkeiten. Für Benutzer ist das egal, das Ergebnis zählt.

(mehr …)

02.05.2018 | Hardware

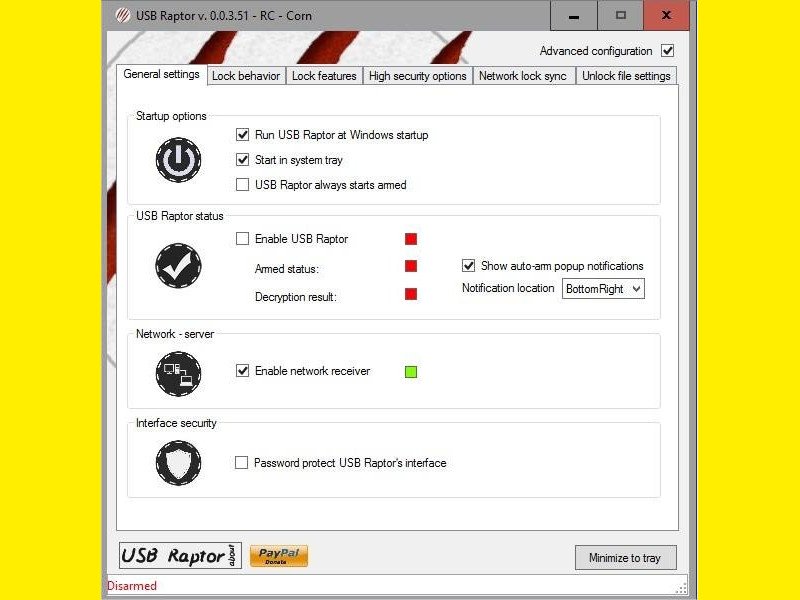

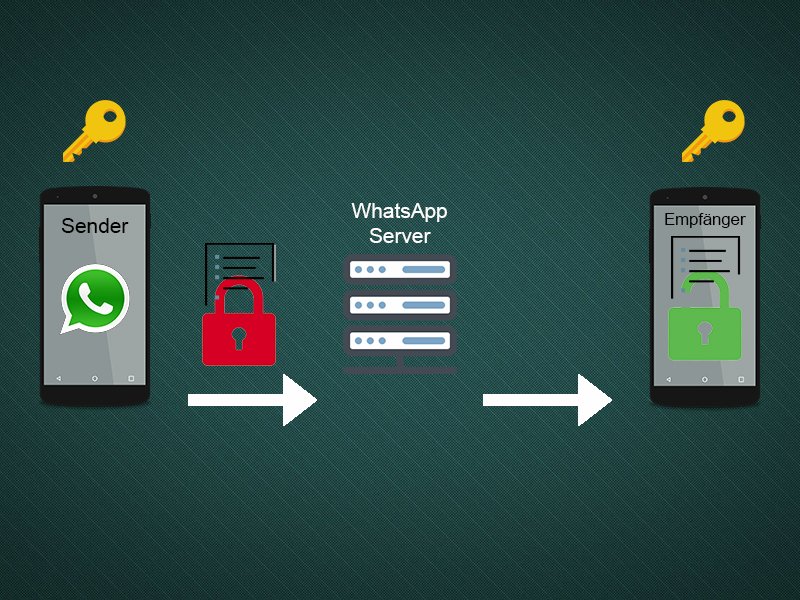

Immer das Passwort oder die PIN eingeben, um sich anzumelden? Das muss nicht sein. Stattdessen lässt sich auch der USB-Anschluss als Schloss nutzen. USB Raptor entsperrt bzw. sperrt das System, sobald ein bestimmtes USB-Laufwerk angeschlossen oder entfernt wird.

Das kostenlose USB Raptor-Tool lässt sich von SourceForge.net herunterladen und überprüft ständig die USB-Laufwerke auf das Vorhandensein einer bestimmten Entsperrdatei mit verschlüsseltem Inhalt. Wenn diese spezielle Datei gefunden wird, bleibt der Computer entsperrt, andernfalls wird der Computer gesperrt.

Um die Systemsperre aufzuheben, muss der Benutzer den USB-Stick mit der Datei an einen beliebigen USB-Port anschließen. Alternativ kann der Benutzer zwei zusätzliche Möglichkeiten aktivieren (oder deaktivieren), um das System zu entsperren, z. B. Netzwerk-Messaging oder Kennwort. Der USB Raptor bleibt unsichtbar im Infobereich und überwacht Änderungen an den USB-Ports, ohne den Benutzer zu stören. So erledigt das Tool im Hintergrund seine Arbeit.

https://sourceforge.net/projects/usbraptor/

Bild-Quelle: USB Raptor

21.03.2018 | Netzwerk

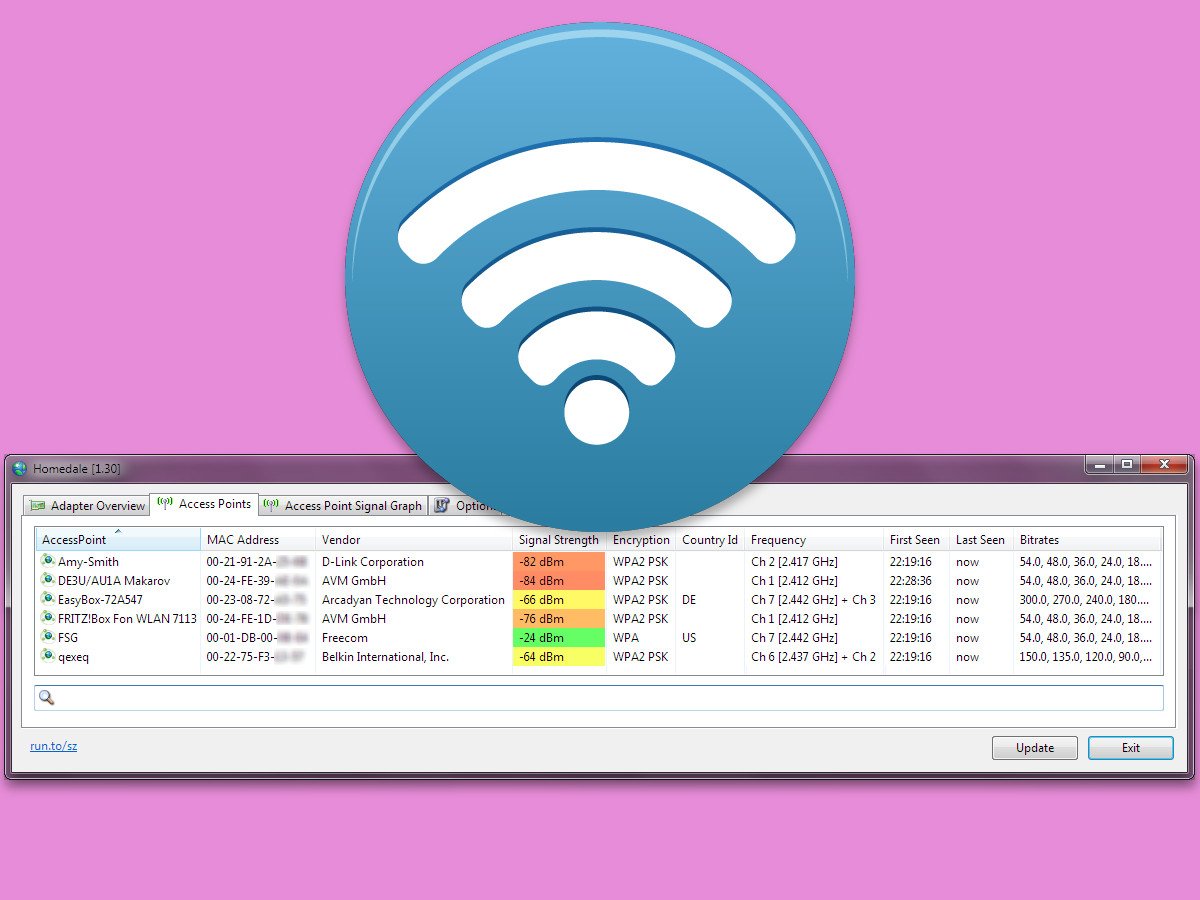

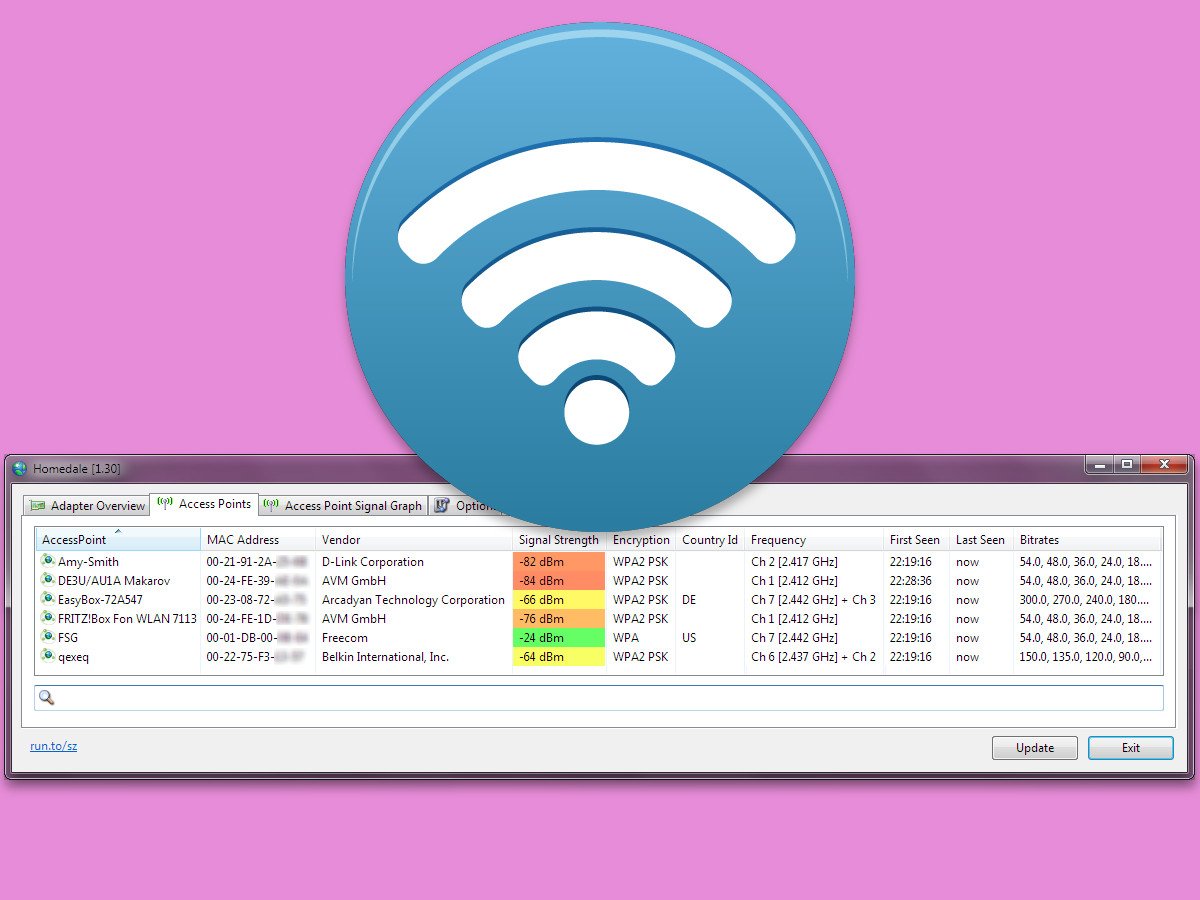

Welche drahtlosen Netze gibt es in der Nähe, und wo lassen sie sich am besten empfangen? Solche Fragen sind nicht nur im Urlaub wichtig, sondern auch, um das eigene WLAN optimal einzurichten und zu tunen. Eine kostenlose Software für Windows und Mac hilft weiter.

Das Gratis-Tool Homedale kann WiFi-Hotspots in der Nähe erkennen. Neben dem Namen des jeweiligen Netzwerks (SSID) erscheinen in der nützlichen Übersicht auch die zugehörigen Signalstärken, die in dBm gemessen werden. Auch die Hardware-Adressen (MAC), der Name des Router-Herstellers und die eingesetzte Verschlüsselung können leicht abgelesen werden.

Besonders gut oder schlecht empfangbare WLANs sind in Homedale auf den ersten Blick zu erkennen, denn das Programm hinterlegt sie farblich. Für die Einrichtung des eigenen drahtlosen Netzwerks wichtig: die Angabe des jeweiligen Funkkanals der einzelnen Netze.

Für Nutzer, die sich gern optisch orientieren, ist die Ansicht auf einer Karte der Umgebung besonders interessant. Hierzu kann Homedale für den aktuellen Standort wahlweise die Google-API, den Mozilla-Ortungsdienst oder den Open WLAN Map-Dienst heranziehen.

https://www.the-sz.com/products/homedale/

15.03.2018 | Software

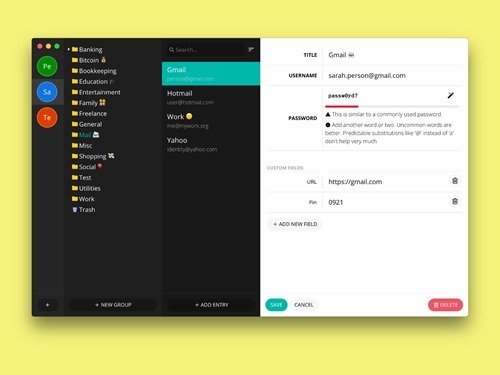

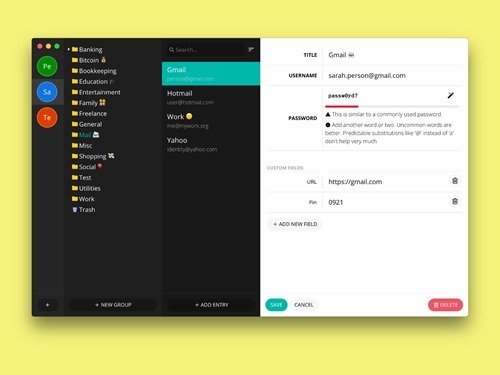

Auf jeder Webseite ein anderes Passwort – ein schöner Vorsatz. Nur all zu oft hält man sich nicht daran, weil man sich so viele unterschiedliche Logins gar nicht merken kann. Ein Passwort-Manager hilft, Online-Konten sicher zu halten, und unterstützt den Nutzer beim Login. Buttercup ist solcher Passwort-Manager.

Buttercup unterstützt neben Desktop-PCs auch auch eine mobile App und eine Browser-Erweiterung, sodass Sie überall auf Ihre Anmeldeinformationen zugreifen können. Sie speichern Login-Informationen in einem sicheren Archiv, das dann auf Ihrem eigenen Computer oder einem der unterstützten Cloud-Services (wie z. B. Dropbox) gespeichert werden kann.

Die Passwort-Archive werden mit der AES-Spezifikation verschlüsselt und können von niemandem außer denjenigen mit dem Master-Passwort gelesen werden. Brute-Force-Entschlüsselung ist technisch nicht möglich.

Buttercup kann kostenlos heruntergeladen und verwendet werden und ist für Windows, Mac und Linux erhältlich.

03.12.2017 | Netzwerk

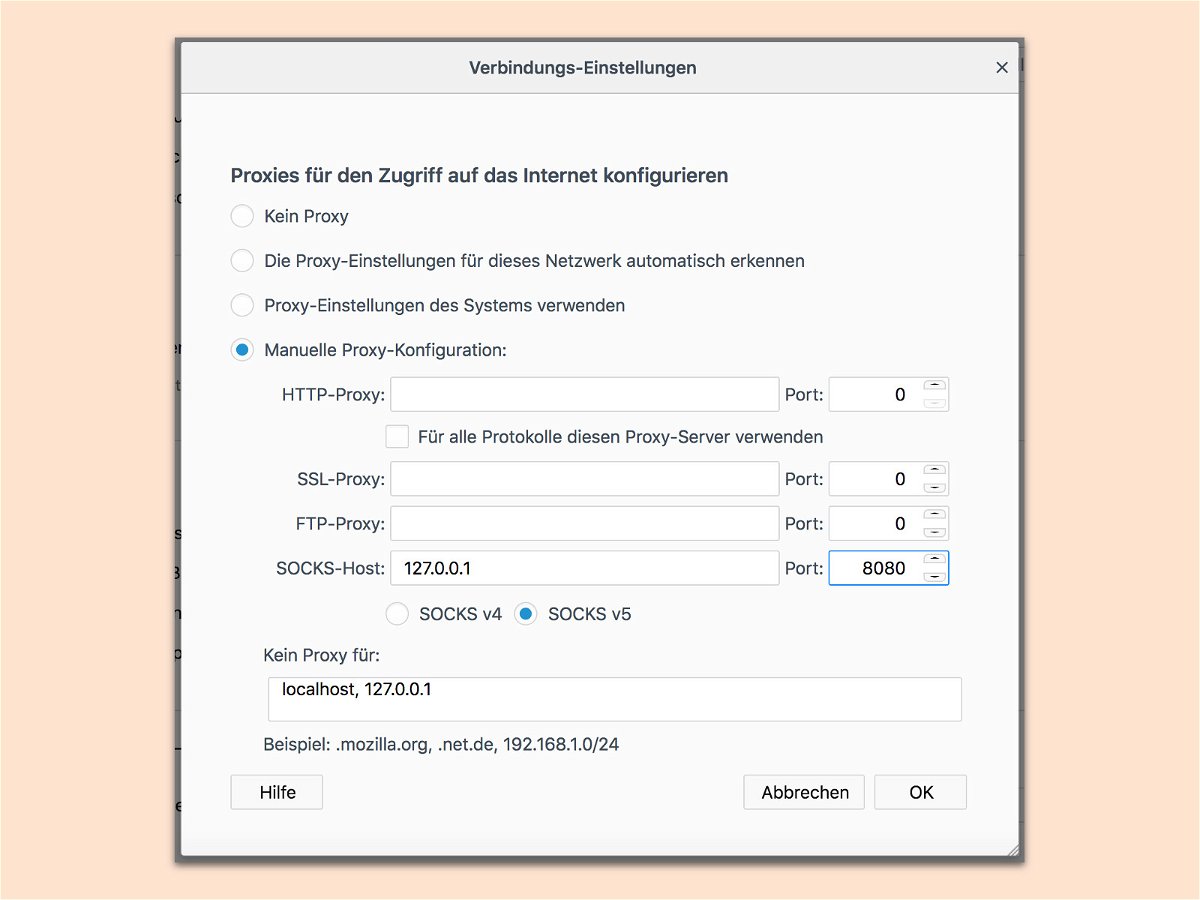

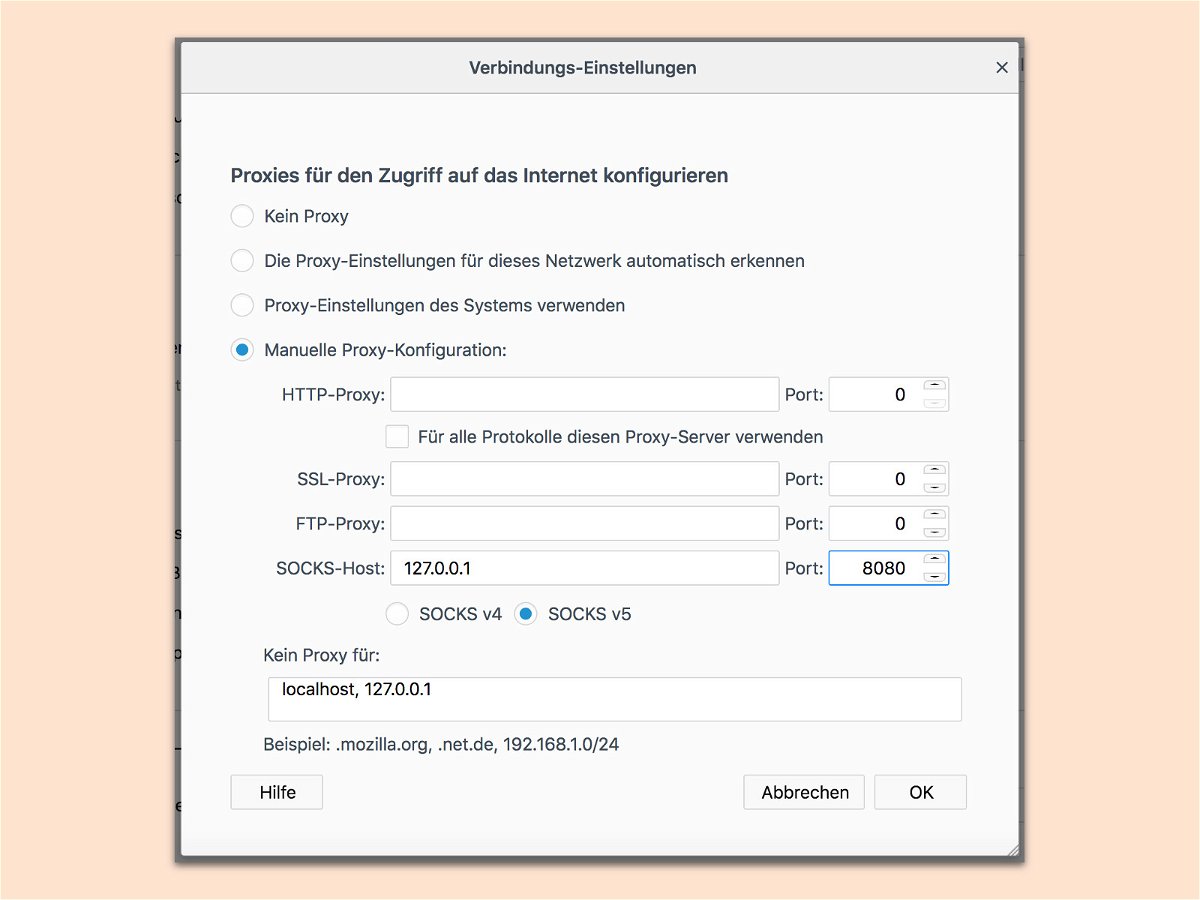

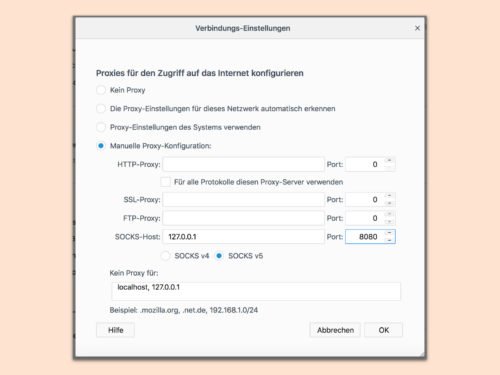

Wer in öffentlichen WLANs unterwegs ist, sollte zur eigenen Sicherheit immer einen Tunnel benutzen, über den alle Daten gesendet werden. Kann man sich über SSH mit einem Server verbinden, lässt sich diese Verbindung auch als SOCKS-Proxy nutzen. So kann niemand mehr mitlesen, welche Seiten man im Internet aufruft und welche Mails gesendet werden.

Als Erstes ein Terminal-Fenster öffnen und folgenden Befehl eingeben:

ssh server.example.com -D localhost:8080 -f -N [Enter]

Danach das Terminal-Fenster minimieren. Jetzt im System oder Browser die Netzwerk-Einstellungen öffnen und hier als SOCKS5-Proxy bei der Adresse 127.0.0.1 eintragen und als Port die 8080 angeben – fertig. In Firefox sieht das etwa so aus wie auf dem Bild.

Dass die Daten nun tatsächlich über den Proxy-Tunnel übertragen werden, lässt sich mit einem Blick auf www.wieistmeineip.de nachvollziehen: Hier sollte nun die IP-Adresse des verwendeten SSH-Servers zu lesen sein.

02.12.2017 | Windows

Mit BitLocker können Windows-Nutzer die gesamte Festplatte mit wenigen Klicks verschlüsseln. Das System unterstützt dabei aber mehr Wege zum Entsperren, als über die grafische Oberfläche zugänglich sind. Alle angebotenen Optionen stehen in der Befehlszeile bereit.

Dazu als Erstes den Begriff cmd ins Suchfeld von Cortana eintippen. Dann mit der rechten Maustaste auf das Ergebnis klicken und die Konsole als Administrator ausführen.

Jetzt den Befehl manage-bde eintippen. Mit ihm werden alle Funktionen von BitLocker über die Konsole gesteuert. Der Parameter protectors ist dabei für die Verwaltung der Möglichkeiten zuständig, ein verschlüsseltes Laufwerk zu entsperren.

Übrigens: Alle Optionen für manage-bde.exe hat Microsoft auf der hauseigenen TechNet-Webseite bereitgestellt – sehr hilfreich zum Nachschlagen:

https://technet.microsoft.com/de-de/library/ff829848(v=ws.11).aspx