15.11.2014 | Tipps

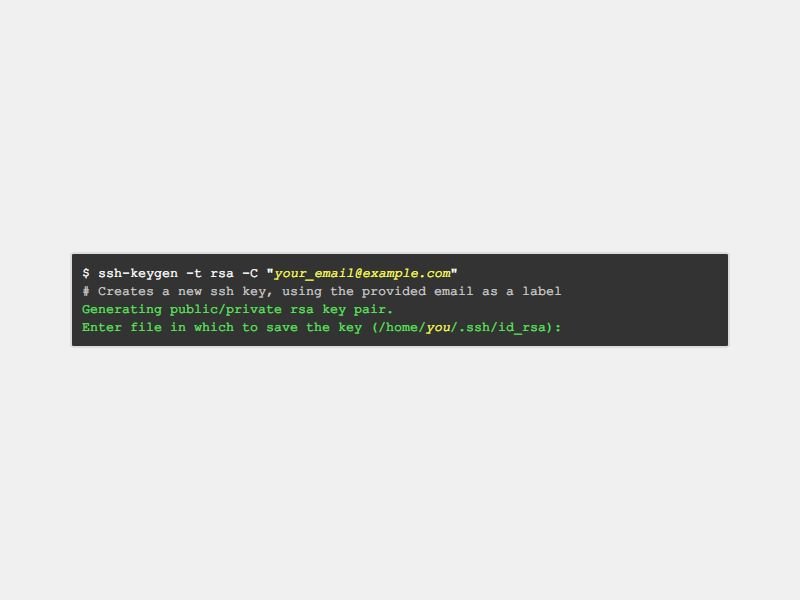

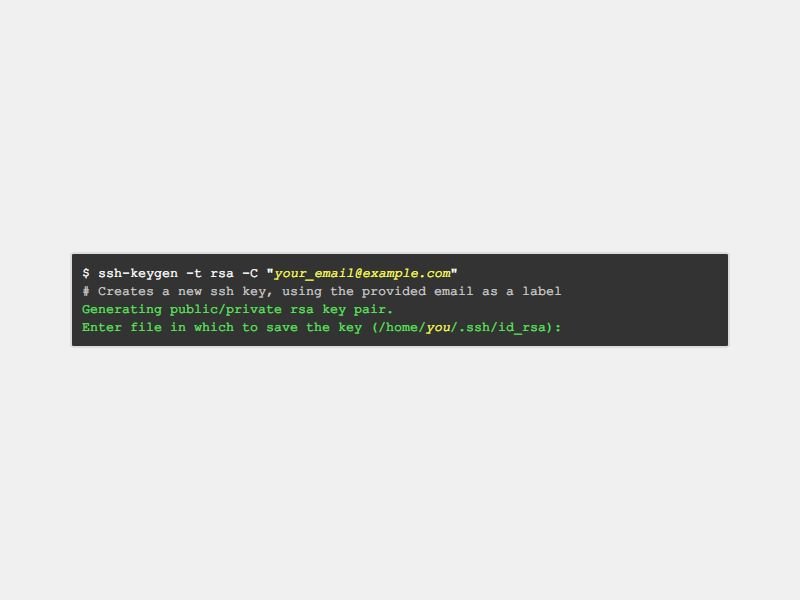

Mit dem Terminal greifen Sie in OSX und Linux nicht nur auf den lokalen Computer zu, sondern können sich auch über das Netzwerk oder Internet in andere Geräte einloggen. Dazu verwendet man eine SSH-Verbindung, meist mit einem Schlüssel. Wie legen Sie einen neuen SSH-Schlüssel an?

14.11.2014 | Tipps

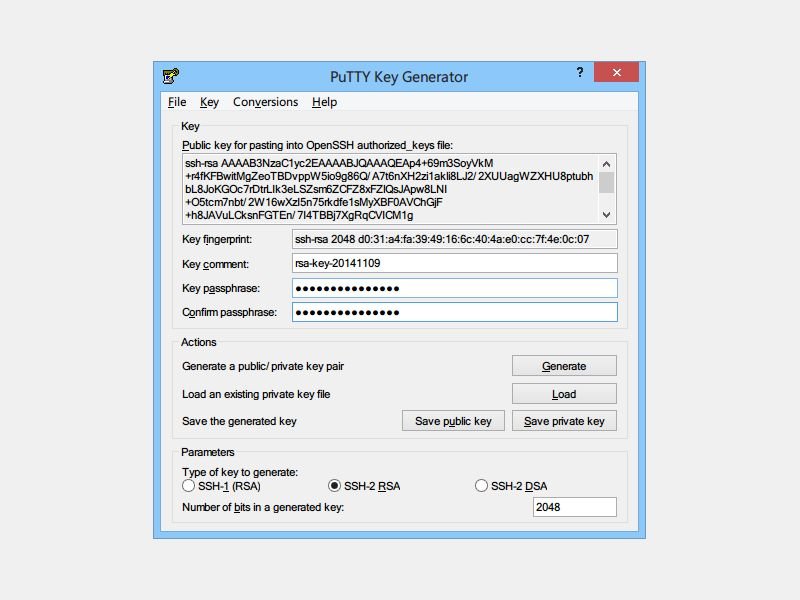

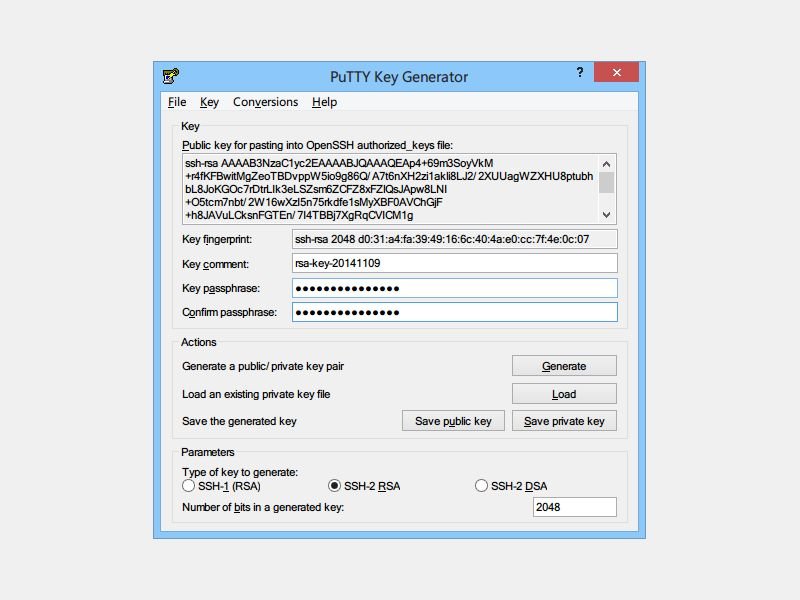

Zum Remote-Zugriff auf Linux-Computer braucht man einen SSH-Schlüssel. Diesen erzeugen Sie ganz leicht selbst – auch auf einem Windows-PC. Wie gehen Sie im Detail vor?

![SIM-Karten können gehackt werden]()

22.07.2013 | Tipps

Jetzt wurde eine Sicherheitslücke in vielen SIM-Karten entdeckt: Aufgrund eines mangelhaften Verschlüsselungsverfahrens ist es möglich, SIM-Karten zu kapern und dann Schaden anzurichten, etwa indem kostenpflichtige SMS verschickt oder Bezahlsysteme aufgerufen oder manipuliert werden.