02.11.2015 | Tipps

Genau wie beim Surfen ist auch die persönliche Kommunikation nicht sicher vor Überwachung. Deswegen gibt’s jetzt einen Messenger, der alle Daten über das Tor-Netzwerk verschickt und empfängt. Ähnlich wie beim Tor-Browser, der auf Firefox basiert.

11.06.2015 | Tipps

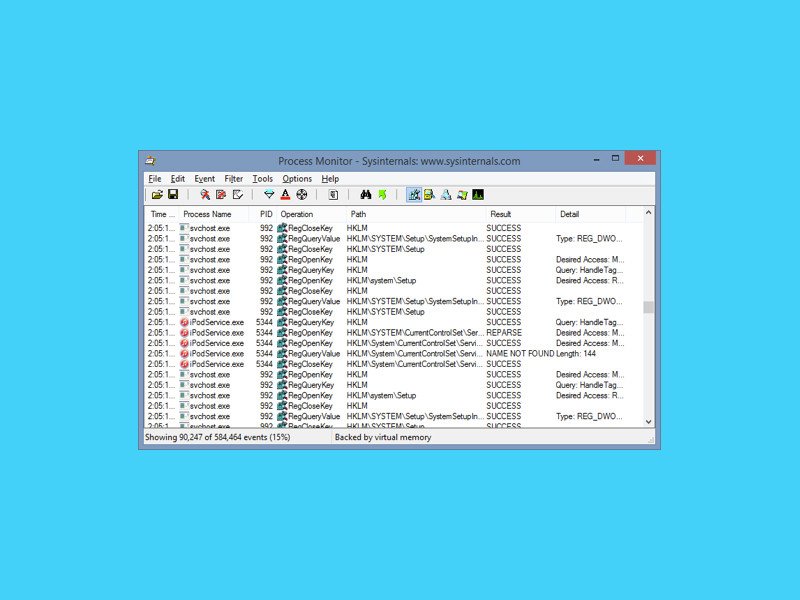

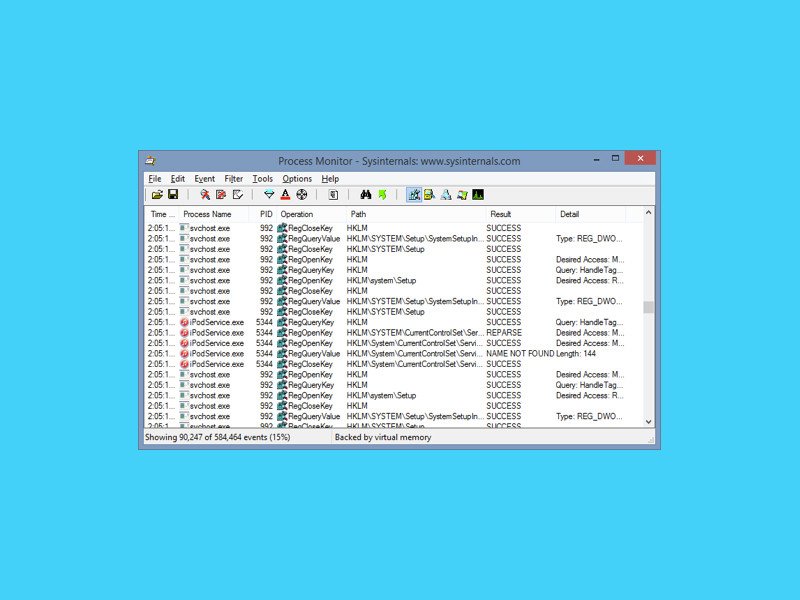

In Windows ist die Registrierungsdatenbank eine der wichtigsten Komponenten des Betriebssystems. Jedoch bietet Windows selbst kein geeignetes Werkzeug, mit dem sie effizient verwaltet wird. Wer wissen will, welche Änderungen an der Registrierung ausgeführt werden, braucht ein anderes Tool.

03.06.2015 | Tipps

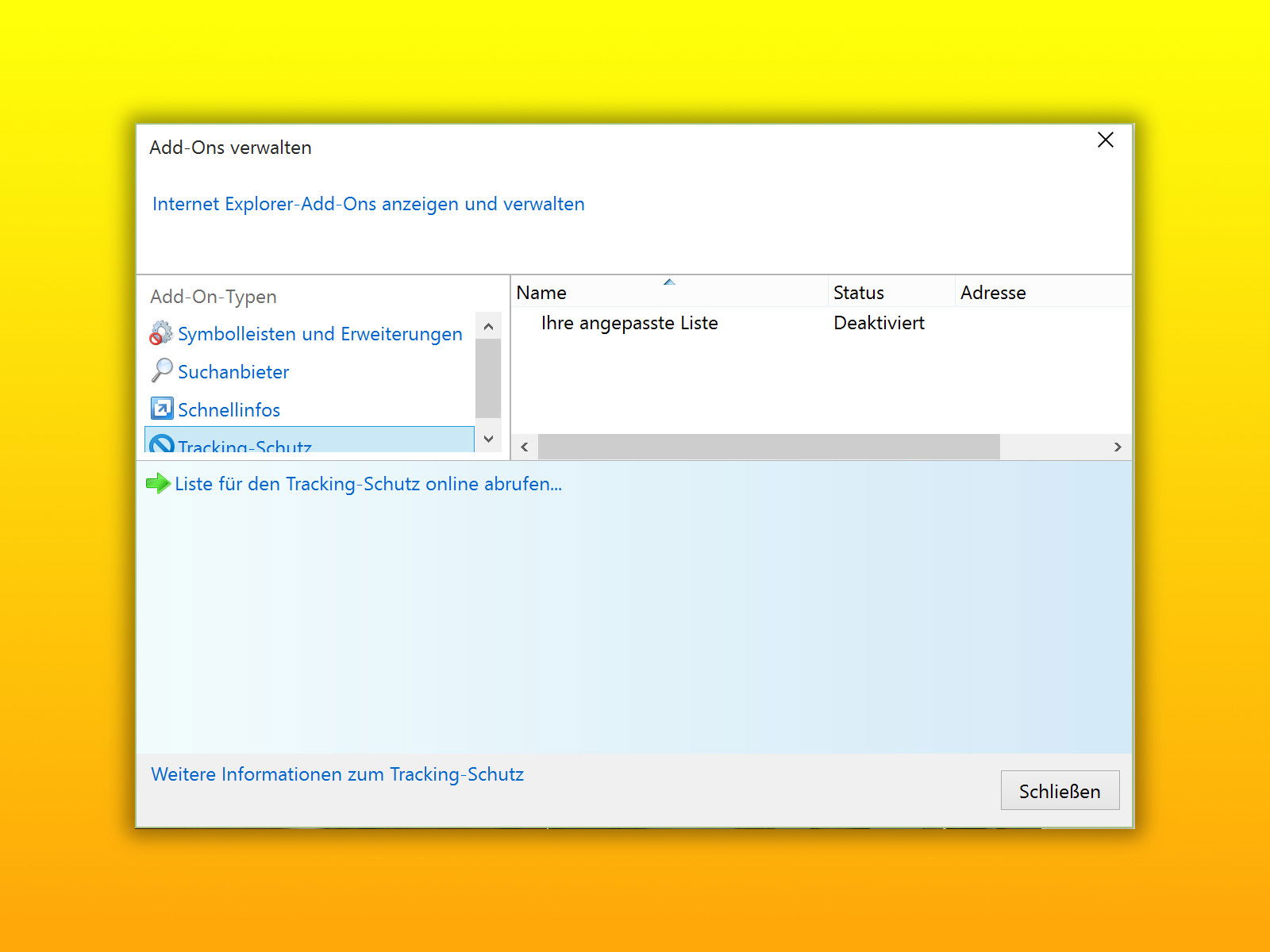

Wer im Internet surft, hinterlässt Spuren. Ein Großteil dieser Surfspuren wird von Tracking-Skripts erfasst. Die sind in Websites eingebettet – und lassen sich auch vor der Ausführung blocken. Wie geht das im Internet Explorer?

13.12.2014 | Windows

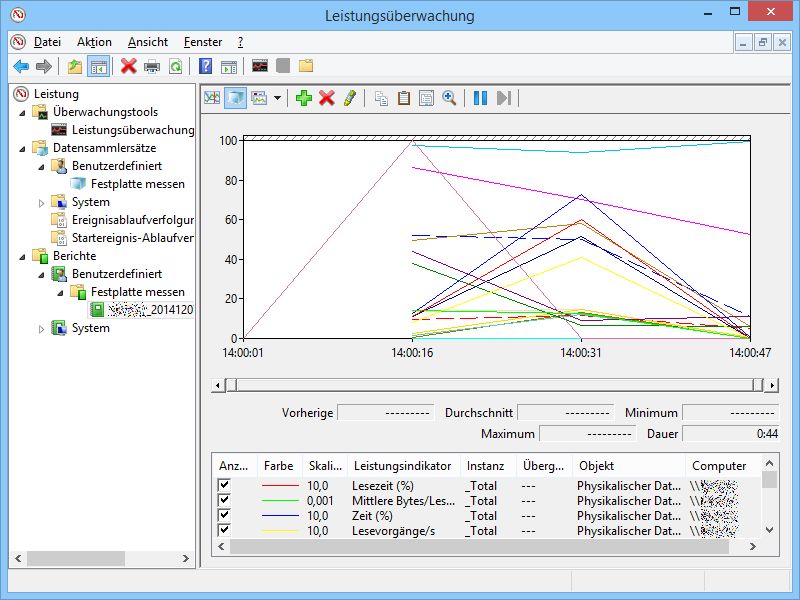

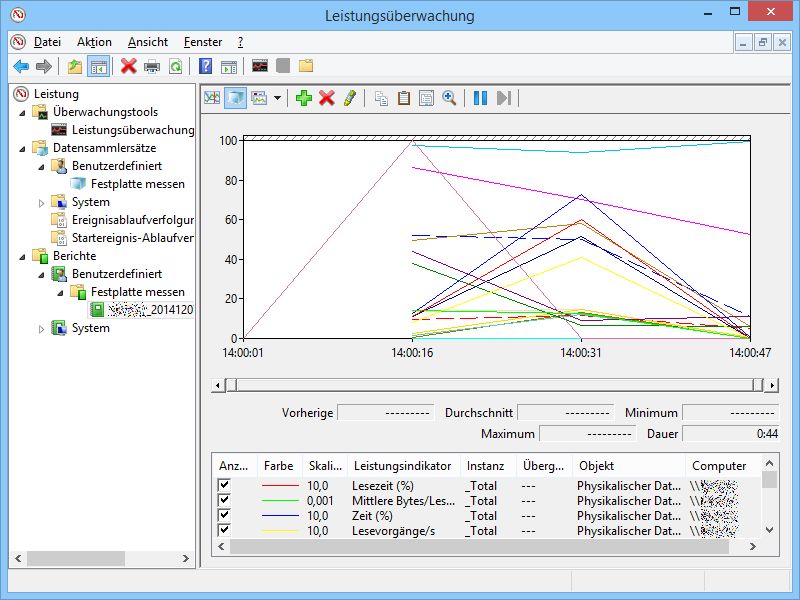

Sie haben einen Computer mit einem SSD-Laufwerk? Solche Laufwerke sind schnell, aber auch kurzlebiger als normale Festplatten. Mit einem Trick messen Sie, wie viele Daten Windows tatsächlich auf die Festplatte schreibt und von ihr liest.

04.12.2014 | Internet

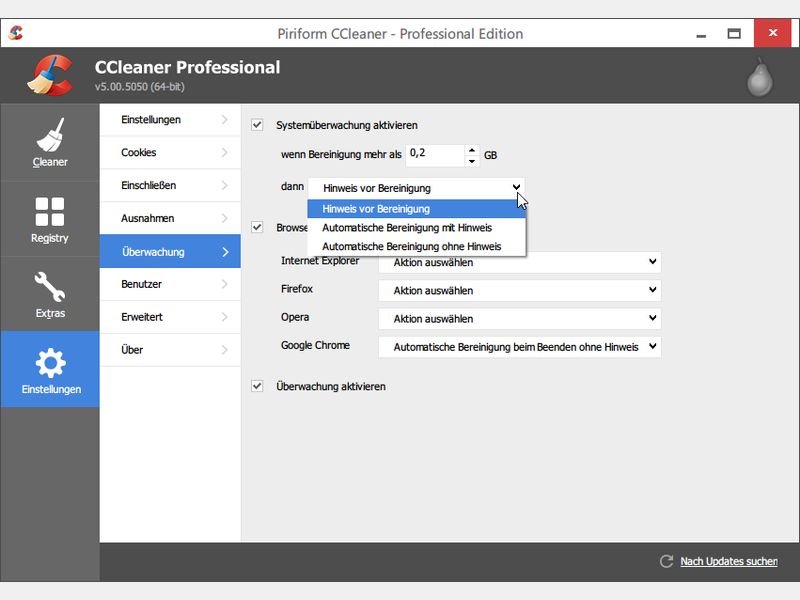

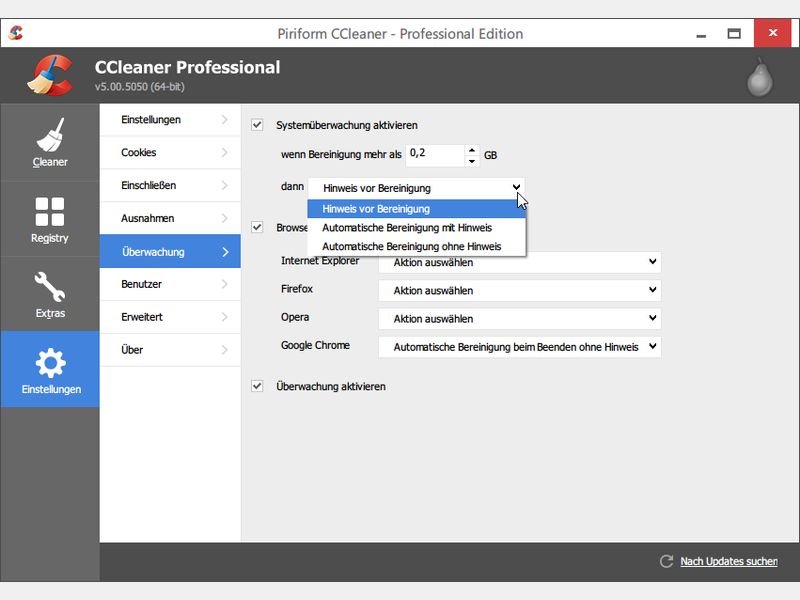

Seit Jahren ist der CCleaner eines der besten Tuning-Programme für Ihren PC. Ruckzuck erhalten Sie massiv mehr Speicherplatz. Bei länger nicht ausgeführter Bereinigung können das sogar mehrere Gigabyte sein. Damit Sie das Aufräumen nicht vergessen, überwacht CCleaner Ihren PC sogar automatisch.

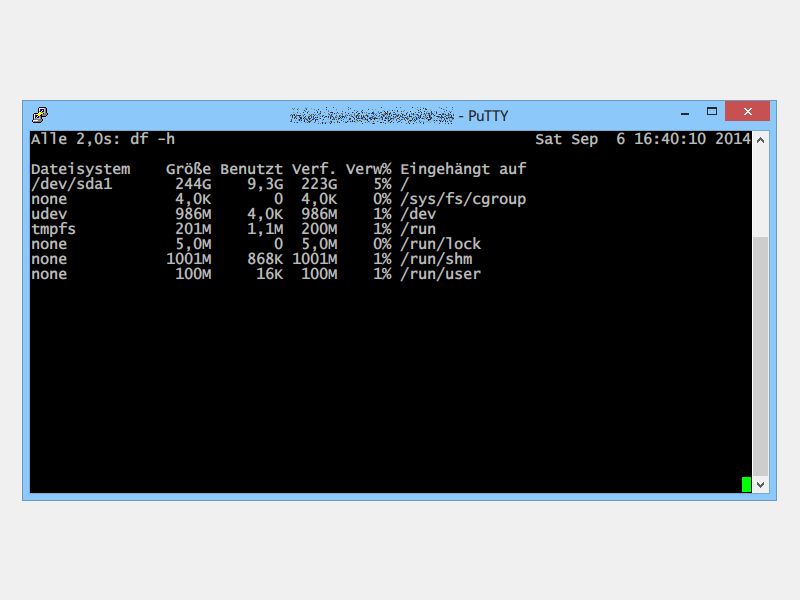

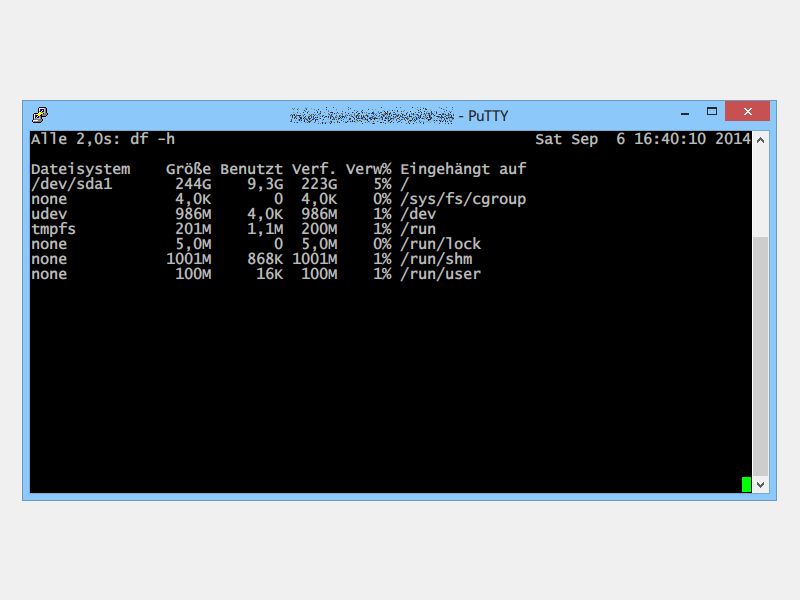

10.09.2014 | Tipps

Im Linux-Terminal lassen sich viele Informationen schnell abfragen. Wie voll ist zum Beispiel die Festplatte? Mit einem Terminal-Befehl finden Sie es heraus. Diese Anzeige aktualisiert sich aber nicht von selbst, sondern wird nur einmal ausgeführt. Mit einem Trick wiederholen Sie die Eingabe der Befehle automatisch.

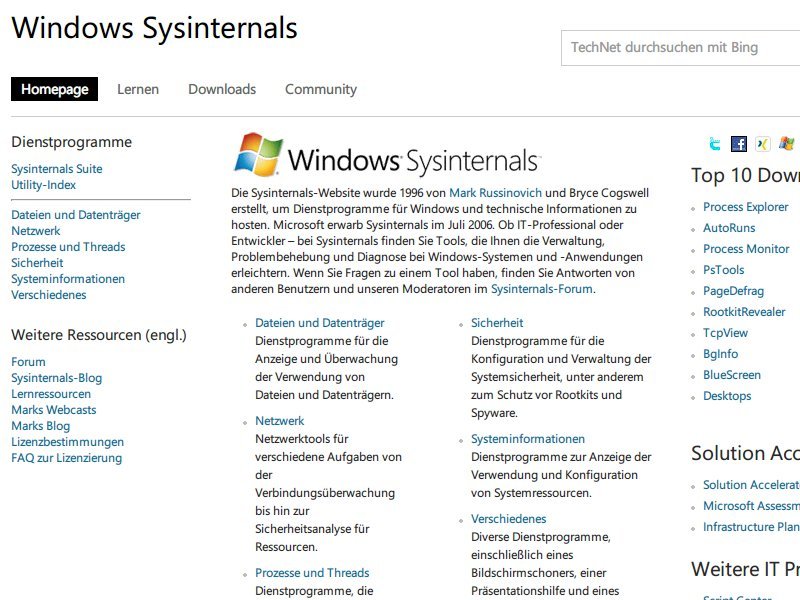

02.08.2014 | Windows

Windows bringt viele Admin-Werkzeuge mit, die von Profis zur genauen Analyse von Problemen genutzt werden können. Keins dieser Tools ist aber so praktisch wie die Sammlung von Sysinternals-Tools. Mit ihnen lässt sich fast jede Aufgabe eines Administrators ausführen.

04.05.2014 | Tipps

Vom 4. bis 6. Mai 2014 findet in Berlin die re:publica-Messe statt. Im Mittelpunkt steht die Frage: Wie lässt sich die Überwachung des Netzes à la NSA mit der Freiheit im Internet vereinbaren? Die Netzaktivisten suchen nach Antworten.