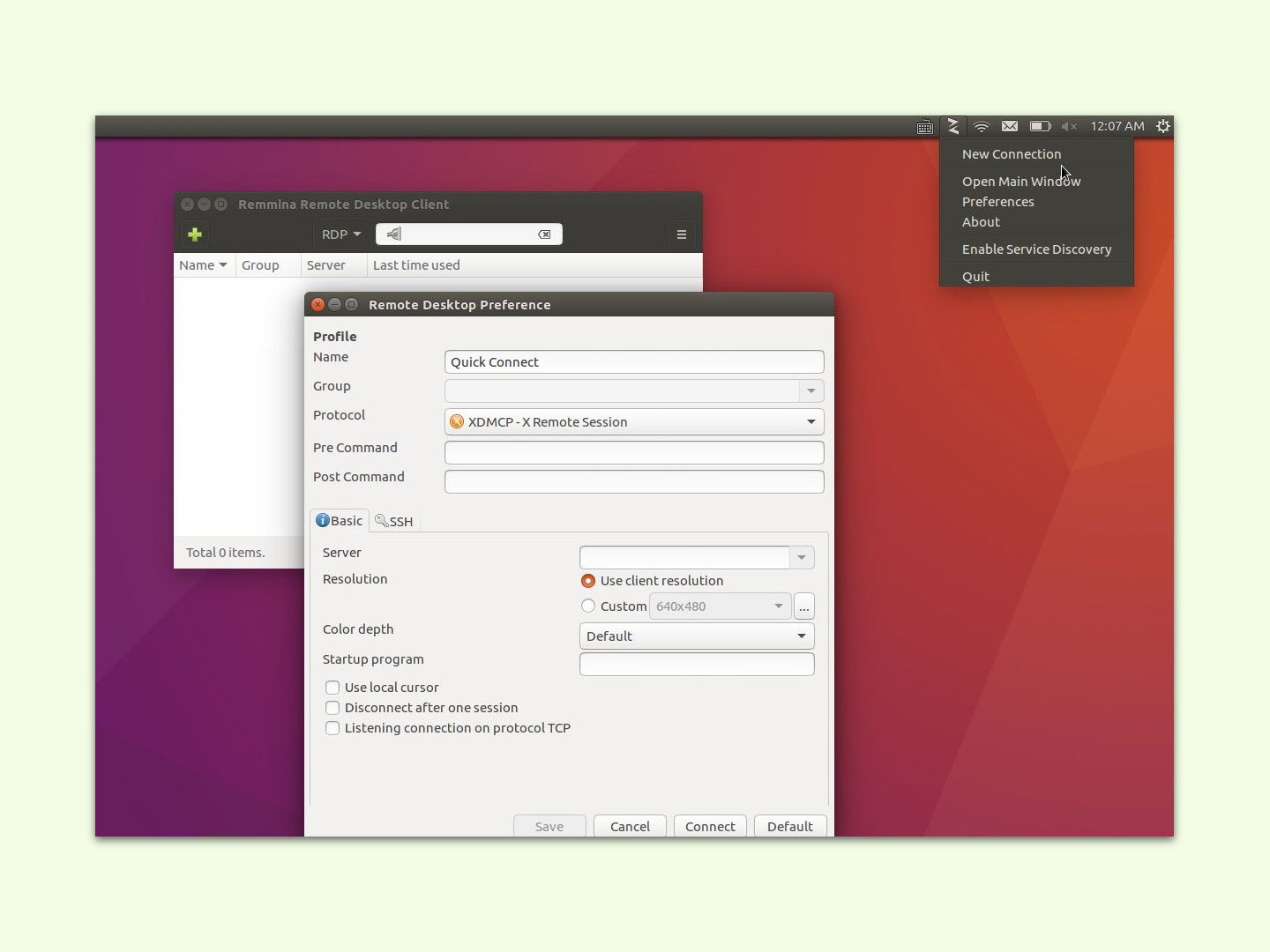

31.01.2017 | Linux

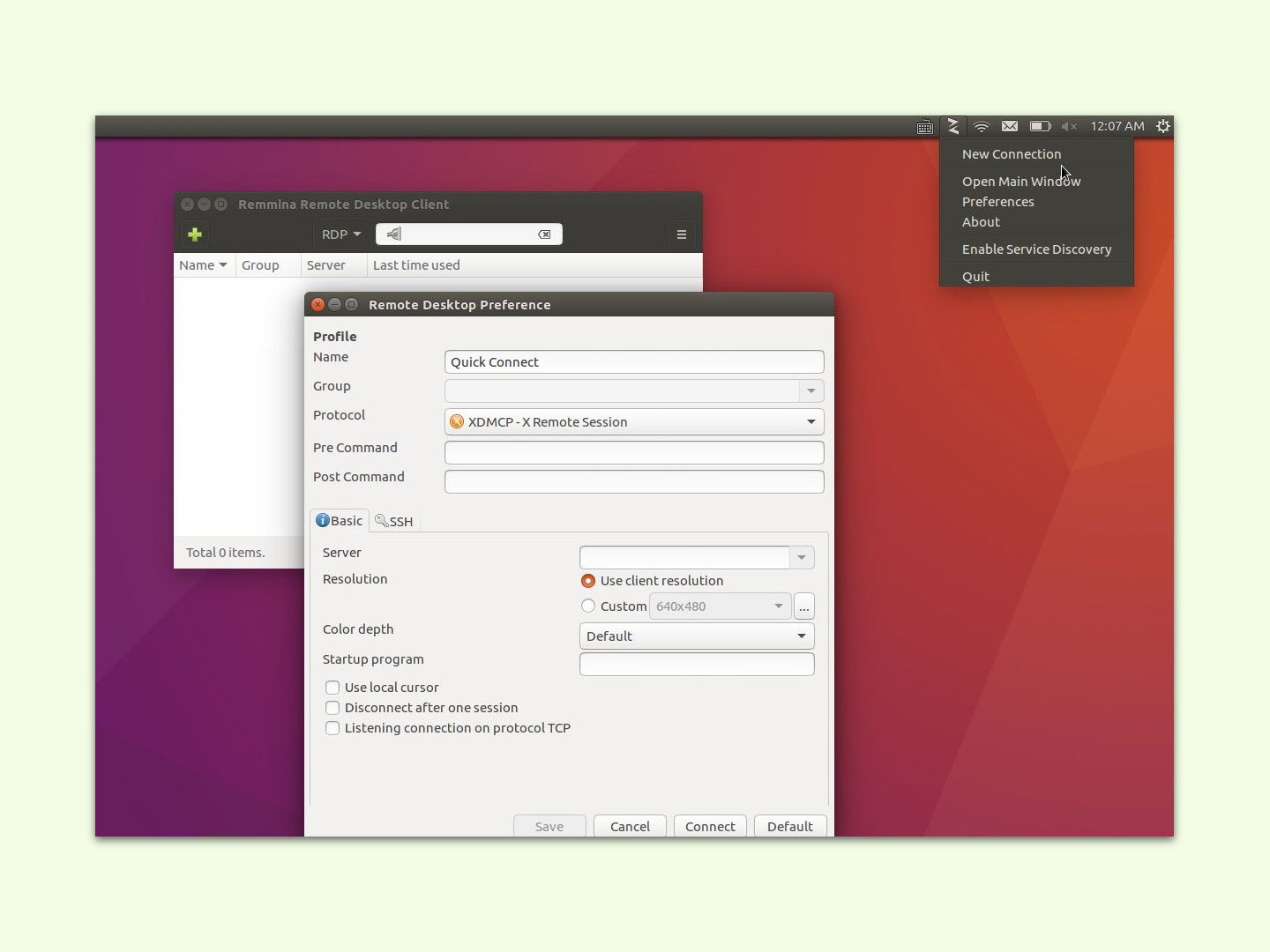

Auch vom Linux-Desktop aus kann man sich mit anderen Computern und Servern verbinden, etwa über Remote-Desktop. Dazu wird das Programm Remmina genutzt. Für Ubuntu 16.04, 16.10 und neuer lässt sich Remmina leicht auf den neuesten Stand bringen.

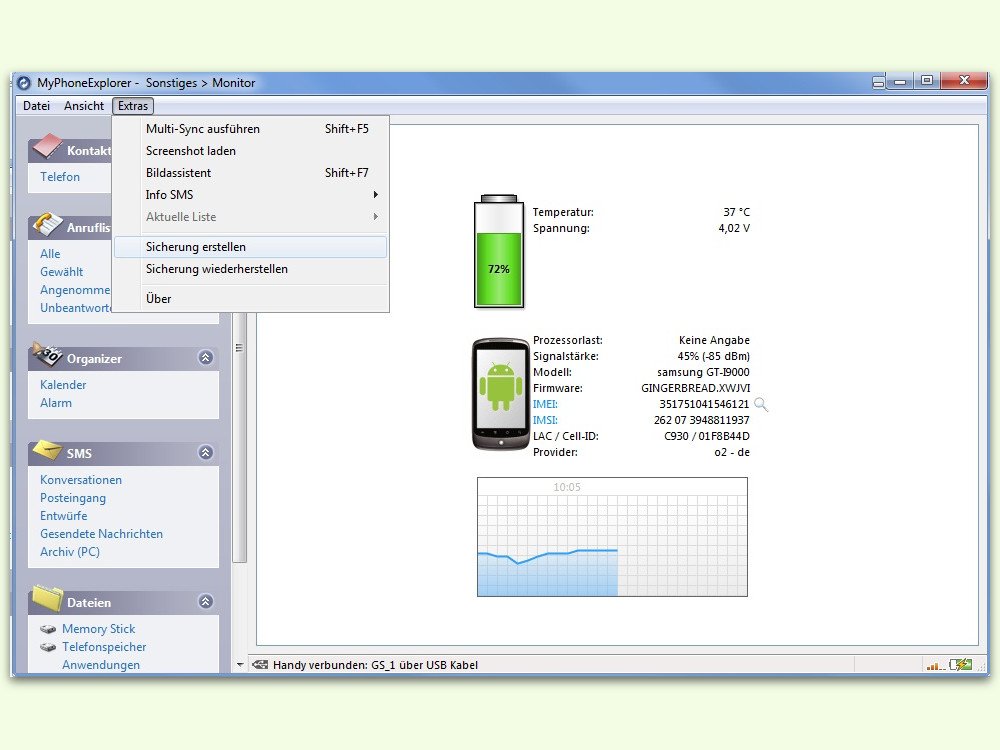

29.01.2017 | Netzwerk

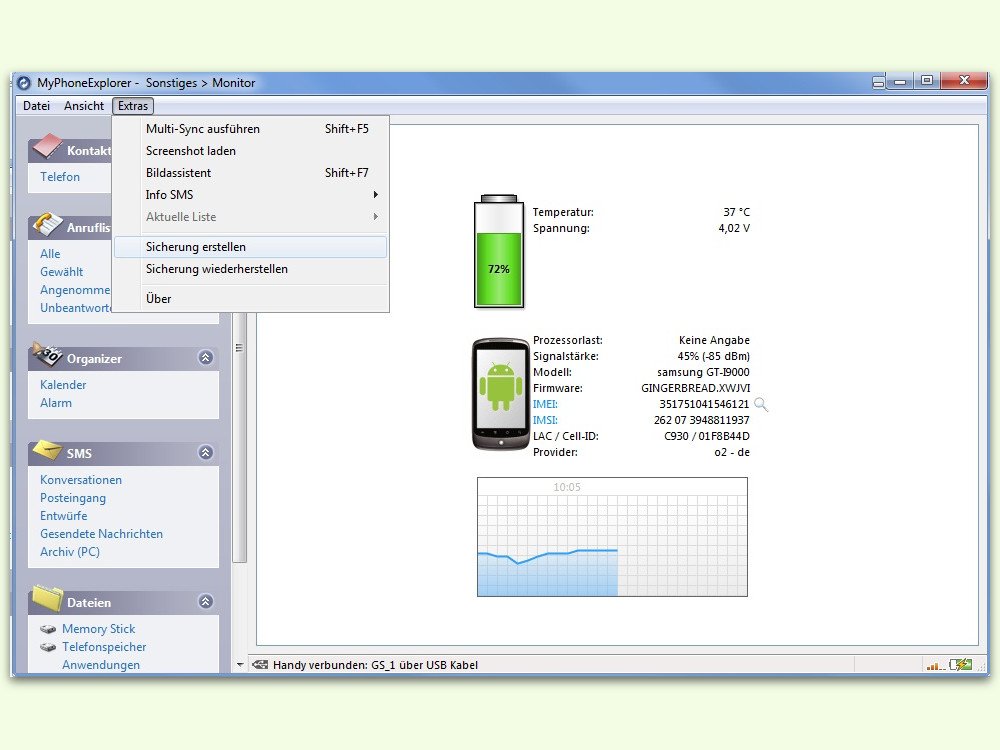

Wenn das eigene Handy plötzlich nicht mehr so will, wie es soll, kostet das nicht nur Zeit, sondern ist auch ärgerlich. Besonders für den Fall, dass man das Gerät auf die anfänglichen Einstellungen zurücksetzen muss, sollte man über eine aktuelle Sicherung der Daten, Kalender-Termine, Kontakte, Apps und weitere Inhalte verfügen.

23.01.2017 | Tipps

Neue PCs können, je nach Ausstattung, ganz schön teuer sein. Da klingt die Alternative doch verlockend: gebrauchte Computer oder Notebooks sind oft immer noch aktuell, aber erheblich günstiger. Auf etwas Bestimmtes muss man allerdings achten, sonst gibt es ein böses Erwachen.

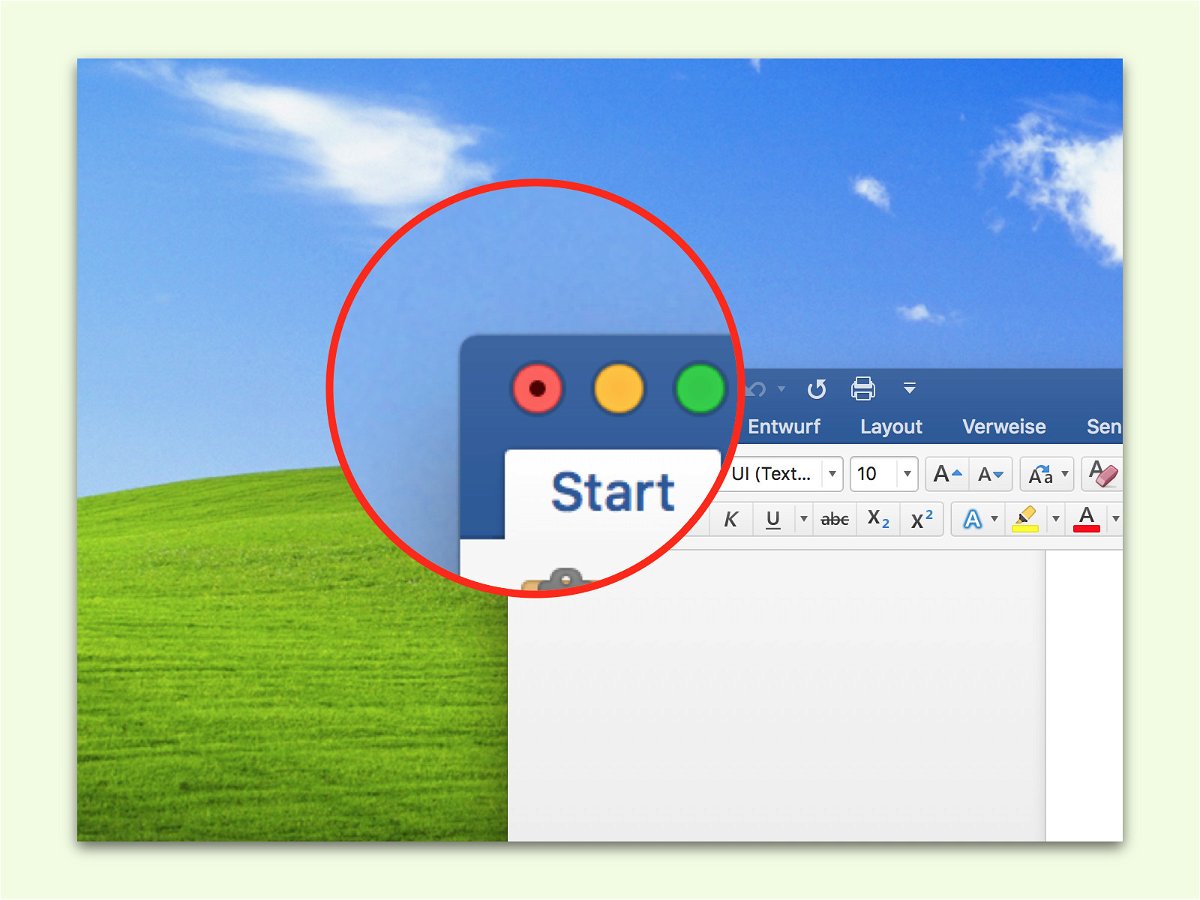

05.01.2017 | Office

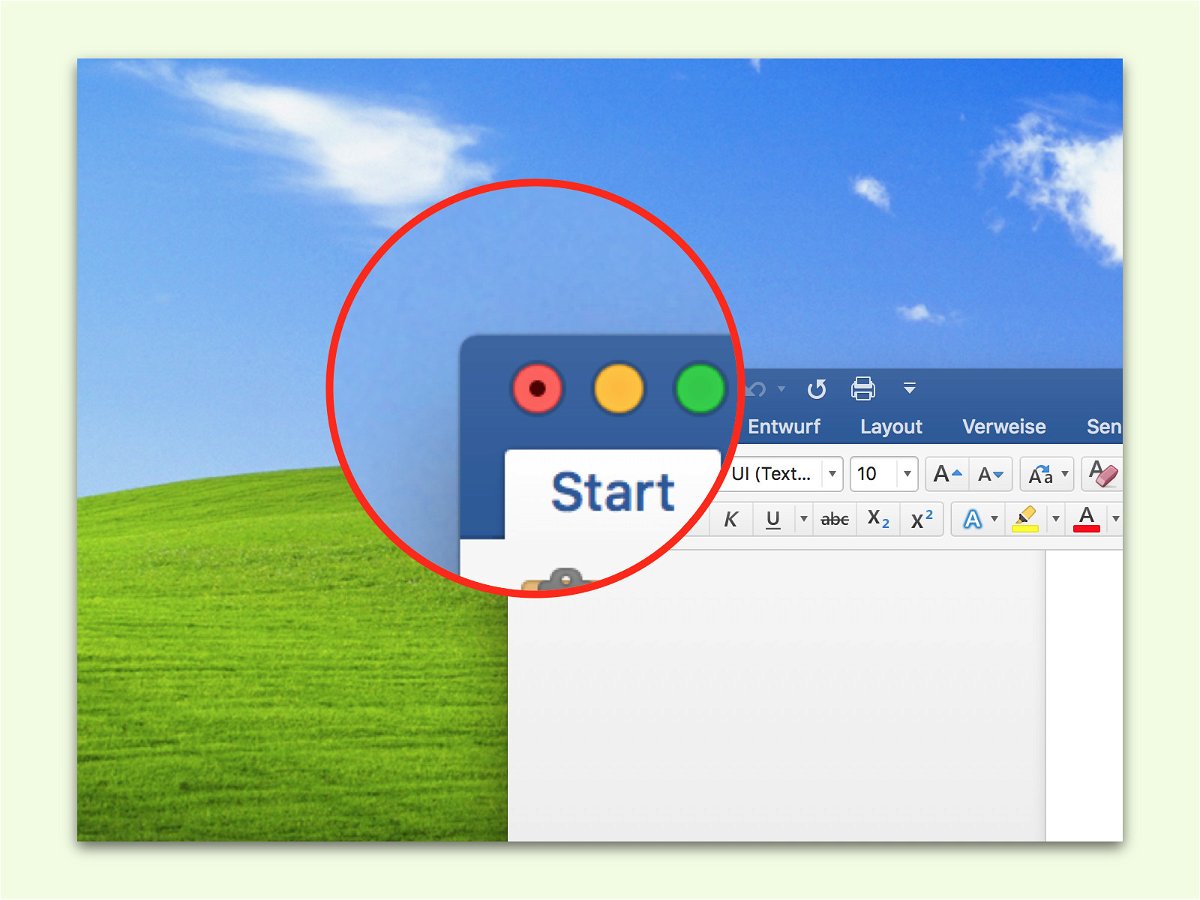

Bilder, Dokumente und andere Dateien auf dem Computer müssen nach Änderungen immer erst gespeichert werden. Nur dann werden die geänderten Daten auch dauerhaft festgehalten. Ob eine Datei gespeichert ist oder nicht, ist am Mac besonders leicht zu erkennen.

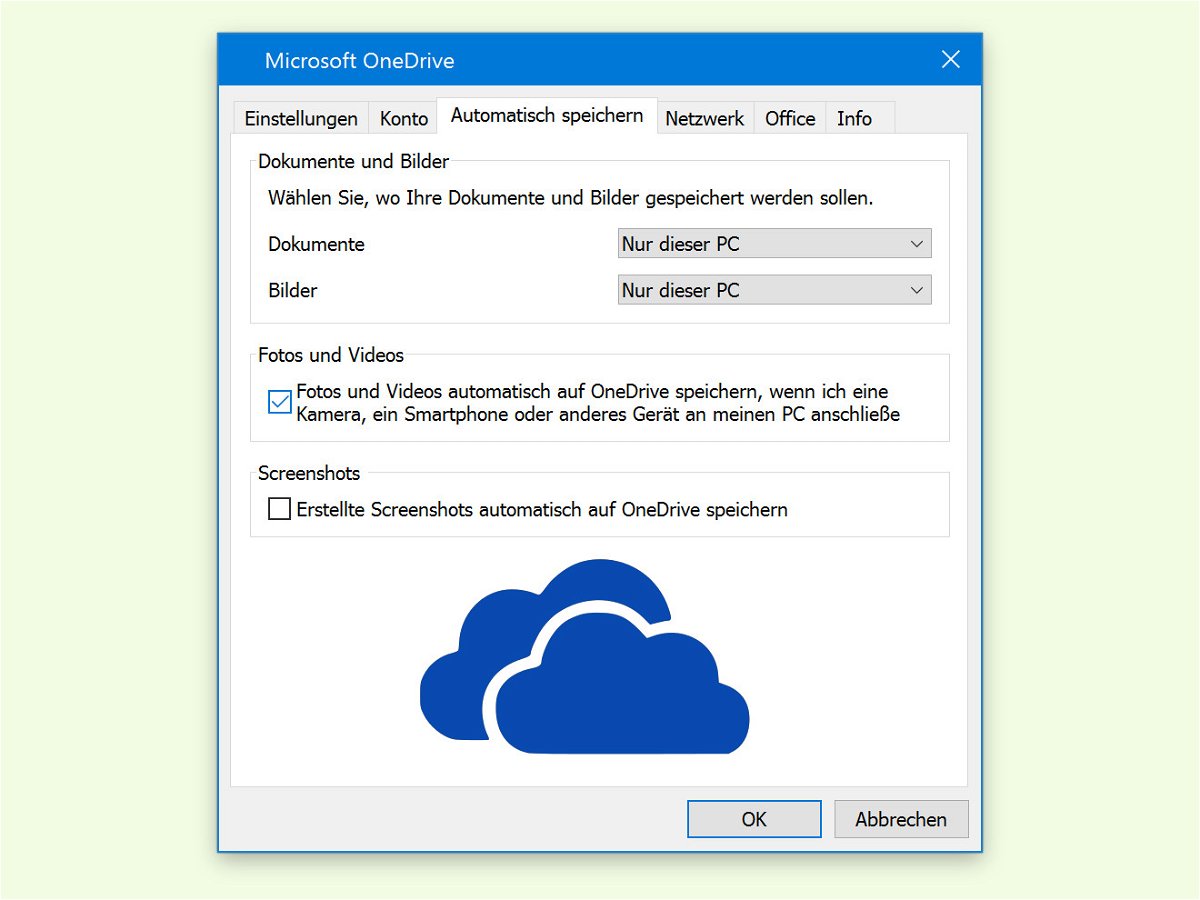

03.01.2017 | Tipps

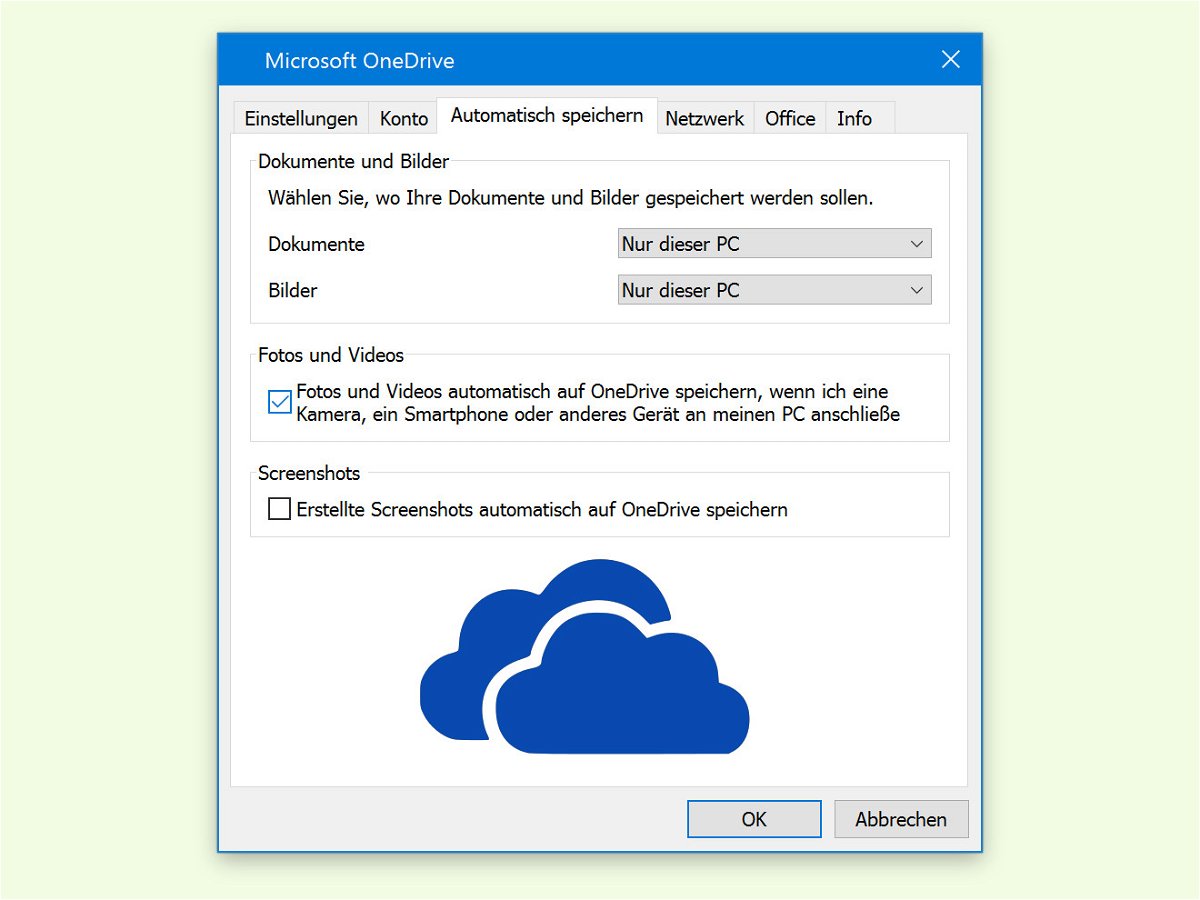

Wer unterwegs gern mit dem Handy fotografiert, will seine Fotos nicht verlieren. Auch dann nicht, wenn das mobile Gerät ein Problem hat oder verloren gehen sollte. Mit OneDrive lassen sich Aufnahmen direkt bei der Synchronisierung mit dem PC auch in der Cloud sichern.

02.01.2017 | Windows

Schneller als gedacht kann der eigene Computer Hackern und Angreifern in die Hände fallen. Ob man selbst noch die Kontrolle über seinen PC hat, lässt sich schnell ermitteln.

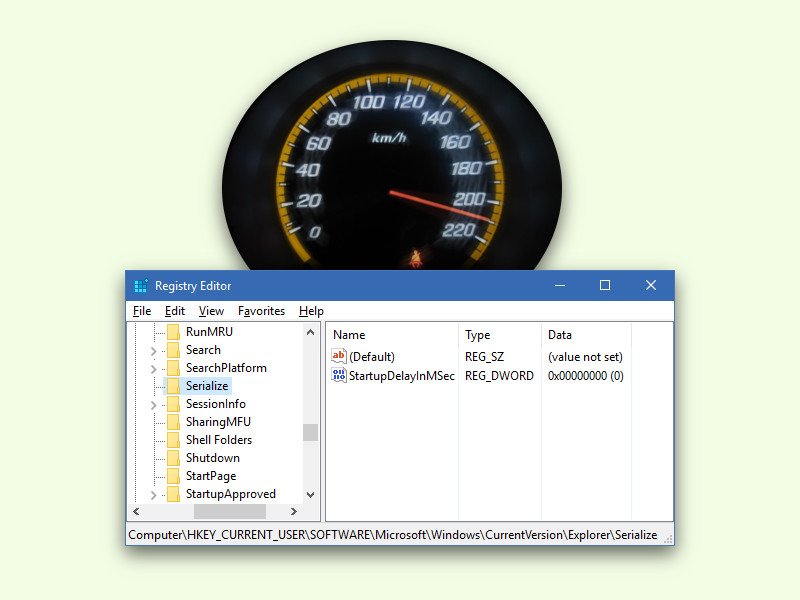

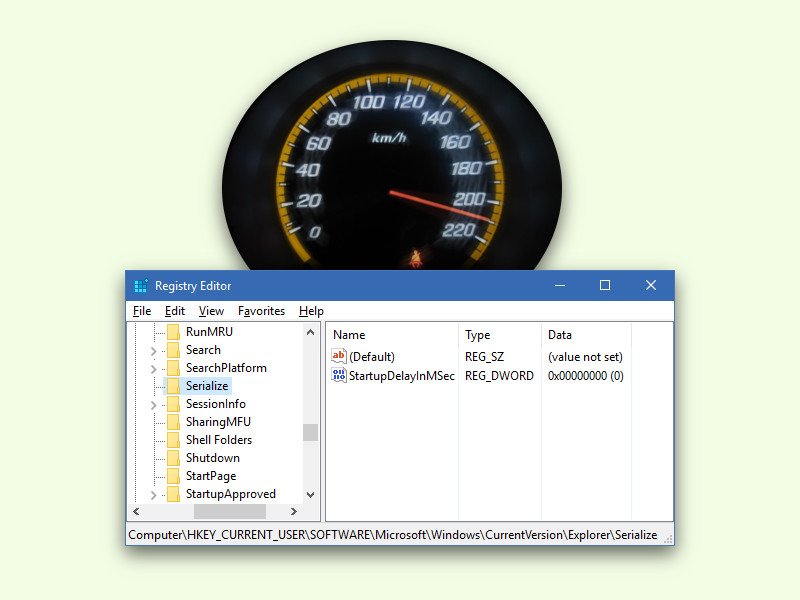

02.01.2017 | Windows

Bestimmte Programme können direkt beim Start des PCs mit starten. Dann sind sie im Auto-Start-Ordner eingetragen. Vor dem Start solcher Anwendungen wartet Windows aber immer kurz. Dadurch sollen Windows-eigene Dienste den Vortritt bekommen.

29.11.2016 | Linux

Kritische IT-Strukturen können leicht zum Ziel von Hacker-Attacken werden. Das zeigt der Angriff auf die Telekom und ihre Router nur zu deutlich. Dabei sind nicht nur die großen Anbieter in der Pflicht. Tatsächlich kann jeder Einzelne etwas zur Verbesserung der Sicherheit beitragen. So haben Hacker keine Chance.