Spam loswerden

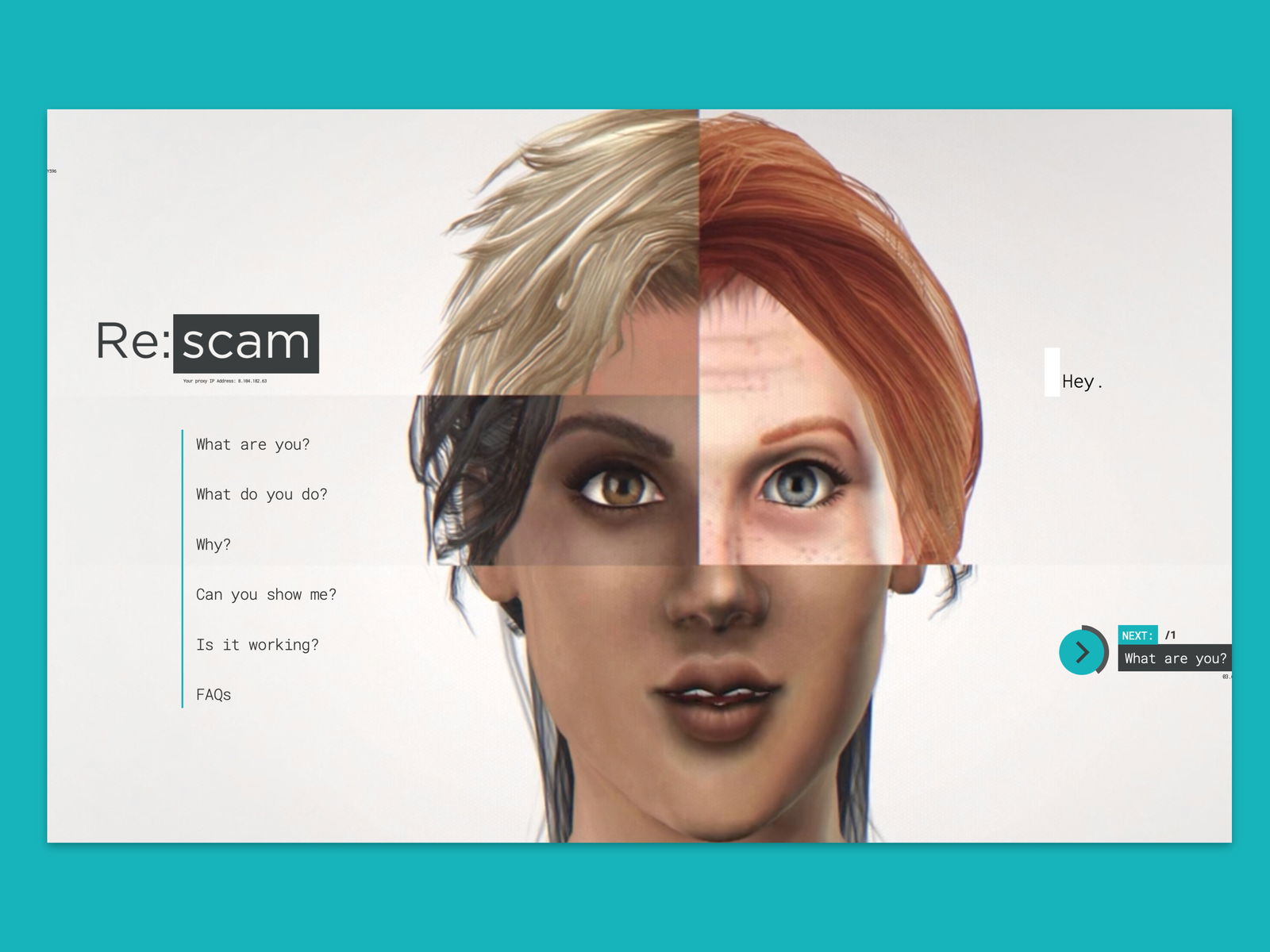

Jeder hasst Spam – erst recht, wenn es um Betrügereien geht, bei denen andere um ihr Geld gebracht werden sollen. Das muss nicht sein, hat sich eine Security-Firma gedacht und etwas dagegen erfunden.

Jeder hasst Spam – erst recht, wenn es um Betrügereien geht, bei denen andere um ihr Geld gebracht werden sollen. Das muss nicht sein, hat sich eine Security-Firma gedacht und etwas dagegen erfunden.

Wenn es um Spiele mit mehreren Personen geht, ist das Game Center von iOS eine praktische Sache. Allerdings nicht, wenn man gegen jemand spielt, der offensichtlich betrügt und deswegen immer nur gewinnt. Gut, dass man solche Betrüger an Apple melden kann.

Begegnet man im sozialen Netzwerk Facebook einem Account, der auf den Namen einer Firma oder Person läuft, aber jemand ganz anders steckt dahinter, handelt es sich um Betrug. In diesem Fall ist es sinnvoll, das falsche Konto zu melden, damit es gesperrt werden kann.

Das Telefon klingelt, und am anderen Ende ist ein Technik-Mitarbeiter von Microsoft. Klingt gut, aber Achtung: Wer seinen PC nicht verseuchen will, ist hier äußerst skeptisch.

Im Internet lässt sich heutzutage fast alles bewerten. Vor dem Kauf eines Fernsehers oder PCs sind solche Bewertungen oft hilfreich. Aber: Wie weit dürfen Sie der Meinung anderer Leute vertrauen?

Wer neue Windows-8.1-Apps braucht, nutzt den Store. Jedoch wurden immer mehr Drittanbieter-Apps im Windows Store entdeckt, die falsche Angaben machen – nur, um Kunden zu betrügen. Jetzt untersucht Microsoft die Sache genauer.