11.11.2013 | Office

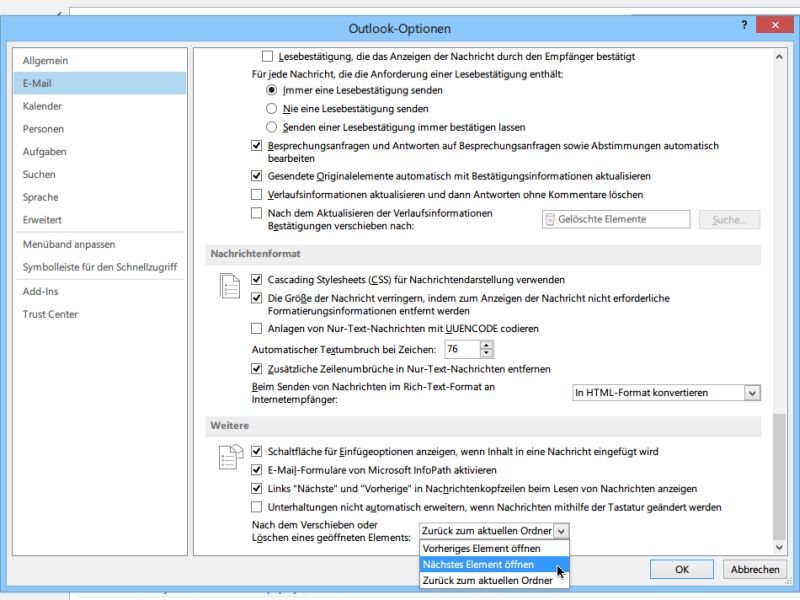

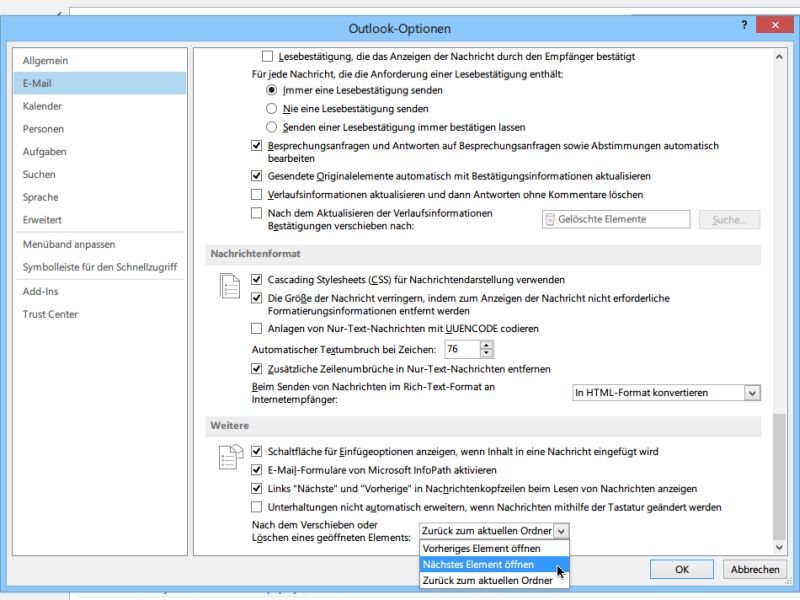

Wenn Sie im E-Mail-Programm Microsoft Outlook eine Nachricht löschen, wird normalerweise automatisch wieder der Ordner angezeigt, etwa der Posteingang. Um Zeit zu sparen, können Sie sich den nachfolgenden Doppelklick auf die nächste E-Mail sparen. Dann wird beim Löschen einer Mail sofort die nachfolgende Nachricht angezeigt. (mehr …)

16.10.2013 | Tipps

Weil britische und amerikanische Geheimdienste im großen Stil im Internet spionieren, will die Deutsche Telekom in Kooperation mit anderen großen Providern in Deutschland dafür sorgen, dass E-Mails keinen ausländischen Knotenpunkt im Internet benutzen, sofern Sender und Empfänger deutsche E-Mail-Konten benutzen. Die Datenpakete sollen so gesteuert werden, etwa über einen zentralen Austauschpunkt, dass sie deutschen Boden nicht verlassen und so auch nicht abgehört werden können.

Allerdings kann das nur klappen, wenn alle großen deutschen Mail-Provider mitmachen. Bislang ist es die Telekom, die den Frankfurter Knotenpunkt DE-CIX nicht nutzt. Allerdings entstehen auch Probleme. Zum einen ist es problematisch, Datenpaketen im Internet vorzuschreiben, welchen Weg sie zu nehmen haben. Zum anderen könnten sich deutsche Mail-Benutzer in einer trügerischen Sicherheit wiegen. Denn viele nutzen US-Dienste wie Google Mail, outlook.com oder Yahoo Mail, diese Mails würden auf jeden Fall in die USA gehen. Auch hinter mancher persönlichen Adresse wie mustermann.de kann sich ein amerikanischer Provider wie Google Mail verbergen. Allzu viel bringt die geplante Aktion also nicht.

02.09.2013 | iOS

In der Liste von Nachrichten der Mail-App auf dem iPad werden normalerweise nur 2 Zeilen des Inhalts als Vorschau angezeigt. Sie wollen mehr Text sehen, sodass Sie nicht jede Nachricht antippen müssen, um den Inhalt zu erkennen? Mit wenigen Griffen ändern Sie die zugehörige Einstellung. (mehr …)

28.08.2013 | Office

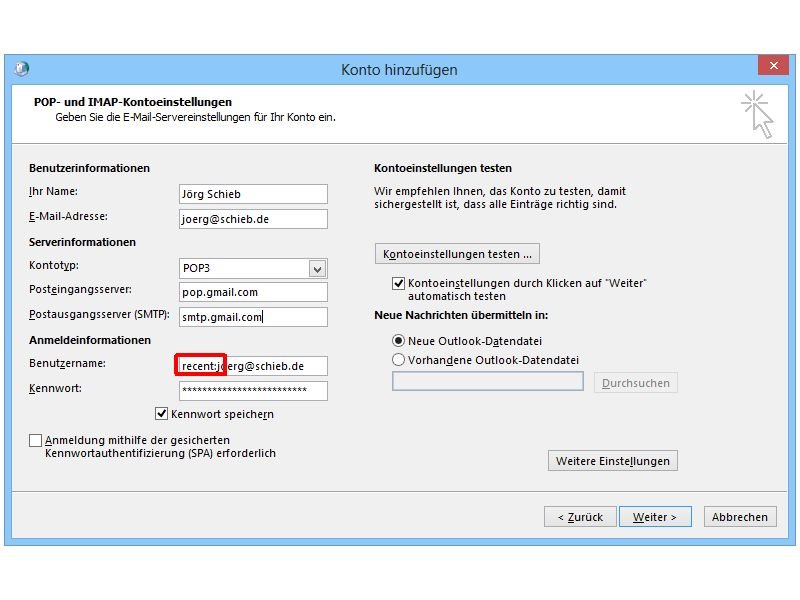

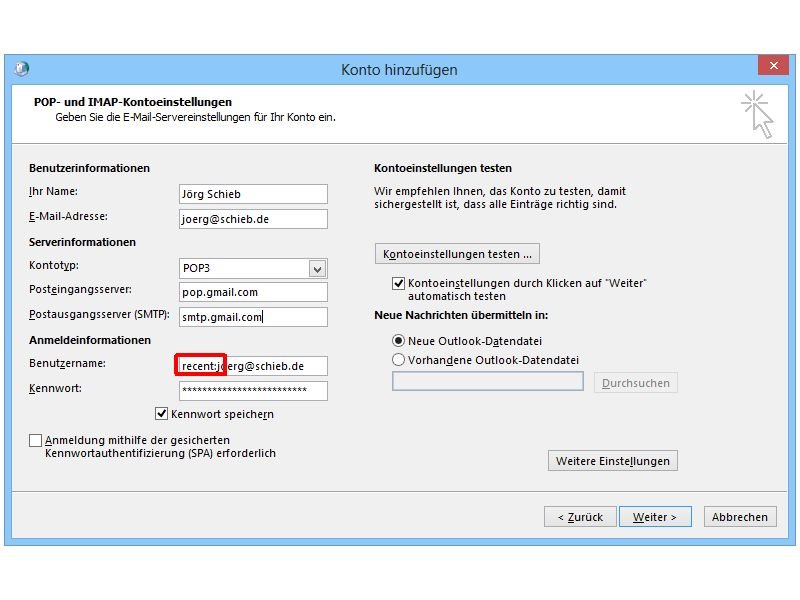

Wenn Sie mehr als einen Computer oder ein Handy nutzen, um E-Mails abzurufen, werden die Nachrichten bei Verwendung von POP3 nur auf das erste Gerät heruntergeladen. Beim Google-Maildienst Gmail ist der Zugriff auf Mails einfacher. Denn hier gibt es den sogenannten „Recent“-Modus. Was steckt dahinter? (mehr …)

26.08.2013 | Netzwerk

Die Mail-App von OSX kann bei Postfächern Probleme machen, die schon lange eingerichtet sind und in denen viele Nachrichten gespeichert sind. Zum Beispiel finden Suchanfragen nicht mehr alle Nachrichten, geöffnete E-Mails erscheinen leer oder unvollständig. In diesem Fall können Sie das Postfach neu erstellen lassen. (mehr …)

19.08.2013 | Tipps

Daten, die unverschlüsselt durchs Internet geschickt werden, kann jeder mitlesen – nicht nur Geheimdienste und Behörden, sondern auch Hacker und Datendiebe. Egal ob Dokumente, E-Mails oder Daten ganz allgemein: Alles liegt im Klartext vor – ungeschützt.

Wer seine Daten verschlüsselt, erschwert das Mitlesen. Mit Hilfe eines mathematischen Verfahrens wird aus dem Klartext, den eigentlichen Daten, ein unleserlicher Zeichensalat. Ein einfaches Prinzip: Der Absender verschlüsselt die Daten – der Empfänger entschlüsselt sie. Als Schlüssel kommt ein Passwort oder eine geheime Zeichenfolge zum Einsatz. Ohne den passenden Schlüssel kommt man nicht an die eigentlichen Daten heran.

Es sei denn, man versucht den Schlüssel zu knacken, etwa durch Ausprobieren. Doch je komplexer das Verschlüsselungsverfahren, je länger der Schlüssel, desto schwieriger ist es, eine verschlüsselte Nachricht zu entschlüsseln, den Code zu knacken.

Es gibt verschiedene Arten Daten zu verschlüsseln. Bei der einfachen Methode verwenden Absender und Empfänger einen gemeinsamen Schlüssel. Vorteil: Die Handhabung ist einfach. Klarer Nachteil: Geht ein Schlüssel verloren oder wird er ausspioniert, ist der Schutz dahin. Die Daten lassen sich dann lesen.

Viel besser ist eine andere, deutlich sicherere Methode der Verschlüsselung. Hier hat jeder Benutzer zwei Schlüssel: Einen öffentlichen, den sogenannten Public Key, zum Verschlüsseln von Daten. Und einen privaten, den Private Key, zum Entschlüsseln.

Möchte man mit jemandem Daten austauschen, gibt man den Public Key heraus. Den darf jeder kennen. Damit lassen sich Daten und Nachrichten sicher verschlüsseln. Daten entschlüsseln geht damit nicht. Deswegen macht es auch nichts, wenn jeder den Public Key kennt. Zum Entschlüsseln verwendet der Empfänger seinen privaten Schlüssel. Niemand bekommt den privaten Schlüssel zu sehen, der ist strikt geheim.

Mit dieser Methode lassen sich Daten jeder Art zuverlässig schützen, ob Dateien, Dokumente oder E-Mails.

10.08.2013 | Tipps

Seit kurzem ist es raus: Die Geheimdienste von USA, Großbritannien und Co. haben sehr weitreichenden Einblick in die Privatsphäre – in Ihre und auch in meine. Suchanfragen, besuchte Webseiten, Online-Einkäufe, E-Mails: fast alles wird 1-zu-1 mitgelesen. Dass Ihnen das nicht passt, ist Ihr gutes Recht. Wie erobern Sie sich Ihre Privatsphäre für Mails zurück? (mehr …)

12.07.2013 | Internet

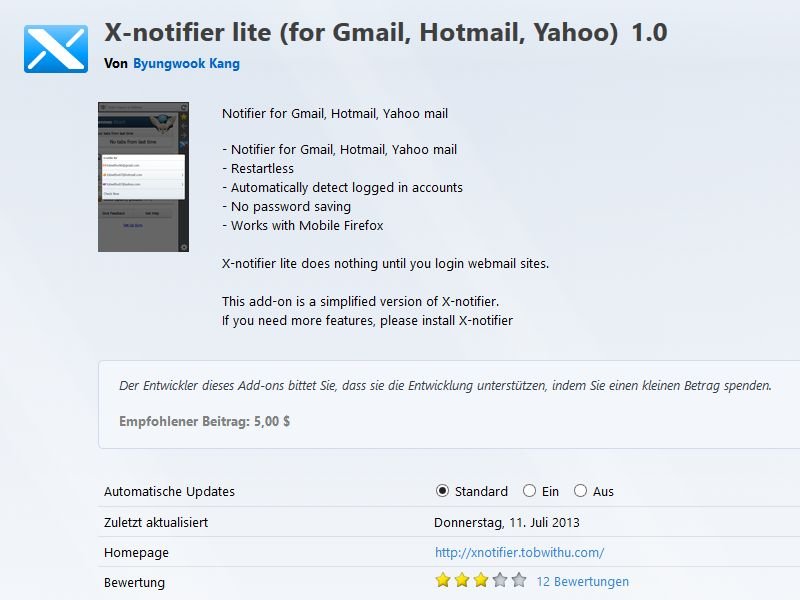

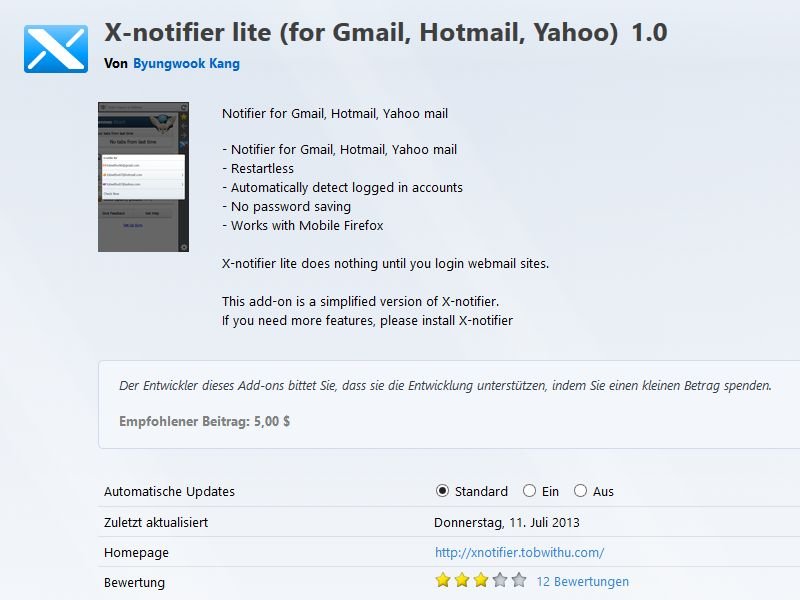

Sie haben Ihr Mailkonto bei einem der großen Webmail-Dienste? Statt ständig manuell nachzusehen, ob neue Nachrichten vorliegen – oder permanent ein Mailprogramm wie Outlook im Hintergrund laufen zu lassen, können Sie sich auch direkt per Firefox-Browser benachrichtigen lassen. (mehr …)