14.10.2014 | Tipps

Es dürfte sich wohl mittlerweile herumgesprochen haben: Angeblich haben Hacker rund 7 Millionen Zugangsdaten zum Cloud-Dienst Dropbox erbeutet. Wer ein paar Tipps beherzigt, muss sich wenig Sorgen über Missbrauch machen.

10.10.2014 | Tipps

Jetzt hat auch die Snapchat-App ihren Datenskandal: Offensichtlich sind Fotos zahlloser User in die Öffentlichkeit gelangt – und das bei einer App, die vorgibt, besonders sicher zu sein, weil die verschickten Fotos nach spätestens zehn Sekunden nach dem Betrachten gelöscht werden. Doch nicht die App selbst war das Leck, sondern eine dritte Webseite.

04.04.2014 | Tipps

Die auf Cyberkriminalität spezialisierte Staatsanwaltschaft Verden ist auf einen Datensatz von über 18 Millionen E-Mail-Adressen samt Passwörter gestoßen, die sich Betrüger besorgt haben. Der größte bislang in Deutschland entdeckte Datenklau. Rund drei Millionen deutsche User sollen betroffen sein. Die Branche ist in Aufruf, und die User sind es auch. Denn mit geklauten E-Mail-Zugängen lässt sich eine Menge anstellen.

31.03.2014 | Tipps

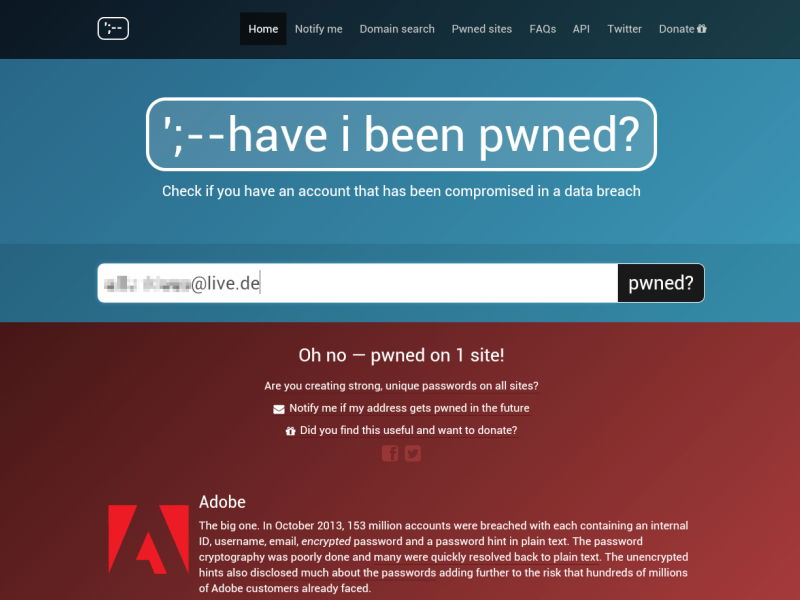

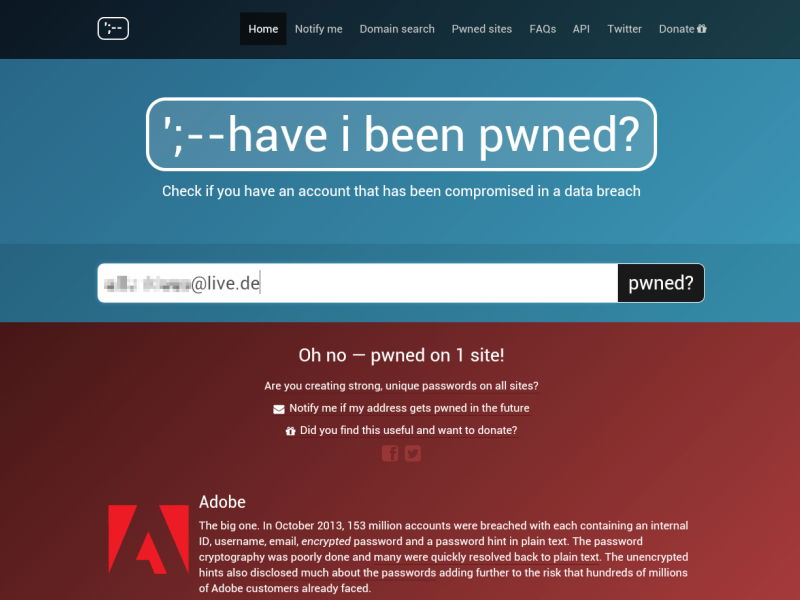

Immer wieder brechen Hacker in große Onlinedienste ein und entwenden sensible Zugangsdaten. Wer wissen möchte, ob er selbst Opfer einer großen Hackattacke gewesen ist, kann ein Onlineportal befragen.

![SIM-Karten können gehackt werden]()

22.07.2013 | Tipps

Jetzt wurde eine Sicherheitslücke in vielen SIM-Karten entdeckt: Aufgrund eines mangelhaften Verschlüsselungsverfahrens ist es möglich, SIM-Karten zu kapern und dann Schaden anzurichten, etwa indem kostenpflichtige SMS verschickt oder Bezahlsysteme aufgerufen oder manipuliert werden.