09.04.2014 | Tipps

In der OpenSSL-Bibliothek, die von Webseiten verwendet wird, um Daten verschlüsselt auszutauschen, wurde eine Sicherheitslücke entdeckt. Unter dem Namen „Heartbleed“ bekannt, sorgt diese Lücke momentan für große Probleme im Netz.

12.01.2012 | Tipps

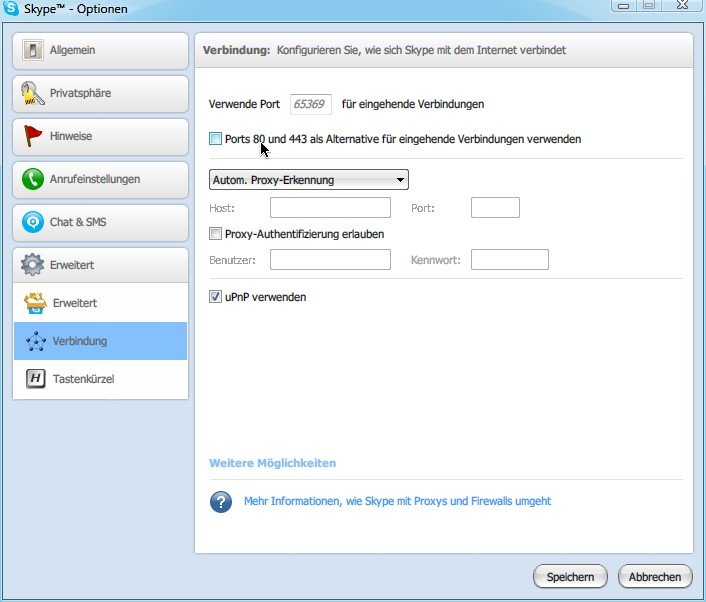

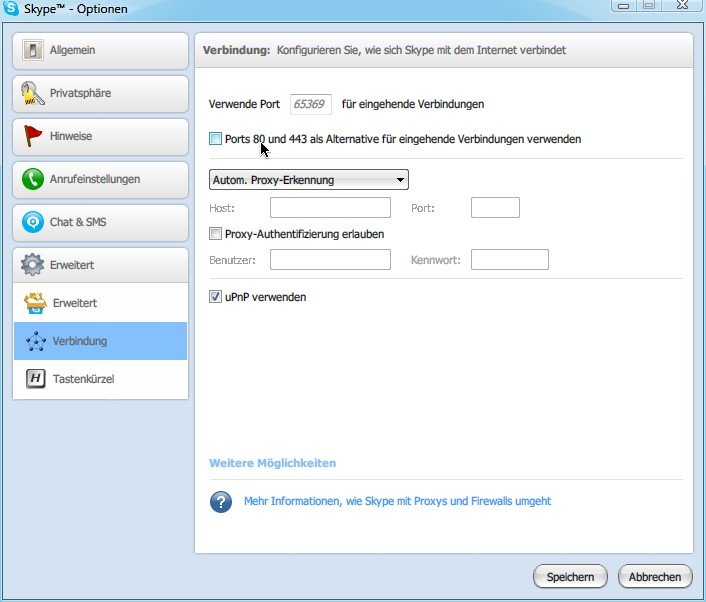

Als Webentwickler installiert man gerne zum Testen einen lokalen Webserver, wie Apache oder Microsoft IIS. Wer anschließend Probleme hat, den neuen Webserver zu starten, sollte sich vergewissern, dass kein anderes Programm den http-Port 80 belegt. Der Übeltäter könnte das beliebte Skype sein.

30.11.2011 | Tipps

Facebook überträgt die Daten vom und zum eigenen Rechner in der Regel unverschlüsselt. Das bedeutet in der Praxis: Andere Netzwerkrechner (etwa der Arbeitgeber) können die Facebook-Kommunikation „mithören“. Wer die Facebook-Verbindungen sicherer machen möchte, kann mit wenigen Mausklicks auf die SSL-verschlüsselte Variante umschalten.

15.09.2010 | Tipps

Wer was bei Google sucht, lässt sich von anderen leicht herausfinden. Da alle Sucheingaben unverschlüsselt erfolgen, kann zum Beispiel nicht nur Google selbst, sondern auch der Internetprovider die Suchanfragen belauschen. Wer das nicht möchte, kann mit einem Trick verschlüsselt suchen.

17.08.2010 | Tipps

Wer eine Online-Textverarbeitung wie Google Text und Tabellen nutzt, sollte die Risiken kennen. Bedenklich: Da alle Daten bei Googles Online-Office unverschlüsselt übers Web übertragen werden, lassen sich sämtliche Eingaben und Änderungen auf dem Weg zwischen eigenem Rechner und den Google-Servern belauschen. Mit einem Trick wird alles sicher verschlüsselt.

01.12.2009 | Tipps

PC-Experten weisen darauf hin, dass Web-Formular mit persönlichen Daten nur verschlüsselt über die Leitung gehen sollen, erkennbar am Buchstaben „s“ in „https“ in der Adresszeile. Allerdings zeigt https nur, dass die Formularseite mit den Eingabefeldern verschlüsselt übertragen wurde. Doch was ist, wenn das Formular abgeschickt wird. Wird dann immer noch verschlüsselt? Das verrät ein Blick in den Quelltext.

02.11.2009 | Tipps

Webmailer wie Google Mail sind nicht ohne. Da der gesamte Mailverkehr übers Web abgewickelt wird, lassen sich die Nachrichten relativ leicht abhören. Vor allem, wenn eine unverschlüsselte Verbindung verwendet wird. Sicherer wird’s, wenn immer und ohne Ausnahme verschlüsselt wird.