10.08.2015 | Android

In Android-Handys wurde eine fiese Sicherheitslücke entdeckt, die fast eine Milliarde Geräte betrifft, die Android 2.2 oder neuer ausführen. Wir zeigen, wie man sich effektiv vor einem Angriff per Stagefright schützt.

Bei dem Bug handelt es sich eigentlich um eine Gruppe ähnlicher Fehler, die allesamt Lücken im Multimedia-Code von Android nutzen. Jemand könnte das Handy also durch Zusenden einer Multimedia-Nachricht angreifen. Wird Google Hangouts genutzt, muss die App dazu nicht einmal offen sein.

Google hat zwar einen Patch, aber jeder Handy-Hersteller muss ihn für seine Nutzer aufbereiten. Wer bis dahin auf der sicheren Seite sein will, öffnet die Nachrichten-App, greift auf das Menü zu und wählt dort „Einstellungen, Multimedia“. Hier wird der Haken bei „Automatisch empfangen“ entfernt. Ähnlich lässt sich die Einstellung auch in der Hangouts-App anpassen.

28.07.2015 | Tipps

Eine Nachricht von Apple landet im Posteingang, weil über den Apple-Account eingekauft wurde? Hat man gar nichts gekauft, muss man unbedingt zweimal hinsehen. Denn hier greifen Betrüger um sich und verschicken gefälschte eMails, die nur angeblich von Apple stammen.

Der Nutzer wird darin aufgefordert, er soll aus Sicherheitsgründen sein Passwort zurücksetzen oder im eigenen Apple-Konto nachsehen – und dazu dem in der eMail angezeigten Link folgen. Doch wer das tut, landet nicht etwa bei Apple, sondern offenbart sein Passwort direkt dem Angreifer.

Wer einmal auf Phishing hereingefallen ist, für den ist das der blanke Horror. Denn jetzt gilt es, so schnell wie möglich das Kennwort der Apple-ID zu ändern, und zwar, bevor es der Hacker tut.

Wenn man sich die Phishing-Mail genau ansieht, findet man keine Angabe der Apple-ID oder des Vornamens des Empfängers, wie das bei Original-Mails von Apple der Fall ist. Beim Öffnen der Nachricht stellt man als Absender auch eine fremde Domain fest. Zudem kann man mit dem Mauszeiger auf den angeblichen Link zum Einloggen zeigen (nicht klicken!). Dann offenbart sich das eigentliche Link-Ziel – wo ganz anders im Internet, nämlich auf dem Server des Hackers. Jetzt heißt es: Finger weg, Als Junk oder Spam markieren, Löschen!

29.06.2015 | Windows

Schriften scheinen oft harmlos. Meistens achtet man beim Surfen nicht einmal darauf, welche Schriftarten auf Webseiten genutzt werden. Nicht vertrauenswürdige Schriften können aber von Hackern ausgenutzt werden, um unberechtigt Zugriff zu erlangen. Warum ist das so?

Wer lokal arbeitet, nutzt nur Schriften aus dem Systemordner „Windows\Fonts“. Die sind vertrauenswürdig. Nutzt eine Webseite solche Fonts, stellt das kein Problem dar. Fehlt die Schrift allerdings lokal, muss sie aus dem Netz heruntergeladen und in den Arbeitsspeicher geladen werden. Und genau das ist das Problem…

Denn zum Laden der Schriftart in den Speicher braucht der Browser erhöhte Berechtigungen. Normale Downloads sind kein Problem, denn Antimalware scannt sie automatisch auf Bedrohungen. Das Problem liegt an den Berechtigungen, die man zum Laden der Schriften zur Anzeige braucht. Schafft ein Hacker es, den Browser in diesem Zustand zu kontrollieren, kann nicht nur der Computer Schaden nehmen, sondern das ganze Netzwerk.

18.05.2015 | Tipps

Hacker müssen ihrem Opfer nicht dabei zusehen, wie es ein Passwort oder eine PIN eintippt, und können den Code trotzdem knacken. Das geht sogar, ohne dass man das Gerät in die Hand nehmen muss.

Stattdessen genügt es bereits, wenn die Person von hinten, von vorne oder von der Seite beobachtet wird, etwa mit einer versteckten Kleinkamera. Durch das Nachverfolgen der Handposition kann der Hacker darauf schließen, wo sich der Finger jeweils befindet. Kombiniert mit dem Wissen um die verwendete Passwort- oder PIN-Tastatur und ihre Tasten wird daraus ein leicht zu knackendes Kennwort – oder Bankkonto.

Die Gefahr ist real, denn heute beobachten uns überall Kameras: in Handys, in Tablets, in Einkaufsläden… Auf die gleiche Weise werden auch Geldautomaten schnell zum Ziel von Angreifern. Wer auf Nummer sicher gehen will, gibt seine Geheimcodes daher NIE in der Öffentlichkeit ein. Wer Geld abhebt, sollte jeglichen Blick auf die Tastatur und die eintippende Hand verhindern, indem man sich eng vor den Automaten stellt.

Bild: scatterbrain73.wordpress.com

11.12.2014 | Hardware

Wie schütze ich mich gegen unerwünschte Mit-User? Mehrere Hunderttausend EasyBox-Router sind per WLAN angreifbar und geben jedem Zugriff auf das komplette Netzwerk.

Die Lücke, die Vodafone bekannt ist, ermöglicht das Ausspähen des verwendeten WLAN-Passworts. Um festzustellen, ob Sie angreifbar sind, sehen Sie sich das Typenschild des Routers genauer an. Wenn Sie eine EasyBox 300, 400, 600 oder 800 mit Produktionsdatum bis August 2011 in Betrieb haben, sollten Sie aktiv werden und das Loch schleunigst stopfen.

Dabei genügt es nicht, einfach nur die neuste Firmware-Version einzuspielen. Stattdessen müssen Sie sowohl das ab Werk hinterlegte Kennwort für die WPA-Verschlüsselung der drahtlosen Kommunikation ändern, als auch die PIN, die man zum Einrichten neuer WLAN-Geräte über WPS benötigt. Noch schwerer machen Sie es potenziellen Hackern, wenn Sie auch den Namen des Drahtlos-Netzwerks (SSID) ändern. Auch das komplette Abschalten der WPS-Funktion verschafft zusätzliche Sicherheit.

29.09.2014 | Tipps

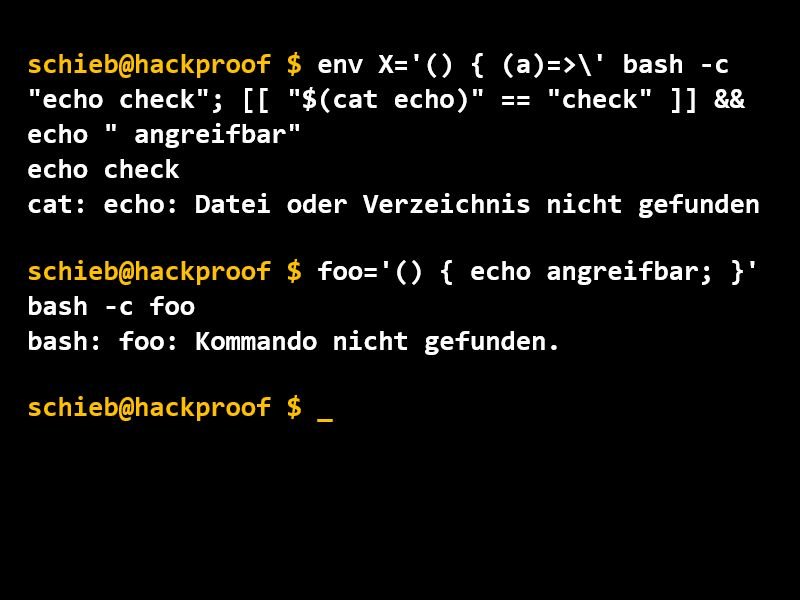

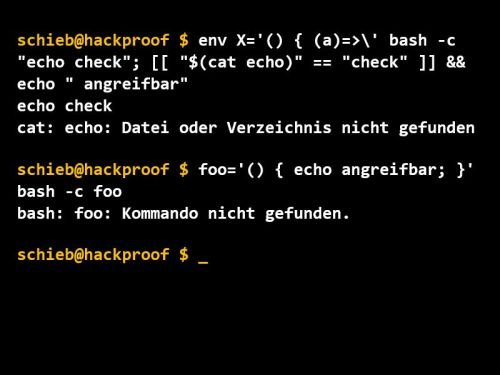

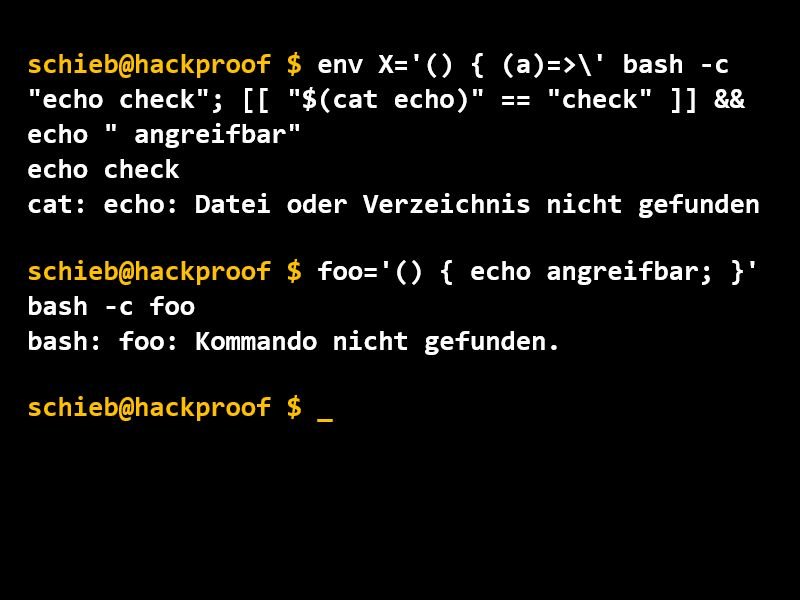

Kaum vergeht mehr ein Tag, ohne dass eine neue Sicherheitslücke bekannt wird. Dieser Tage trifft es die viel genutzte Linux-Kommandozeile Bash, die auf fast allen Linux-PCs installiert ist. Vier verschiedene Probleme wurden hier auf einen Schlag bekannt. Über einen präparierten Befehl kann ein Angreifer potenziell die volle Kontrolle über das System bekommen. Ist Ihr Computer oder Server betroffen und somit angreifbar?

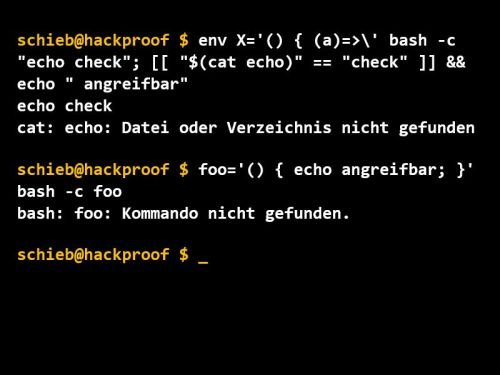

Um herauszufinden, ob ein untersuchtes Linux-System auf der sicheren Seite ist oder nicht, öffnen Sie zunächst einen Bash-Prompt (meist über Terminal), kopieren dann die folgenden beiden Befehle und fügen sie dort ein:

env X='() { (a)=>\‘ bash -c „echo echo check“; [[ „$(cat echo)“ == „check“ ]] && echo “ angreifbar“

foo='() { echo angreifbar; }‘ bash -c foo

In der Ausgabe der beiden Befehle darf jeweils nicht das Wort „angreifbar“ zu lesen sein, andere Fehlermeldungen sind normal. Ist Ihr System angreifbar, sollten Sie unbedingt Updates einspielen. Bei Ubuntu klappt das über den Befehl:

sudo apt-get update && sudo apt-get upgrade

Ist (noch) kein Update verfügbar, wiederholen Sie die Suche nach ein paar Stunden.

11.07.2014 | Tipps

Wurde Ihr E-Mail-Konto gehackt, sollte Ihr erstes Augenmerk darauf liegen, die Sicherheit wiederherzustellen. Ist das erledigt, gilt es noch weitere Bereiche zu beachten, damit so etwas nicht so schnell erneut passiert. Wir fassen zusammen:

Bei einem Angriff kann ein Hacker nicht nur das Kennwort Ihres Mail-Accounts ändern, sondern sich auch Hintertüren einbauen. Das sind etwa zusätzliche Mail-Adressen, mit denen sich der Hacker ruckzuck wieder Zugriff verschaffen kann. Kontrollieren Sie daher, dass Sie in den Einstellungen Ihres Postfachs (etwa bei Gmail) nur Adressen finden, die Sie kennen. Auch General-Weiterleitungen sollten Sie entfernen, falls welche vorhanden sind.

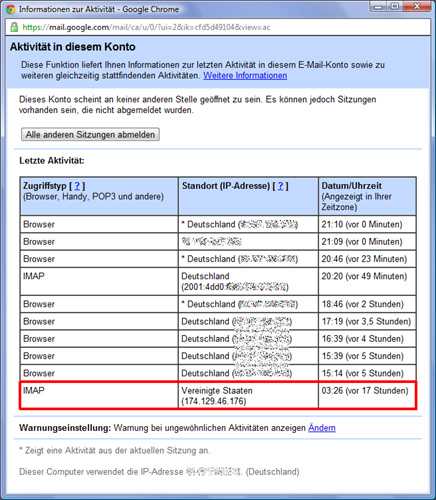

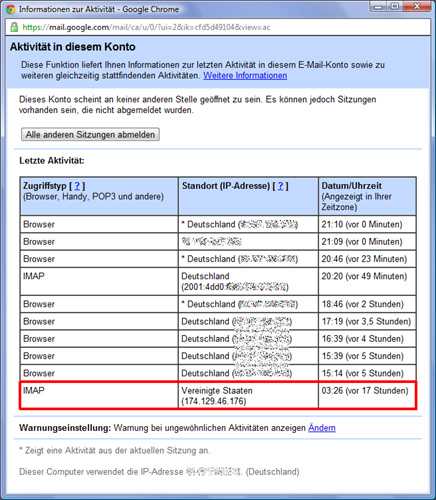

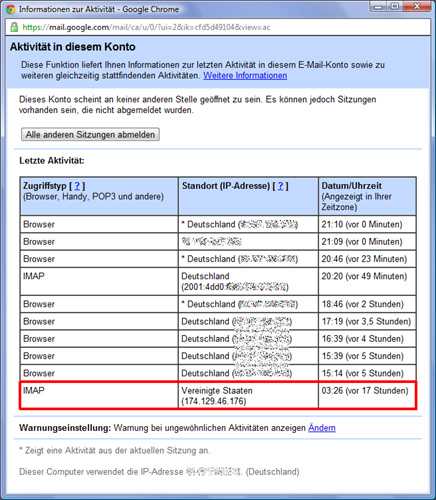

Ist der Hacker noch verbunden, endet seine Reise spätestens jetzt. Denn nun sehen Sie sich an, wer momentan alles in Ihrem Mailkonto eingeloggt ist. Das klappt sowohl bei Gmail als auch bei Outlook.com. Hier lassen sich verdächtige Verbindungen auch kappen.

Warnen Sie außerdem noch Ihre Bekannten, damit diese nicht auf Mails reagieren oder Links anklicken, die angeblich von Ihnen gesendet sind, wenn es sich in Wirklichkeit um Spam oder Phishing handelt.

Einen guten Schutz bietet zudem die Anmeldung in 2 Schritten, die für verschiedene Mail-Provider verfügbar ist. Damit braucht ein potenzieller Hacker neben Ihrem Passwort auch Ihr Handy, damit er sich einloggen kann.

10.07.2014 | Tipps

Passwörter zu klauen oder sich anderswie Zugriff auf Mail-Konten zu verschaffen ist für Hacker schon zum Volks-Sport geworden. Sie sind selbst gerade Opfer eines eMail-Hackers geworden? Folgen Sie diesen 3 Schritten. So müssen Sie nie wieder schreiben: „Sorry Leute, mein Account wurde gehackt.“

Schritt 1: Zugriff auf das Mail-Konto wiederherstellen

Nicht immer ändert ein Hacker das Passwort des Mail-Kontos. Vielleicht loggt er sich einfach nur ein, sendet ein Rundschreiben an Ihre Kontakte, und macht dann beim nächsten Opfer weiter. Andere Hacker versuchen, Sie auszusperren.

Verschaffen Sie sich in diesem Fall als Erstes wieder Zugriff auf Ihren Account. Auf jeder Anmelde-Seite finden Sie den klassischen „Kennwort vergessen?“-Link, mit dem Sie Ihr Kennwort zurücksetzen können. Dazu müssen Sie meist Sicherheits-Fragen beantworten.

Schritt 2: Keine einfachen Kennwörter mehr nutzen

Ob der Hacker Ihr Kennwort geändert hat oder nicht, jetzt ist die Zeit, ein neues einzustellen. Wir haben einige Ideen, wie Sie an ein sicheres Kennwort kommen, das sich nur schwer knacken lässt. Oder noch besser: Nutzen Sie einen Passwort-Manager, und überlassen Sie das Merken von zufalls-generierten Kennwörtern den Experten…

Schritt 3: Kennwort auf anderen Geräten wieder eintippen

Nachdem Sie Ihr Kennwort geändert haben, müssen Sie es einmalig in den Handy- oder Tablet-Einstellungen neu hinterlegen, sodass die eMails wie gewohnt ankommen.