WhatsApp mit Sicherheitsleck: Update einspielen

WhatsApp ist eine der populärsten und damit am weitesten verbreiteten Apps überhaupt. Kein Wunder, dass sie für Hacker, Datendiebe und Spione ein beliebtes Angriffsziel ist. Wer WhatsApp knacken kann, der hat gleich extrem viele potenzielle Angriffsziele. Es winkt...

Warnung: Prozessor-Lücke gefährdet Nutzer

Intel und weitere Prozessor-Hersteller haben ein Problem: Wegen eines Fehlers in vielen modernen CPUs sind Angriffe auf Daten von Nutzern möglich. Schädliche Datenbanken, Browser und Programme können die Lücke ausnutzen, um sich unberechtigt Zugriff zu verschaffen.

Leeren Bildschirm beim Einschalten verhindern

Seit dem September-Update haben manche Windows 10-Systeme eine Reihe von Problemen. Wurde ein Gerät beispielsweise mit einem Update zur Wiederherstellung des Systems durch den Hersteller geliefert, erscheint nach der Aktualisierung auf das Fall Creators Update beim Hochfahren möglicherweise nur ein leerer Bildschirm.

Wichtiger Patch für das Creators Update

Nach und nach verteilt Microsoft das Windows 10 Creators Update an immer mehr PCs. Wer aktualisieren will, sollte aber unbedingt vorher einen wichtigen Patch installieren.

Linux-PC kann durch Drücken einer Taste gehackt werden

Allgemein gilt Linux ja als sehr sicheres System. Jetzt haben Sicherheits-Forscher allerdings herausgefunden: Mehrere Linux-Varianten lassen sich durch mehrfaches Drücken der Rückschritt-Taste sehr leicht hacken.

Nach dem Update für Live Mail 2012: Fehler beheben

Microsoft hat einen Patch veröffentlicht, mit dem das betagte Windows Live Mail 2012 wieder funktionieren soll. Das klappt aber nicht bei allen Nutzern: Abstürze oder Import-Fehler bei anderen Programmen sind die Folge. Bemerkt man Fehler, helfen diese 3 Tricks weiter.

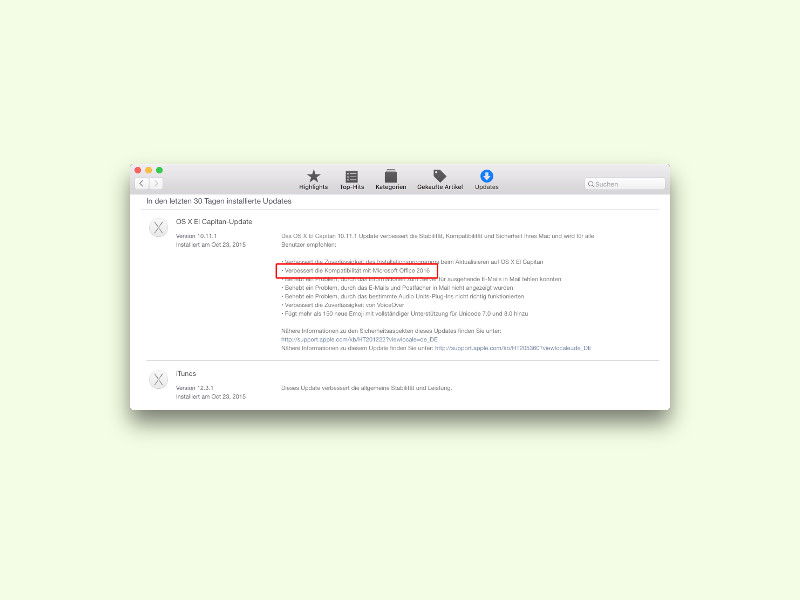

Probleme mit Office 2016 in OS X El Capitan beheben

Wer seit der Aktualisierung auf OS X 10.11 Fehler und Abstürze in Outlook und anderen Programmen von Microsoft Office 2016 erlebt hat, der ist nicht allein. Apple weiß von den Fehlern, und wir zeigen, wie man sie behebt.