Wir hören und lesen täglich von neuen Sicherheitslecks: Dann müssen wir Betriebssystem oder Software aktualisieren – und alles ist gut. Doch besonders gefährlich sind „Zero Day Exploits“: Dafür gibt es (noch) keine Gegenmaßnahmen.

Sogenannte Zero-Day Exploits sind per Definition hochriskante Sicherheitslücken in Software, die von Angreifern ausgenutzt werden können, noch bevor der Hersteller davon Kenntnis hat.

Diese unsichtbaren Einfallstore ermöglichen es Hackern, unbemerkt in Systeme einzudringen und vertrauliche Daten zu stehlen oder Schaden anzurichten. Um Unternehmen vor solchen Angriffen zu schützen, ist ein umfassender Schutz und regelmäßiges Patchen von Schwachstellen von entscheidender Bedeutung.

Nur durch proaktive Sicherheitsmaßnahmen und eine ständige Überwachung können sich Unternehmen effektiv vor Zero-Day-Exploits und anderen Cyberbedrohungen schützen.

Hacker in aller Welt stürzen sich auf Zero Day Exploits

Was genau sind Zero Day Exploits?

Zero Day Exploits sind zweifellos ein ernstzunehmendes Thema in der Welt der Cyberkriminalität. Sie stellen eine unsichtbare Bedrohung dar und ermöglichen es Angreifern, unbemerkt in Systeme einzudringen und Schaden anzurichten.

Ein Zero Day Exploit bezieht sich auf eine Sicherheitslücke oder Schwachstelle in Software, die von den Herstellern noch nicht erkannt oder behoben wurde. Diese Schwachstellen werden von Cyberangreifern (unter anderem auch Regierungen) ausgenutzt, um unautorisierten Zugriff zu erlangen und schädlichen Code einzuschleusen.

Der Name „Zero Day“ bedeutet, dass die Entdecker dieses Exploits null Tage Zeit haben, um sich vor dem Angriff zu schützen – es gibt praktisch keine Vorwarnung. Das macht Zero Day Exploits besonders gefährlich für Unternehmen und Privatpersonen, da sie oft ohne erkennbare Spuren hinterlassen werden können.

Die Bedeutung von Zero Day Exploits in der Cyberkriminalität

Durch Zero Day Exploits wird es den Hackern möglich, ihre Angriffe erfolgreich durchzuführen, ohne dass Unternehmen oder Privatpersonen im Voraus über die Bedrohungen informiert sind.

Die Auswirkungen solcher Angriffe können verheerend sein und großen Schaden anrichten. Unternehmen stehen vor der Herausforderung, ihre Systeme effektiv gegen derartige Zero-Day-Exploits zu schützen, da traditionelle Sicherheitsmaßnahmen oft nicht ausreichen, um diesen unsichtbaren Einfallstoren standzuhalten.

Es ist daher von großer Bedeutung für Hersteller und Security-Experten, kontinuierlich nach neuen sicherheitsrelevanten Schwachstellen zu suchen und entsprechende Updates bereitzustellen, um potentielle Zero-Day-Angriffe abzuwehren. Eine enge Zusammenarbeit zwischen Unternehmen und Sicherheitsexperten ist unerlässlich, um proaktiv gegen diese Bedrohung vorzugehen und einen effektiven Schutz zu gewährleisten.

Wie funktionieren Zero Day Exploits?

Die größte Herausforderung: Im Gegensatz zu anderen Schwachstellen sind Zero Day Exploits den Herstellern noch nicht bekannt, daher existiert (noch) kein Patch oder Schutzmechanismus dagegen. Das erschwert den Schutz dagegen oder macht ihn sogar unmöglich.

Der Begriff „Zero Day“ bezieht sich auf die Tatsache, dass zwischen der Entdeckung einer Sicherheitslücke und dem ersten erfolgreichen Angriff keine Zeit vergeht. Die Hacker nutzen diese kurze Zeitspanne aus, um unerkannt ihre Ziele anzugreifen. Um Zero Day Exploits erfolgreich durchzuführen, müssen die Angreifer tiefgreifende Kenntnisse über die Software haben und gezielt nach bisher unbekannten Schwachstellen suchen. Sobald sie eine solche Schwachstelle gefunden haben, entwickeln sie einen speziellen Code (Exploit), der es ihnen ermöglicht, Kontrolle über das angegriffene System zu erlangen.

Entscheidend ist auch, dass Hersteller von Software regelmäßig Updates bereitstellen, um bekannte Sicherheitslücken zu schließen und potenziellen Zero Day Exploits vorzubeugen. Zusätzlich sollten auch Nutzer ihre Systeme stets auf dem neuesten Stand halten und Vorsicht walten lassen beim Öffnen unbekannter E-Mails oder dem Besuch unsicherer Websites.

Ein umfassender Schutz gegen diese Art von Angriffen erfordert eine Kombination aus technischen Maßnahmen, wie z.B. Firewalls und Intrusion Detection Systemen, sowie einer regelmäßigen Sensibilisierung der Mitarbeiter für Sicherheitsthemen. Nur durch ein ganzheitliches Sicherheitskonzept können Unternehmen und Privatpersonen effektiv vor Zero Day Exploits geschützt werden.

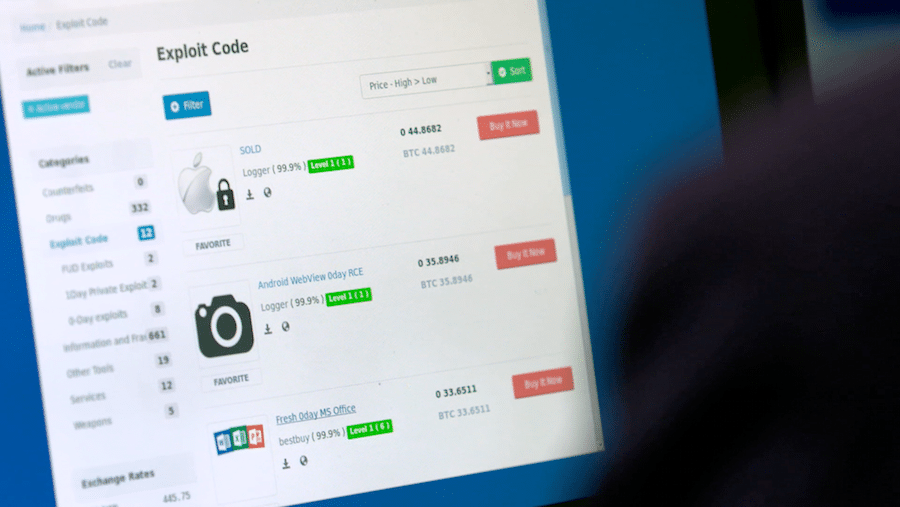

Zero Day Exploits werden im Darknet zum Kauf angeboten

Bekannte Beispiele für erfolgreiche Zero Day Exploits

Im Laufe der Zeit gab es bereits einige bekannte Beispiele für (teilweise sehr) erfolgreiche Zero Day Exploits, die deutlich machen, wie gefährlich diese Angriffe sein können.

Ein solches Beispiel ist der Fall Stuxnet im Jahr 2010. Dieser Zero Day Exploit wurde gezielt gegen das iranische Atomprogramm eingesetzt und galt als besonders raffiniert. Die Angreifer nutzten mehrere bisher unbekannte Schwachstellen in der Industriesteuerungssoftware aus, um sich Zugang zu den Zentrifugen zur Urananreicherung zu verschaffen.

Dadurch konnten sie erheblichen Schaden anrichten und den Fortschritt des Atomprogramms empfindlich stören.

Ein weiteres bekanntes Beispiel ist der Zero Day Exploit mit dem Namen WannaCry im Jahr 2017. Dieser Angriff richtete sich vor allem gegen Unternehmen weltweit und verursachte einen immensen wirtschaftlichen Schaden. WannaCry nutzte eine Sicherheitslücke im Betriebssystem Windows aus, die zuvor vom Hersteller nicht gepatcht worden war.

Durch das Verschlüsseln von Daten erpressten die Angreifer Lösegeldzahlungen von den betroffenen Unternehmen. Diese Beispiele verdeutlichen die Gefahren von Zero Day Exploits und zeigen, dass sowohl große Organisationen als auch individuelle Nutzer gefährdet sind.

Zero Day Exploits sind eine ernstzunehmende Bedrohung in der digitalen Welt. Nur durch eine konsequente Zusammenarbeit zwischen Unternehmen, Herstellern und Nutzern kann effektiver Schutz gegen diese Angriffe gewährleistet werden.

Die Auswirkungen von Zero Day Exploits auf Unternehmen und Privatpersonen

Keine Frage: Für Unternehmen können die Auswirkungen von Zero Day Exploits verheerend sein. Hacker haben so die Möglichkeit, sensible Daten zu „stehlen“ (also auszulesen) oder sogar ganze Netzwerke lahmzulegen. Besonders „beliebt“ sind derzeit Ransomware-Angriffe,

Das kann nicht nur finanzielle Verluste zur Folge haben, sondern auch das Vertrauen der Kunden erschüttern und den Ruf eines Unternehmens nachhaltig schädigen.

Aber auch Privatpersonen sind keineswegs vor Zero Day Exploits sicher. Durch gezielte Angriffe auf persönliche Geräte können Angreifer Zugang zu sensiblen Informationen wie Bankdaten oder Passwörtern erhalten, auch über das Smartphone. Identitätsdiebstahl und finanzielle Schäden sind möglich.

Um sich gegen diese Angriffe zu schützen, ist ein umfassender Sicherheitsansatz notwendig. Es ist wichtig, regelmäßige Updates und Patches für alle verwendeten Softwaresysteme durchzuführen sowie starke Passwörter zu verwenden und sie regelmäßig zu ändern. Auch Sicherheitslösungen wie Firewalls und Antivirenprogramme können helfen.

Die Bekämpfung von Zero Day Exploits erfordert ein Zusammenspiel von Herstellern, Sicherheitsfirmen und Anwendern. Durch eine kontinuierliche Überwachung und regelmäßige Aktualisierung der Software können potenzielle Schwachstellen schneller identifiziert und behoben werden.

Gleichzeitig müssen Unternehmen und Privatpersonen sich ihrer Verantwortung bewusst sein, ihre Systeme zu schützen und aktiv auf Sicherheitswarnungen zu reagieren. Insgesamt ist es unerlässlich, die Auswirkungen von Zero Day Exploits auf Unternehmen und Privatpersonen ernst zu nehmen.

Oft stecken auch Hacker hinter einem Breach; Sie versuchen sich Zugang zu sensiblen Daten zu verschaffen

Schutzmaßnahmen gegen Zero Day Exploits

Ein erster wichtiger Schritt besteht darin (und es ist wirklich elementar), die Software auf dem neuesten Stand zu halten. Hersteller veröffentlichen regelmäßig Updates und Patches, die Schwachstellen beheben können. Es ist daher ratsam, diese Aktualisierungen immer zeitnah zu installieren.

Unternehmen und Privatpersonen sollten ihre Netzwerke und Systeme mit einer robusten Sicherheitslösung ausstatten. Eine Firewall kann dabei helfen, verdächtigen Datenverkehr abzuwehren und unauthorisierte Zugriffe zu blockieren (eher in Unternehmen sinnvoll).

Ein weiterer sehr wichtiger Aspekt ist die Sensibilisierung der Mitarbeiter für potentielle Gefahren. Schulungen zum Thema IT-Sicherheit können dazu beitragen, dass Mitarbeiter Phishing-Angriffe erkennen und keine unsicheren Links oder Anhänge öffnen.

Zusätzlich zur Prävention ist es wichtig, ein effektives Incident Response-Team einzurichten. Das sollte im Falle eines Zero-Day-Exploits schnell handeln können, um den Angriff einzudämmen und möglichen Schaden zu begrenzen. Etwa, indem Backups angefertige und bei Bedarf wieder eingespielt werden.

Es gibt allerdings kein absolutes Maß an Sicherheit. Zero-Day-Exploits sind schwer vorhersehbar und können selbst bei optimaler Vorsorge auftreten.

Daher sollten Unternehmen auch über einen Notfallplan und Backup-Systeme verfügen, um im Ernstfall schnell reagieren zu können. Es ist wirklich unerlässlich, Schutzmaßnahmen gegen Zero-Day-Exploits zu ergreifen. Mit einer Kombination aus regelmäßigen Software-Updates, einer starken Sicherheitslösung, Mitarbeiter-Schulungen und einem gut organisierten Incident Response-Team können Unternehmen und Privatpersonen ihre Systeme bestmöglich schützen.

Russische Hacker greifen gezielt westliche Infrastruktur an

Aktuelle Entwicklungen in der Erforschung und Abwehr von Zero Day Exploits

Die rasante Weiterentwicklung von Technologien eröffnet auch Hackern immer wieder neue Möglichkeiten, Schwachstellen in Software aufzuspüren und für ihre Angriffe auszunutzen. Hersteller stehen vor der Herausforderung, ihre Produkte kontinuierlich zu verbessern, um solche Sicherheitslücken zu schließen.

Dabei arbeiten sie eng mit Sicherheitsexperten zusammen, um Zero Day Exploits frühzeitig zu erkennen und Gegenmaßnahmen zu entwickeln. Ein wichtiger Aspekt bei der Erforschung von Zero Day Exploits ist das Verständnis des Codes hinter den Angriffen. Nur durch eine genaue Analyse des Exploits können Sicherheitsexperten effektive Schutzmaßnahmen entwickeln.

Forscher suchen daher aktiv nach neuen Methoden zur Erkennung und Entschärfung solcher Angriffe. Aber auch Unternehmen spielen eine entscheidende Rolle bei der Abwehr von Zero Day Exploits. Sie müssen sicherstellen, dass ihre Software regelmäßig aktualisiert wird und alle verfügbaren Sicherheits-Patches installiert sind.

Zudem sollten sie auf bewährte Sicherheitspraktiken setzen, wie zum Beispiel die Implementierung eines guten Passwortmanagementsystems oder die Schulung der Mitarbeiter im Umgang mit potenziellen Bedrohungen.

Die Bekämpfung von Zero Day Exploits erfordert eine enge Zusammenarbeit zwischen Herstellern, Sicherheitsexperten und Unternehmen. Nur durch den Austausch von Informationen und das gemeinsame Arbeiten an Lösungen können wir uns effektiv gegen diese unsichtbaren Einfallstore schützen. In dieser ständigen Auseinandersetzung mit Zero Day Exploits liegt die Chance, unsere Systeme sicherer zu machen und Cyberangriffe erfolgreich abzuwehren.

Rechtliche Aspekte im Umgang mit Zero Day Exploits

Es gibt auch rechtliche Aspekte. Da es sich bei diesen Angriffen um bisher unbekannte Sicherheitslücken handelt, haben Unternehmen und Privatpersonen oft Schwierigkeiten, angemessen auf diese Bedrohungen zu reagieren. Die Verantwortung liegt sowohl bei den Herstellern von Software als auch bei den betroffenen Unternehmen, die ihre Systeme schützen müssen.

Ein wichtiger Punkt ist die Frage nach der Haftung für Schäden, die durch einen erfolgreichen Zero Day Angriff entstehen. Hierbei besteht eine gewisse Unsicherheit, da es sich um neu entdeckte Schwachstellen handelt und eventuell noch keine konkreten Schutzmaßnahmen existieren.

Es ist daher ratsam, dass Unternehmen eng mit ihren Rechtsabteilungen zusammenarbeiten, um mögliche Haftungsrisiken zu minimieren. Darüber hinaus gibt es in einigen Ländern gesetzliche Bestimmungen zur Offenlegung von Zero-Day-Schwachstellen. In solchen Fällen sind Hacker oder Sicherheitsforscher verpflichtet, gefundene Exploits an die Hersteller zu melden und ihnen eine angemessene Frist zur Behebung einzuräumen. Was ausgesprochen sinnvoll ist. Dies dient dem Schutz der Benutzer und unterstützt gleichzeitig die Weiterentwicklung sicherer Software.

Es ist auch wichtig zu beachten, dass nicht nur Angreifer Zero Day Exploits nutzen können – auch staatliche Behörden setzen sie gelegentlich ein, etwa um „Staatstrojaner“ zu entwickeln und einzusetzen. In solchen Fällen kann es schwierig sein, den rechtlichen Rahmen eindeutig abzustecken und den richtigen Umgang mit solchen Schwachstellen zu bestimmen. An dieser Praxis gibt es darüber hinaus eine Menge Kritik.

Ein internationaler Austausch von Informationen und eine enge Zusammenarbeit zwischen Regierungen, Unternehmen und Sicherheitsexperten sind unerlässlich. Insgesamt ist es entscheidend, dass sowohl Unternehmen als auch Hersteller von Software die rechtlichen Aspekte im Umgang mit Zero Day Exploits ernst nehmen. Eine klare Vorgehensweise zur Meldung und Behebung von Schwachstellen sowie eine gute Zusammenarbeit zwischen allen Beteiligten sind essentiell, um die Auswirkungen solcher Angriffe zu minimieren und die Sicherheit der digitalen Welt kontinuierlich zu verbessern.

Verantwortlicher Umgang mit entdeckten oder ausgenutzten Zero-Day-Schwachstellen

Ein verantwortlicher Umgang mit entdeckten oder ausgenutzten Zero-Day-Schwachstellen ist von großer Bedeutung. Unternehmen sollten unverzüglich Maßnahmen ergreifen, um ihre Systeme zu schützen und weitere Angriffe zu verhindern.

Dazu gehört zum Beispiel das Patchen der Schwachstelle durch Updates oder das Implementieren von zusätzlichen Sicherheitsmaßnahmen. Es ist auch wichtig, dass Unternehmen eng mit Sicherheitsexperten zusammenarbeiten, um die Auswirkungen des Zero-Day-Exploits abzuschätzen und geeignete Gegenmaßnahmen zu treffen.

Das kann die Analyse des Codes beinhalten, um den Angriff besser zu verstehen und zukünftige Sicherheitslücken zu identifizieren. Darüber hinaus sollten Unternehmen transparent mit ihren Kunden kommunizieren und sie über den Vorfall informieren.

Dies zeigt nicht nur Verantwortungsbewusstsein gegenüber den betroffenen Personen, sondern ermöglicht es ihnen auch, entsprechende Schutzmaßnahmen zu ergreifen. Der verantwortliche Umgang mit Zero-Day-Schwachstellen erfordert eine kontinuierliche Überwachung und Aktualisierung der Sicherheitsmaßnahmen.

Unternehmen sollten ihre Systeme regelmäßig auf Schwachstellen überprüfen und sicherstellen, dass sie mit den neuesten Patches und Updates geschützt sind. Insgesamt ist es von größter Bedeutung, dass Unternehmen die Gefahren von Zero-Day-Exploits ernst nehmen und proaktiv handeln, um sich vor solchen Angriffen zu schützen.

Ein verantwortlicher Umgang mit entdeckten oder ausgenutzten Zero-Day-Schwachstellen kann dazu beitragen, die Sicherheit von Unternehmen und Privatpersonen zu gewährleisten und potenzielle Schäden zu minimieren.